виды, анализ и оценка проектных рисков

Проектов без рисков не бывает. Увеличение сложности проекта приводит к увеличению числа и масштабов сопутствующих рисков. Когда мы осмысляем управление проектами, в большей степени думаем не об оценке рисков, что является промежуточным действием, а о том, как разработать такой план реагирования, чтобы добиться снижения рискованности. Управление рисками проекта имеет свои специфические особенности, о которых пойдет речь в настоящей статье.

Понятие проектного риска

Под риском в проектной деятельности будем понимать вероятное событие, в результате которого субъект, принявший решение, теряет возможность достичь запланированных результатов проекта или его отдельных параметров, имеющих временную, количественную и стоимостную оценку. Риск характеризуется определенными источниками или причинами и имеет последствия, т.е. оказывает влияние на результаты проекта. Ключевыми словами в определении являются:

- вероятность;

- событие;

- субъект;

- решение;

- потери.

Риски проекта всегда связаны с неопределенностью. И в этой связи нас должны заботить два момента: степень неопределенности и ее причины. Под неопределенностью предлагается понимать состояние объективных условий, в которых проект принимается к исполнению, не позволяющее предвидеть последствия решений в силу неточности и неполноты доступной информации. Степень неопределенности имеет существенное значение, потому что мы способны управлять только теми рисками, по которым имеется хоть какая-либо значимая информация.

Если информации нет, то такого рода риски именуются неизвестными, и по ним приходится закладывать специальный резерв без реализации процедур управления. Для данной ситуации вполне подходит пример риска внезапного изменения налогового законодательства. Для угроз, по которым имеется хотя бы минимальная информация, уже можно разработать план реагирования, и минимизация риска становится возможной. Далее показана небольшая схема границ управления риском с позиции его определенности.

Схема границ управления рисками с позиции определенности

Следующим моментом для понимания специфики риска проекта является динамичность карты рисков, изменяющейся по мере реализации проектной задачи. Обратите внимание на размещенную ниже схему. В начале проекта вероятность угроз высока, но возможные потери отличаются низким уровнем. Но к концу выполнения всех работ по проекту величина потерь значительно возрастает, а вероятность угроз снижается. С учетом данной особенности следуют два вывода.

- Целесообразно в процессе реализации проекта производить анализ рисков несколько раз. При этом карта рисков трансформируется.

- Минимизация рисков наиболее оптимально происходит на этапе разработки концепции или в момент разработки проектной документации. Такой вариант обходится значительно дешевле, чем на этапе непосредственной реализации.

Модель динамики вероятности риска и величины потерь

Рассмотрим небольшой пример. Если в самом начале проекта будет выявлена угроза качеству его продукта из-за дорогостоящего материала, не подходящего по техническим условиям, то издержки, связанные с исправлением, окажутся незначительными. Изменение плана проекта, вызванное заменой материала, повлечет небольшую задержку сроков. Если же возможные негативные последствия выявятся на стадии исполнения заказа, ущерб может оказаться существенным, и достичь снижения потерь не получится.

Изменение плана проекта, вызванное заменой материала, повлечет небольшую задержку сроков. Если же возможные негативные последствия выявятся на стадии исполнения заказа, ущерб может оказаться существенным, и достичь снижения потерь не получится.

Элементы концепции управления проектными рисками

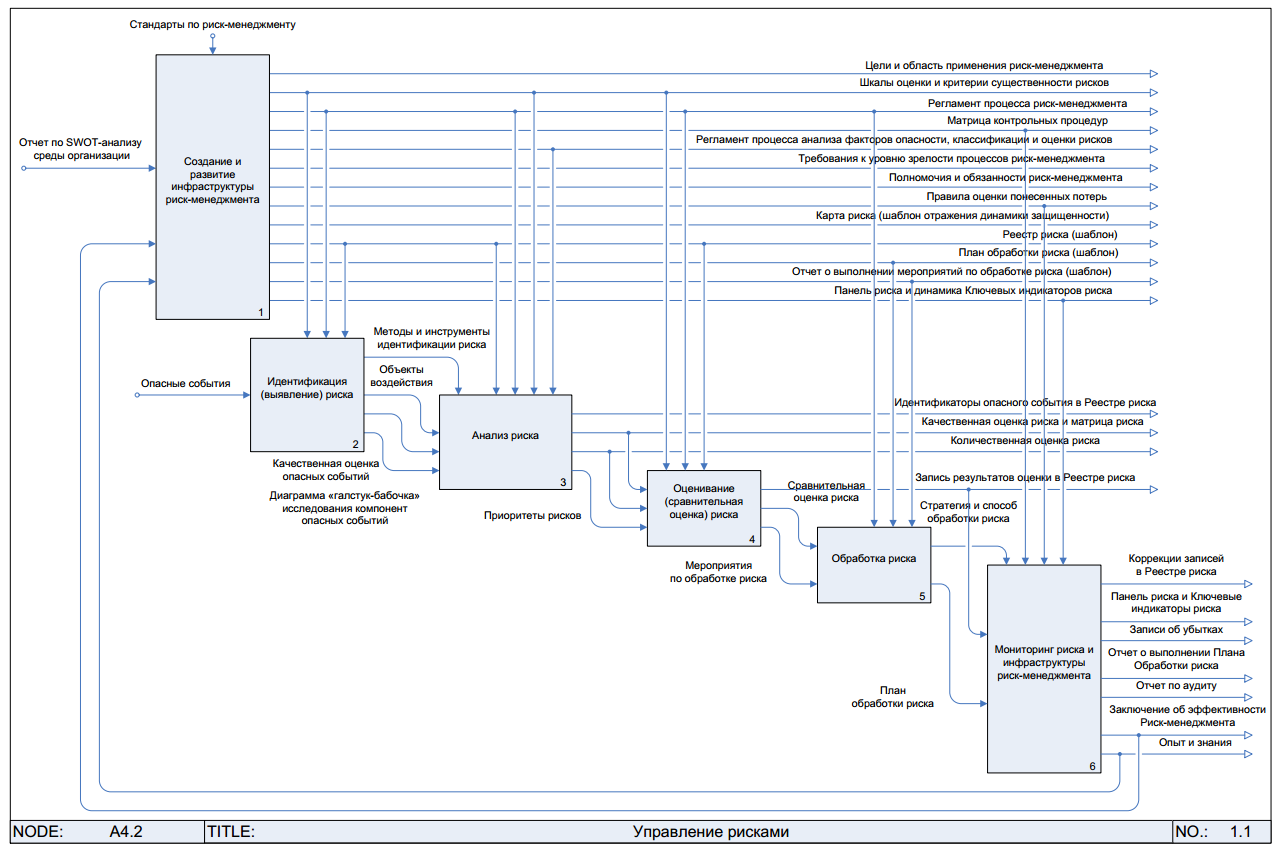

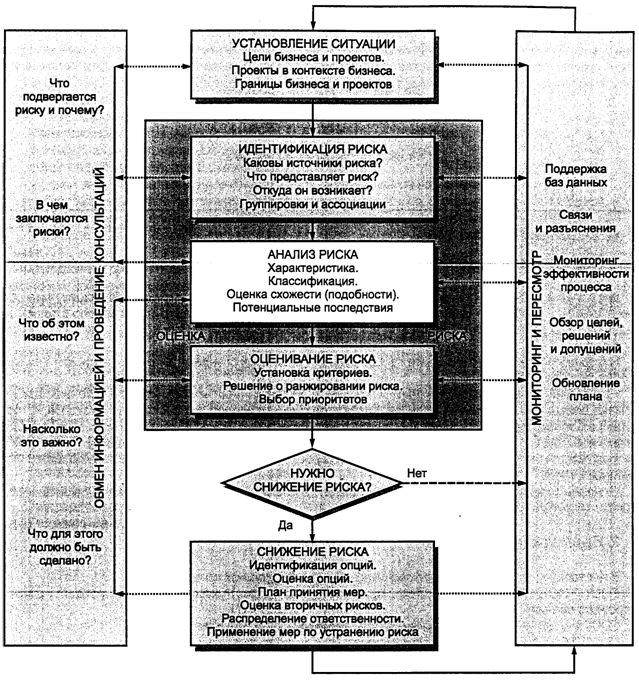

Современная методология управления проектными рисками предполагает активный подход в работе с источниками и последствиями выявляемых угроз и опасностей в отличие от недавнего прошлого, когда реагирование носило пассивный характер. Под управлением рисками следует понимать совокупность взаимосвязанных процессов, основанных на идентификации, анализе рисков, разработке мер по снижению уровня негативных последствий, возникающих при наступлении рисковых событий. PMBOK выделяет шесть процессов управления рисками. Визуальная схема последовательности этих процессов представлена ниже.

Схема процессов управления проектными рисками по PMBOK

Основными процедурами данного вида управления являются:

- идентификация;

- оценка;

- планирование реагирования;

- мониторинг и контроль.

Идентификация подразумевает определение рисков на основе выявленных факторов их возникновения, документальное оформление их параметров. Качественный и количественный анализ причин возникновения, вероятности негативных последствий формируют оценочную процедуру. Планирование реагирования на выявленные факторы предполагает разработку мер по снижению неблагоприятного воздействия на результаты и параметры проекта. Проектный вид деятельности отличается динамичностью, уникальностью событий и сопутствующих рисков. Поэтому их мониторинг и контроль занимают особое место в системе управления и выполняются на всем протяжении жизненного цикла проектной задачи. Управлением рисками обеспечивается следующее.

- Восприятие участниками проекта неопределенностей и угроз в среде его реализации, их источников и вероятных негативных событий вследствие проявления рисков.

- Поиск и расширение возможностей для результативного и эффективного решения проектной задачи с учетом выявленной неопределенности.

- Разработка путей снижения проектных рисков.

- Доработка проектных планов с учетом выявленных рисков и комплексом мер для их снижения.

Проектные риски подвергаются управляющему воздействию со стороны менеджера проекта. К этой работе привлекаются в разной степени все участники проектной задачи. Используются программно-математический аппарат, методы экспертных оценок, интервьюирования, обсуждения, «мозгового штурма» и т.д. Перед началом управления формируется информационный контекст, включающий выявление внешних и внутренних условий, в которых будут решаться задачи. Внешние условия включают политические, экономические, правовые, социальные, технологические, экологические, конкурентные и другие аспекты. Возможные внутренние условия состоят из:

- характеристик и целей самого проекта;

- характеристик, структуры и целей компании;

- корпоративных стандартов и регламентов;

- информации о ресурсном обеспечении проекта.

Планирование управления рисками

Первым процессом среди общего состава процедур работы с проектными угрозами является планирование управления рисками. Оно позволяет уточнить выбранные методы, инструменты и уровень организации управления применительно к конкретному проекту. Институт PMI данному процессу отводит важную роль для целей коммуникаций со всеми заинтересованными сторонами. Ниже представлена процессная схема планирования, размещенная в Руководстве PMBOK.

Оно позволяет уточнить выбранные методы, инструменты и уровень организации управления применительно к конкретному проекту. Институт PMI данному процессу отводит важную роль для целей коммуникаций со всеми заинтересованными сторонами. Ниже представлена процессная схема планирования, размещенная в Руководстве PMBOK.

Диаграмма потоков данных планирования управления рисками. Источник: Руководство PMBOK (издание пятое)

План управления рисками представляет собой документ, включающий определенный состав разделов. Рассмотрим пример развернутого содержания подобного плана.

- Общие положения.

- Основные характеристики компании.

- Уставные характеристики проекта.

- Цели, задачи управления рисками.

- Методологический раздел. К методологии относятся методы, средства анализа и оценки, источники сведений, которые рекомендуется использовать для управления рисками проекта. Методы и инструменты расписаны по стадиям проектной реализации.

- Организационный раздел.

В него включается распределение ролей участников проектной команды с установлением ответственности за выполнение предусмотренных планом процедур, состав взаимосвязей с другими компонентами управления проектом.

В него включается распределение ролей участников проектной команды с установлением ответственности за выполнение предусмотренных планом процедур, состав взаимосвязей с другими компонентами управления проектом. - Бюджетный раздел. Включаются правила формирования и обеспечения выполнения бюджета управления рисками.

- Регламентный раздел, включающий сроки, периодичность, продолжительность операций по управлению рисками, формы и состав управляющих документов.

- Раздел метрологии (оценки и пересчета). Принципы оценки, правила пересчета параметров и справочные шкалы определяются заранее, служат вспомогательными средствами качественного и количественного анализа.

- Пороговые значения рисков. С учетом важности и новизны проектной реализации устанавливаются допустимые значения рисковых параметров на уровне проекта и отдельных угроз.

- Раздел отчетности посвящен вопросам периодичности, формам, порядку заполнения, сдачи и рассмотрения отчетов по настоящему блоку управления проектами.

- Раздел мониторинга и документационного обеспечения управления рисками по проекту.

- Раздел шаблонов для управления рисками.

Идентификация проектных рисков

Следующим процессом рассматриваемого блока управления является идентификация рисков. В ходе ее реализации проектные риски выявляются и документируются. В результате должен возникнуть список рисков, ранжированный по степени их опасности. К идентификации факторов следует привлекать не только членов команды, но и всех участников проекта. В Руководстве PMBOK данный процесс охарактеризован следующим образом.

Выписка из Раздела 11 Руководства PMBOK.

Идентификация производится по результатам исследования всех выявленных факторов. При этом не следует забывать, что далеко не все факторы идентифицируются и подлежат управлению. В ходе разработки и уточнений проектных планов часто возникают новые возможные источники угроз и опасностей. Тенденция такова, что по мере продвижения проекта к завершению число вероятных рисковых событий растет. Качественная идентификация зависит от присутствия под рукой подробной классификации рисков. Одним из полезных классификационных признаков является уровень их контролируемости.

Качественная идентификация зависит от присутствия под рукой подробной классификации рисков. Одним из полезных классификационных признаков является уровень их контролируемости.

Классификация рисков по уровню контролируемости

Классификация проектных рисков на основе признака контролируемости полезна определенностью, под какие неконтролируемые факторы нужно заводить резервы. К сожалению, контролируемость рисков часто не гарантирует успеха в управлении ими, поэтому важны и другие способы деления. Стоит заметить, что универсальной классификации не существует. Это вызвано тем, что все проекты уникальны и сопровождаются массой специфичных рисков. Кроме того, часто сложно прочертить границу между схожими видами рисков.

Типовыми признаками классификации являются:

- источники;

- последствия;

- способы снижения угроз.

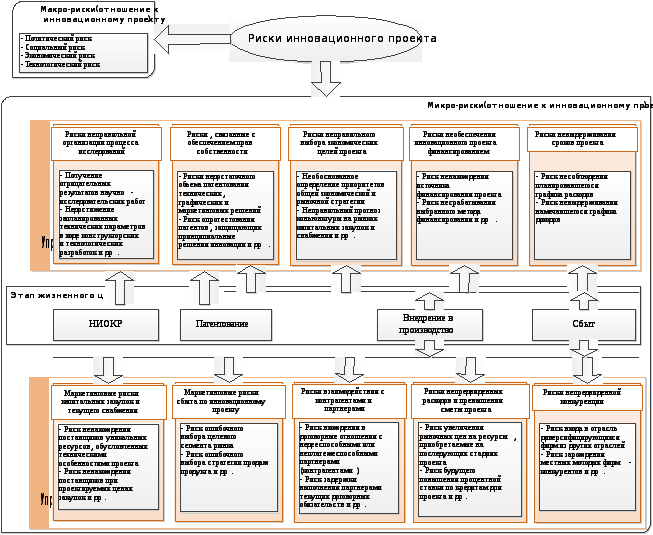

Первым признаком активно пользуются именно на этапе идентификации. Последние два оказываются полезными, когда проводится анализ факторов риска. Рассмотрим виды проектных рисков в связи с уникальностью их факторов.

Рассмотрим виды проектных рисков в связи с уникальностью их факторов.

- Специфические угрозы с позиции локального проекта. Например, риски, привязанные к конкретной вводимой технологии.

- Специфические угрозы с позиции типа проектной реализации. Спецификой обладают факторы для строительных, инновационных, IT-проектов и т.п.

- Общие риски для любых проектов. Можно привести пример рассогласования планов или низкого уровня бюджетной проработки.

Для идентификации имеет значение грамотность формулировки риска, нельзя путать источник, последствия и сам риск. Формулировка должна быть двусоставной и включать указание на источник, из-за которого возникает риск, и собственно угрожающее событие. Например, «риск срыва финансирования из-за рассогласований в бюджете проекта». Как было отмечено, виды проектных рисков часто делятся по основным источникам. Далее приводится пример наиболее распространенной версии такой классификации.

Классификация проектных рисков по источникам

Анализ и оценка проектных рисков

Анализ и оценка рисков производятся с целью преобразования добытых в ходе идентификации сведений в информацию, позволяющую принимать ответственные решения. В ходе процесса качественного анализа производится ряд экспертных оценок возможных неблагоприятных последствий, обусловленных выявленными факторами. В процессе количественного анализа определяются и уточняются значения количественных показателей вероятности возникновения угрожающих событий. Количественный анализ значительно более трудоемкий, но и более точный. Он требует качества входных данных, использования развитых математических моделей и более высокой компетентности от персонала.

В ходе процесса качественного анализа производится ряд экспертных оценок возможных неблагоприятных последствий, обусловленных выявленными факторами. В процессе количественного анализа определяются и уточняются значения количественных показателей вероятности возникновения угрожающих событий. Количественный анализ значительно более трудоемкий, но и более точный. Он требует качества входных данных, использования развитых математических моделей и более высокой компетентности от персонала.

Бывают ситуации, когда качественные аналитические исследования оказываются достаточными. На выходе аналитической работы менеджер проекта намерен получить:

- сгруппированный по приоритетам список рисков;

- список позиций, требующих дополнительного анализа;

- оценку рискованности проекта в целом.

Различают экспертные оценки вероятности наступления неблагоприятных событий и уровня воздействия на проект. Основным выходом процесса качественного анализа является список ранжированных рисков с выполненными оценками или оформленная карта рисков. И вероятности, и влияния разбиваются на категориальные группы в заданном диапазоне значений. В результате оценок строятся различные специальные матрицы, в ячейках которых помещаются результаты произведения значения вероятности на уровень воздействия. Полученные результаты делятся на сегменты, которые служат основанием для ранжирования угроз. Пример такой матрицы «вероятность/воздействие» можно найти в Руководстве PMBOK, он и представляется вашему вниманию ниже.

И вероятности, и влияния разбиваются на категориальные группы в заданном диапазоне значений. В результате оценок строятся различные специальные матрицы, в ячейках которых помещаются результаты произведения значения вероятности на уровень воздействия. Полученные результаты делятся на сегменты, которые служат основанием для ранжирования угроз. Пример такой матрицы «вероятность/воздействие» можно найти в Руководстве PMBOK, он и представляется вашему вниманию ниже.

Пример матрицы вероятности и воздействия. Источник: Руководство PMBOK. Издание пятое.

Таким образом, в матрице формируется три сегмента: недопустимые, средние и незначительные риски (так называемые «пороговые уровни»). Помимо определения двух основных параметров (вероятности и воздействия) для качественной оценки необходимо также установить саму возможность управления рисками. Исходя из источников, риски подразделяются на:

- управляемые;

- частично управляемые;

- неуправляемые.

Далее размещен алгоритм принятия решения по факту выяснения вопроса управляемости и величины риска. В случае, если установлены неуправляемые опасные риски, они выносятся на обсуждение с заказчиком и инвестором. Выявление опасной неуправляемой угрозы может послужить основанием для остановки реализации проекта.

В случае, если установлены неуправляемые опасные риски, они выносятся на обсуждение с заказчиком и инвестором. Выявление опасной неуправляемой угрозы может послужить основанием для остановки реализации проекта.

Блок-схема принятия решения по результатам анализа

Еще одним результатом анализа и оценки может быть карта риска, которая в визуально наглядной форме представляет ту же матрицу вероятности/воздействия. Посмотрим на представленный ниже пример карты. Большому кругу в верхнем правом углу соответствуют риски, которые считаются недопустимыми. Неопасным уровнем риска в данном примере считаются вероятности событий, расположенных ниже и левее красной линии.

Пример карты риска

Планирование способов реагирования на риски

Еще раз пройдемся по цепи событий, связанных с управлением рисками. Что предстоит сделать?

- Определить источники риска.

- Выявить риски, которые из этих источников следуют.

- Выяснить, на что это влияет.

- Построить модель зависимостей.

- Определить принадлежность рисков по уровню допустимости и последствий.

- Разработать план минимизации выявленных угроз.

В практике различают четыре типа последствий, которые влияют на бюджет, сроки, качество продукта либо на его функционирование. Планирование способов реагирования – это регламентированная процедура разработки плана минимизации угроз. В ходе этой работы выбираются наиболее подходящие меры, способные повысить вероятность успеха проекта. Данные меры предусматривают реагирование на риски в порядке приоритетов. В бюджет проекта включаются целевые ресурсы и операции. Ответственность за них распределяется между участниками проекта. Далее представлена соответствующая процессная диаграмма из Руководства PMBOK.

Диаграмма потоков данных планирования реагирования на риски. Источник: Руководство PMBOK. Издание пятое.

Различают четыре основных метода реагирования на риски, первые два из которых относятся к активным методам.

- Избежание.

Полное устранение источников риска. Это наиболее активный метод реагирования. Его не всегда возможно применить. Допускается он, когда удается полностью исключить источник риска, например, если источник риска связан с отсутствием какой-либо информации. Проект-менеджер обязан необходимую информацию получить любым доступным способом: собрать, купить и т.д. Не совсем правильным решением является, когда избежание связано с отказом от каких-то отдельных элементов проекта, что является пассивным нерациональным действием.

Полное устранение источников риска. Это наиболее активный метод реагирования. Его не всегда возможно применить. Допускается он, когда удается полностью исключить источник риска, например, если источник риска связан с отсутствием какой-либо информации. Проект-менеджер обязан необходимую информацию получить любым доступным способом: собрать, купить и т.д. Не совсем правильным решением является, когда избежание связано с отказом от каких-то отдельных элементов проекта, что является пассивным нерациональным действием. - Минимизация. Уменьшение вероятности и снижение опасности риска. Это второй активный способ реагирования. Виды рисков, для которых применяется данный метод, должны быть полностью контролируемы. Обычно это внешние риски.

- Передача-страхование. Предполагается нахождение третьей стороны, готовой принять риск и его негативные последствия на себя. В данном методе лучшие условия получает тот, у кого сильнее переговорная позиция (монопольная позиция на проекте).

- Принятие.

Предполагается осознанная готовность к риску. Все усилия направляются на устранение последствий.

Предполагается осознанная готовность к риску. Все усилия направляются на устранение последствий.

В настоящей статье мы осуществили краткий обзор методологической базы управления рисками проекта в ее современной трактовке. Тенденции развития проектного управления постоянно повышают значение данного компонента системы Project Management. Менеджер проекта как ключевая фигура командной работы по достижению результата проектной задачи нуждается в этих знаниях. Но еще более важными для него являются практические навыки идентификации, анализа вероятных угроз и реагирования на возможные вызовы неблагоприятных событий. Поэтому к данной теме мы будем неоднократно возвращаться, постепенно углубляясь в предмет.

Внедрение TELE2 Россия | Бастион Интегратор: Внедрение Microsoft Project Server

Tele2 – одна из ведущих альтернативных телекоммуникационных компаний в Европе. Сегодня Tele2 обслуживает более 34 миллионов абонентов в 11 странах, предлагая услуги мобильной и фиксированной телефонии, широкополосного доступа в Интернет, кабельного телевидения. Tele2 всегда стремится предлагать абонентам услуги хорошего качества по самым низким ценам.

Tele2 всегда стремится предлагать абонентам услуги хорошего качества по самым низким ценам.

В России компания работает с 2003 года и на текущий момент обслуживает более 20 миллионов абонентов в 37 регионах страны. Продуктовый портфель Tele2 Россия включает предложения как для физических лиц, так и для малого и среднего бизнеса. Частным и корпоративным клиентам Tele2 Россия гарантирует низкие цены и высокое качество услуг, простоту в подключении и использовании, европейский уровень сервиса.

Ситуация«Для решения бизнес-задачи заказчика мы применили имеющийся у нас набор коробочных продуктов и отраслевых решений на платформе Microsoft Project Server 2010. Из этого набора, как из конструктора Lego, было собрано готовое решение под нужды заказчика» — пояснил Алексей Явкин, Руководитель компании Бастион-Интегратор.

В последнее время TELE2 является наиболее активным и быстроразвивающимся сотовым оператором в России. Сопутствующим фактором развития компании является увеличение количества одновременно ведущихся проектов, от успешности которых во многом зависит успех самой компании.

Ранее для управления проектами TELE2 применялись простые средства автоматизации: шаблоны проектных документов на основе Word и Excel, проектные коммуникации с использованием электронной почты и телефона. Несмотря на наличие регламента и шаблонов, добиться требуемой прозрачности проектной деятельности не удавалось. Значительная часть времени руководства тратилась на то, чтобы обеспечить следование регламенту со стороны проектных команд. В компании отсутствовала система, помогающая менеджерам управлять проектами единообразно, а сотрудникам следовать формализованным правилам. Сбор и консолидация данных для построения сводных отчетов по портфелю занимали много времени. С ростом количества одновременно ведущихся проектов стали возникать ресурсные конфликты. Повышались риски срывов сроков и финансовых потерь.

Возникла острая потребность в специализированном программном обеспечении для управления проектами и портфелями проектов. Участникам проектных команд было необходимо единое информационное пространство, обеспечивающее коммуникации между участниками, централизованное хранилище данных, разделение прав доступа, проектный документооборот и максимальную автоматизацию процессов жизненного цикла проектов. Проектному офису требовались средства бизнес-анализа и визуализации данных, позволяющих быстро строить отчеты по заданным срезам с учетом истории изменений. Также требовалось средство сбора и анализа предложений сотрудников. Решить эти задачи имеющимися средствами было невозможно.

Проектному офису требовались средства бизнес-анализа и визуализации данных, позволяющих быстро строить отчеты по заданным срезам с учетом истории изменений. Также требовалось средство сбора и анализа предложений сотрудников. Решить эти задачи имеющимися средствами было невозможно.

В процессе анализа рынка систем управления проектами выбор был сделан в пользу решения от Microsoft – Enterprise Project Management 2010. Функционал этого решения полностью решал насущные управленческие задачи и обеспечивал серьёзный задел для дальнейшего развития в компании. Немаловажными факторами являлись низкая совокупная стоимость владения (TCO) решения и возможность поэтапного внедрения функциональности в ограниченные сроки.

TELE2 очень серьёзно подошла к выбору партнера на проект внедрения. Основным критерием выбора было наличие типового решения и возможность его быстрой адаптации под процессы компании.

В итоге в качестве партнера была выбрана компания Бастион-Интегратор, имеющая успешный опыт внедрений Microsoft EPM и команду высококвалифицированных специалистов. Немаловажным фактором являлось то, что компания Бастион-Интегратор имела в своем активе ряд продуктов для расширения функционала Microsoft EPM 2010, использование которых позволяет существенно снизить сроки и стоимость внедрения.

Немаловажным фактором являлось то, что компания Бастион-Интегратор имела в своем активе ряд продуктов для расширения функционала Microsoft EPM 2010, использование которых позволяет существенно снизить сроки и стоимость внедрения.

В качестве основы проекта внедрения использовалась методика «быстрого запуска», основанная на раннем внедрении типового решения, и нескольких последующих итерациях расширения функционала. Применение такого подхода позволило существенно сократить трудоемкость внедрения за счёт вовлечения бизнес-пользователей системы на ранних этапах внедрения. Проект внедрения выполнялся по стандарту PMI PMBOK. Работы по разработке решения выполнялись в соответствии с методологией MSF (Microsoft Solution Framework).

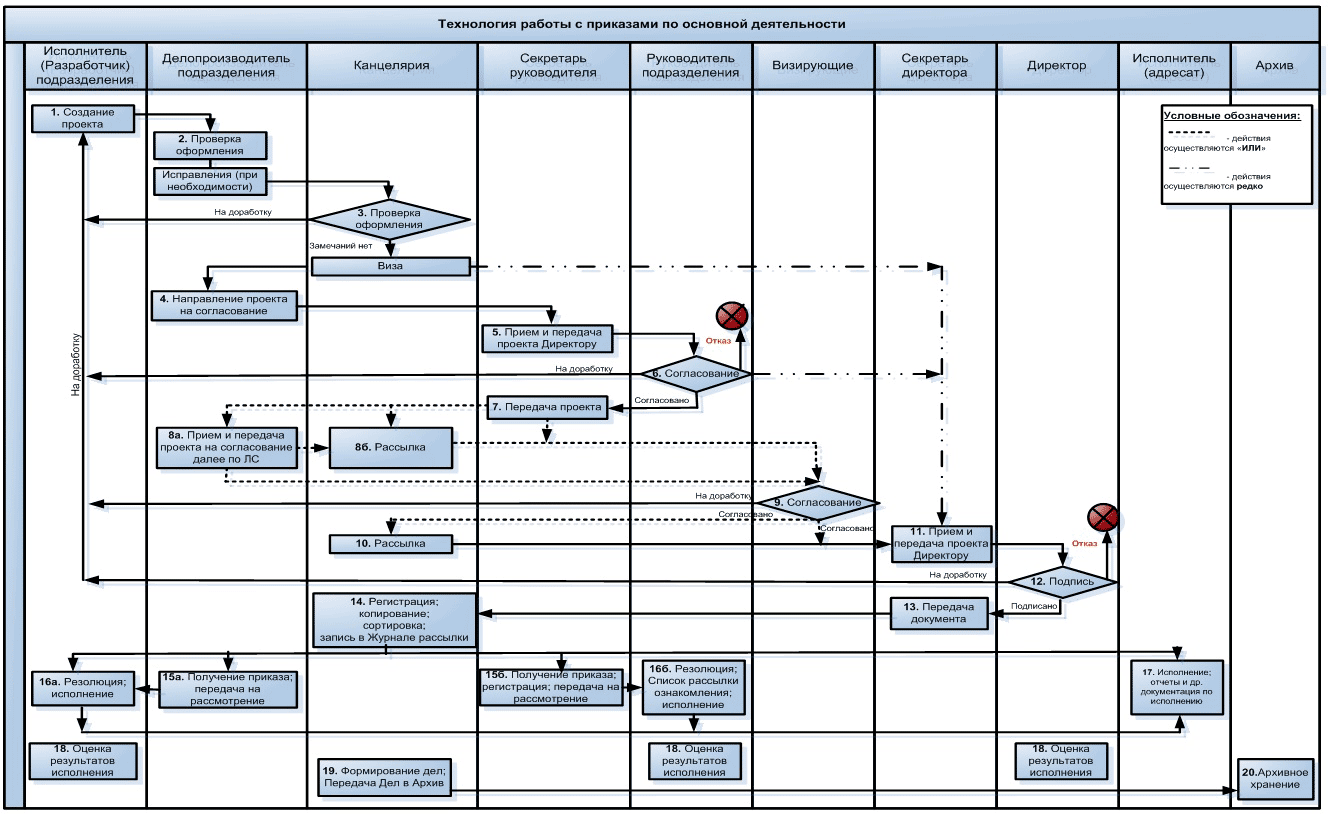

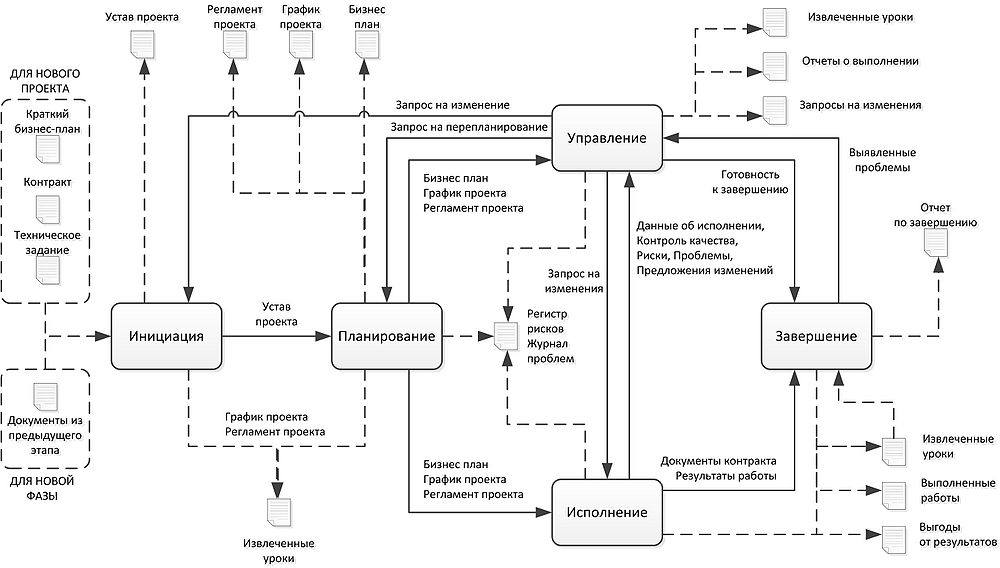

Управление жизненным циклом проекта

«Сотрудники всей компании видят, что есть четкий процесс принятия решений, по которому проходят все проекты. Сразу понятно, какие именно действия должны быть выполнены на каждом шаге проекта. Это значительно упрощает понимание и структурирует работу всего коллектива.

Пользователи могут наблюдать за ходом проекта и выполнением задач в интуитивно понятной форме, видят «проектный конвейер», рабочий процесс. Визуализация стадий дает понимание системности. Это очень важный момент. Это работает» — отметил Андрей Черненко, Директор проектного офиса Tele2 Россия.

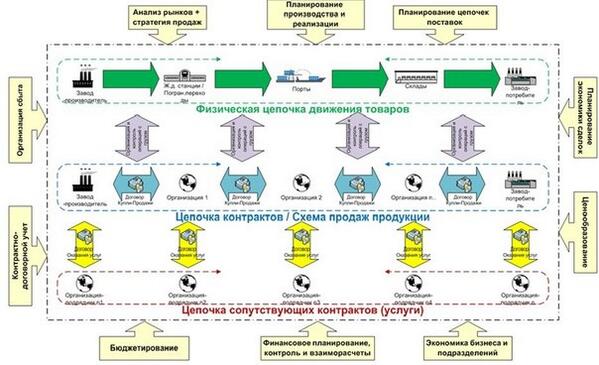

Решение обеспечило автоматизацию основных процессов жизненного цикла проекта — от инициации до закрытия. Основной фокус был сделан на следующих процессах: управление инициацией проектов, планирование и согласование планов и бюджетов, операционное управление проектами и закрытие.

В системе был реализован единый реестр проектов и проектных заявок с возможностью доступа из него к информации о состоянии проектов, а также к информационным рабочим областям, предназначенным для хранения проектной документации. Существующие бизнес-процессы проектного управления были полностью перенесены в систему Microsoft Project Server 2010. При этом общий регламент управления проектами претерпел весьма незначительные изменения оптимизационного характера. Это позволило запустить систему в промышленную эксплуатацию в короткие сроки без существенных организационных преобразований.

Это позволило запустить систему в промышленную эксплуатацию в короткие сроки без существенных организационных преобразований.

В ходе внедрения специалисты компании Бастион-Интегратор выполнили существенный объем работ по настройке и кастомизации Microsoft Project Server 2010. Применение продукта Bastion Project Essentials позволило реализовать многостадийные бизнес-процессы компании в предельно сжатые сроки. Во внедренном решении поддерживаются разветвленные бизнес-процессы с динамическими маршрутами согласования. Реализована возможность перехода проекта как на следующие стадии, так и возврат на предыдущие. Ролевая модель системы позволила обеспечить гибкое разграничение доступа к проектной информации в ходе осуществления бизнес-процессов.

Акцент на удобство работы с системой

«Раньше на формирование сводного отчета по всему портфелю уходила неделя, еще две недели уходило на то, чтобы детально всё проверить и привести к единому формату. Сейчас аналитика доступна «на лету», на основе оперативных данных, накапливаемых в системе.

Это позволяет контролировать портфель проектов значительно чаще и эффективней, чем до внедрения системы» — пояснил Андрей Черненко, Директор проектного офиса Tele2 Россия.

Наряду с расширением функционала системы большое внимание было уделено удобству пользовательского интерфейса. Количество экранных форм, элементов управления, а также требуемых от пользователя действий было сведено к минимуму. Вся ключевая информация о проекте объединена на единой форме – карточке проекта, которая видоизменяется в зависимости от стадии проекта и роли в нем пользователя.

Для лучшего донесения информации в системе активно используется инфографика. Так текущее состояние проекта отображается в виде интерактивной диаграммы фаз и стадий с выделением активной, пройденных и предстоящих стадий проекта. Здесь же пользователь может просмотреть детальную информацию по каждой фазе, перечень требуемых и существующих документов, состав согласующих лиц. Агрегированная информация о ключевых сроках (окончание текущей фазы и всего проекта) также выведана на карточку проекта в виде визуальных шкал.

Для каждой стадии бизнес-процесса реализована возможность задания длительности. Принципиальным моментом является то, что длительности стадий рабочего процесса автоматически синхронизируется с длительностями соответствующих задач в календарном плане проекта. Реализован модуль протоколирования и отображения истории изменение параметров проектов. Пользователи получили возможность видеть всю историю изменения параметров проекта и принятых решений в виде сквозной иерархии.

В системе реализован функционал уведомлений, позволяющий администратору гибко настраивать шаблоны уведомлений для различных стадий рабочего процесса без необходимости программирования. Уведомления о необходимости рассмотрения и принятия решения по проекту выводится на карточку проекта, а также направляются пользователю по электронной почте.

Бюджетирование проектовРеализована система бюджетирования проектов. В Microsoft Project Server стало возможным ведение бюджета в разрезе различных валют, статей и центров затрат, а также платежных периодов. Согласование плана платежей происходит в общем контуре согласование проекта. Бюджетные данные по проектам интегрируются в общую систему бизнес-аналитики.

Согласование плана платежей происходит в общем контуре согласование проекта. Бюджетные данные по проектам интегрируются в общую систему бизнес-аналитики.

Для проектных команд реализовано единое структурированное хранилище проектной документации с возможностью согласования каждого документа как в отдельности, так и в рамках всего проекта. Особенностью было то, что перечень необходимых на каждом этапе документов мог задаваться и выводиться непосредственно на карточке проекта.

Важнейшей составной частью решения является платформа бизнес-аналитики Microsoft. С помощью служб Excel и SQL Reporting Services были реализованы различные сводные отчеты и диаграммы, позволяющие просто и эффективно контролировать все аспекты проектной деятельности. Немаловажно то, что функционал Project Web App позволяет бизнес-пользователям «на лету» анализировать ситуацию, настраивая необходимые представления, группировку, фильтрацию и требуемые атрибуты проектов непосредственно в браузере без привлечения для этого ИТ-персонала.

Система внедрена и активно эксплуатируется с сентября 2011 года. Выполнена ключевая задача внедрения — повышение прозрачности проектной деятельности компании. У руководства компании появился инструмент анализа и оценки инициируемых и выполняемых проектов. Появилась возможность накопления и анализа статистических данных. Важным было то, что менеджеры среднего звена также с энтузиазмом отнеслись к новым процессам, поскольку теперь они получили инструмент, во многом упрощающий выполнение их каждодневных задач.

Внедрение информационной системы управления проектами Microsoft EPM 2010 в Tele2 Россия позволило добиться следующих результатов:

- Автоматизированы стадии инициации, планирования, проведения тендеров и контрактования поставщиков, а также исполнения и закрытия проектов.

- Консолидирована информация о совокупности реализуемых проектов для проведения анализа и формирования отчетности.

- Организовано структурированное хранение документов по проектам.

- Автоматизирован процесс формирования и отслеживания бюджета проекта в виде планов платежей.

«Теперь у нас есть не только структурированный и читабельный репозитарий проектной информации, но и эффективный инструмент для ежедневного управления портфелем проектов. Большая часть вопросов «Не понятно, что происходит» теперь снимается сразу. На подобные вопросы я отвечаю гиперссылкой в систему. По ссылке открывается список, структурированный по фазам и стадиям. Человек сразу видит исчерпывающую информацию: какой проект находится на какой из стадий, какие действия от него требуются, какие задачи ему придут в ближайшее время и т. п. Тут же находится и вся проектная документация» – пояснил Андрей Черненко, Директор проектного офиса Tele2 Россия.

Компания Tele2 Россия намерена продолжать развитие функционала системы.

ПартнерКомпания «Бастион-Интегратор» (https://bastion-integrator.com ) – один из ведущих игроков на рынке внедрения систем для управления проектами в России. Компания «Бастион-Интегратор» выбрана корпорацией Microsoft в качестве предпочтительного поставщика бизнес-решений на основе Microsoft EPM. Высокое качество поставляемых решений подтверждается статусом Preferred Vendor for Microsoft Consulting Services. Компания обладает опытом автоматизации проектной деятельности предприятий авиастроительной, машиностроительной, нефтегазовой, банковской, ИТ и телекоммуникационной отраслей. Персонал компании — более 20 специалистов с большим практическим опытом в области управленческого консалтинга, разработки и внедрения ПО. В ходе многих проектов специалистами компании накоплен опыт глубокой кастомизации и расширения функционала Microsoft EPM / SharePoint. Компания «Бастион-Интегратор» разработала и постоянно совершенствует собственную линейку продуктов – расширений для Microsoft EPM.

Компания «Бастион-Интегратор» выбрана корпорацией Microsoft в качестве предпочтительного поставщика бизнес-решений на основе Microsoft EPM. Высокое качество поставляемых решений подтверждается статусом Preferred Vendor for Microsoft Consulting Services. Компания обладает опытом автоматизации проектной деятельности предприятий авиастроительной, машиностроительной, нефтегазовой, банковской, ИТ и телекоммуникационной отраслей. Персонал компании — более 20 специалистов с большим практическим опытом в области управленческого консалтинга, разработки и внедрения ПО. В ходе многих проектов специалистами компании накоплен опыт глубокой кастомизации и расширения функционала Microsoft EPM / SharePoint. Компания «Бастион-Интегратор» разработала и постоянно совершенствует собственную линейку продуктов – расширений для Microsoft EPM.

Продукты Microsoft

- Microsoft Project Server 2010

- Microsoft SharePoint Server 2010

- Microsoft Project Professional 2010

- Microsoft Excel 2010

- Microsoft SQL Server 2008 R2

- Windows Server 2008 R2

Методики управления рисками информационной безопасности и их оценки (часть 1)

Одними из самых распространенных в мире методик управления рисками информационной безопасности являются CRAMM, COBIT for Risk, FRAP, Octave и Microsoft. Наряду с определенными преимуществами они имеют и свои ограничения. В частности, перечисленные зарубежные методики могут эффективно использоваться коммерческими компаниями, в то время как государственным организациям при оценке и управлении рисками информационной безопасности необходимо руководствоваться положениями нормативных актов ФСТЭК России. Например, для автоматизированных систем управления производственными и технологическими процессами на критически важных объектах следует руководствоваться приказом ФСТЭК России от 14 марта 2014 г. № 31. Вместе с тем этот документ в качестве дополнительного материала мог бы использоваться и федеральными органами исполнительной власти.

Наряду с определенными преимуществами они имеют и свои ограничения. В частности, перечисленные зарубежные методики могут эффективно использоваться коммерческими компаниями, в то время как государственным организациям при оценке и управлении рисками информационной безопасности необходимо руководствоваться положениями нормативных актов ФСТЭК России. Например, для автоматизированных систем управления производственными и технологическими процессами на критически важных объектах следует руководствоваться приказом ФСТЭК России от 14 марта 2014 г. № 31. Вместе с тем этот документ в качестве дополнительного материала мог бы использоваться и федеральными органами исполнительной власти.Содержание:

Риски информационной безопасности в современном обществе

За последнее время число атак на организации удвоилось. Атаки, ведущие к экстраординарному ущербу, становятся обычным явлением. Финансовый ущерб от атак возрастает и одни из самых больших потерь связаны с атаками вирусов-вымогателей. Ярким примером этого являются атаки вирусов-вымогателей WannaCry и NotPetya, затронувшие более 300 тыс. компьютеров в 150 странах мира и приведшие к финансовым потерям более 300 млн долл.

Ярким примером этого являются атаки вирусов-вымогателей WannaCry и NotPetya, затронувшие более 300 тыс. компьютеров в 150 странах мира и приведшие к финансовым потерям более 300 млн долл.

Еще одной тенденцией является увеличение количества атак на объекты критической инфраструктуры и стратегические промышленные объекты, что может привести к выводу из строя злоумышленниками систем, поддерживающих жизнеобеспечение человечества и возникновению глобальных техногенных катастроф.

Таким образом, риски информационной безопасности входят в тройку наиболее вероятных рисков (вместе с рисками природных катаклизмов и экстремальных погодных условий) и в список из шести наиболее критичных рисков по возможному ущербу (вместе с рисками применения оружия массового поражения, природными катаклизмами, погодными аномалиями и нехваткой питьевой воды). Поэтому управление рисками информационной безопасности является одним из приоритетных направлений развития организаций по всему миру и абсолютно необходимо для их дальнейшего функционирования.

Цели и подходы к управлению рисками информационной безопасности

Целью любой организации является достижение определенных показателей, характеризующих результаты ее деятельности. Например, для коммерческих компаний это извлечение прибыли, рост капитализации, доли рынка или оборота, а для правительственных организаций – предоставление государственных услуг населению и решение задач управления. В любом случае, независимо от цели деятельности организации, достижению этой цели может помешать реализация рисков информационной безопасности. При этом каждая организация по-своему оценивает риски и возможность инвестирования в их снижение.

Таким образом, целью управления рисками информационной безопасности является поддерживание их на приемлемом для организации уровне. Для решения данной задачи организации создают комплексные системы информационной безопасности (СИБ).

При создании таких систем встает вопрос выбора средств защиты, обеспечивающих снижение выявленных в процессе анализа рисков информационной безопасности без избыточных затрат на внедрение и поддержку этих средств. Анализ рисков информационной безопасности позволяет определить необходимую и достаточную совокупность средств защиты информации, а также организационных мер направленных на снижение рисков информационной безопасности, и разработать архитектуру СИБ организации, максимально эффективную для ее специфики деятельности и направленную на снижение именно ее рисков информационной безопасности.

Анализ рисков информационной безопасности позволяет определить необходимую и достаточную совокупность средств защиты информации, а также организационных мер направленных на снижение рисков информационной безопасности, и разработать архитектуру СИБ организации, максимально эффективную для ее специфики деятельности и направленную на снижение именно ее рисков информационной безопасности.

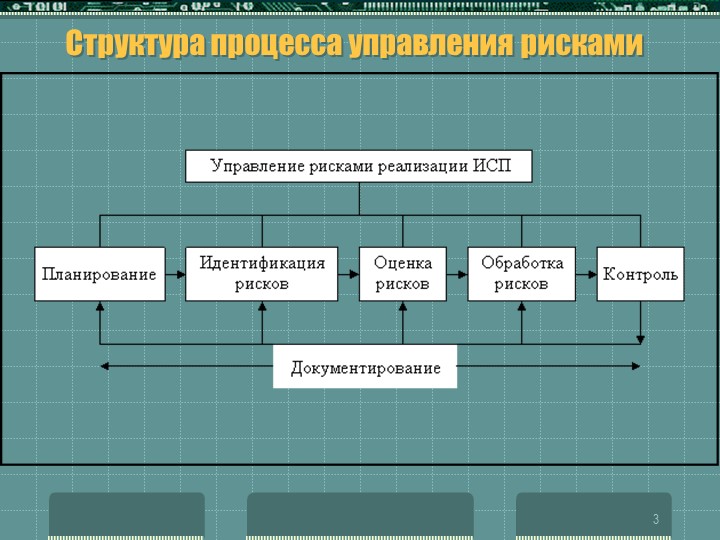

Все риски, в том числе риски информационной безопасности, характеризуется двумя параметрами: потенциальным ущербом для организации и вероятностью реализации. Использование для анализа рисков совокупности этих двух характеристик позволяет сравнивать риски с различными уровнями ущерба и вероятности, приводя их к общему выражению, понятному для лиц, принимающих решение относительно минимизации рисков в организации. При этом процесс управления рисками состоит из следующих логических этапов, состав и наполнение которых зависит от используемой методики оценки и управления рисками:

- Определение приемлемого для организации уровня риска (риск-аппетита) – критерия, используемого при решении о принятии риска или его обработке.

На основании этого критерия определяется, какие идентифицированные в дальнейшем риски будут безоговорочно приняты и исключены из дальнейшего рассмотрения, а какие подвергнуты дальнейшему анализу и включены в план реагирования на риски.

На основании этого критерия определяется, какие идентифицированные в дальнейшем риски будут безоговорочно приняты и исключены из дальнейшего рассмотрения, а какие подвергнуты дальнейшему анализу и включены в план реагирования на риски. - Идентификация, анализ и оценка рисков. Для принятия решения относительно рисков они должны быть однозначно идентифицированы и оценены с точки зрения ущерба от реализации риска и вероятности его реализации. При оценке ущерба определяется степень влияния риска на ИТ-активы организации и поддерживаемые ими бизнес-процессы. При оценке вероятности производится анализ вероятности реализации риска. Оценка данных параметров может базироваться на выявлении и анализе уязвимостей, присущим ИТ-активам, на которые может влиять риск, и угрозам, реализация которых возможная посредством эксплуатации данных уязвимостей. Также в зависимости от используемой методики оценки рисков, в качестве исходных данных для их оценки может быть использована модель злоумышленника, информация о бизнес-процессах организации и других сопутствующих реализации риска факторах, таких как политическая, экономическая, рыночная или социальная ситуация в среде деятельности организации.

При оценке рисков может использоваться качественный, количественный или смешанный подход к их оценке. Преимуществом качественного подхода является его простота, минимизация сроков и трудозатрат на проведение оценки рисков, ограничениями – недостаточная наглядность и сложность использования результатов анализа рисков для экономического обоснования и оценки целесообразности инвестиций в меры реагирования на риски. Преимуществом количественного подхода является точность оценки рисков, наглядность результатов и возможность сравнения значения риска, выраженного в деньгах, с объемом инвестиций, необходимых для реагирования на данный риск, недостатками – сложность, высокая трудоемкость и длительность исполнения.

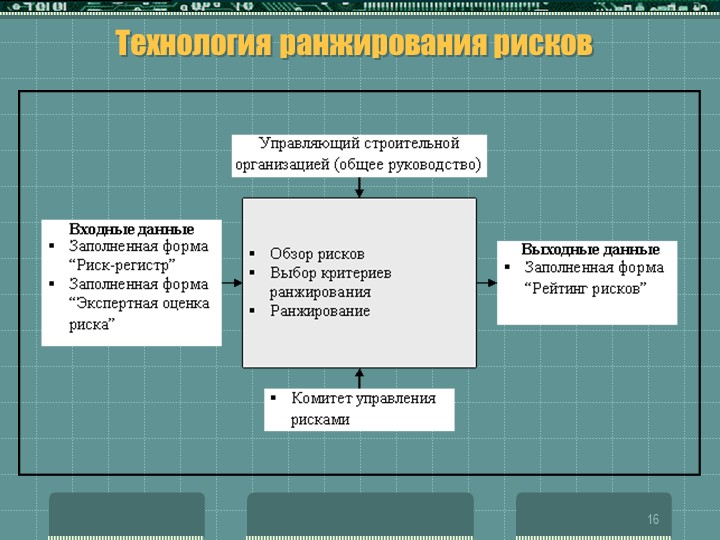

При оценке рисков может использоваться качественный, количественный или смешанный подход к их оценке. Преимуществом качественного подхода является его простота, минимизация сроков и трудозатрат на проведение оценки рисков, ограничениями – недостаточная наглядность и сложность использования результатов анализа рисков для экономического обоснования и оценки целесообразности инвестиций в меры реагирования на риски. Преимуществом количественного подхода является точность оценки рисков, наглядность результатов и возможность сравнения значения риска, выраженного в деньгах, с объемом инвестиций, необходимых для реагирования на данный риск, недостатками – сложность, высокая трудоемкость и длительность исполнения. - Ранжирование рисков. Для определения приоритета при реагировании на риски и последующей разработки плана реагирования все риски должны быть проранжированы. При ранжировании рисков, в зависимости от используемой методики, могут применяться такие критерии определения критичности, как ущерб от реализации рисков, вероятность реализации, ИТ-активы и бизнес-процессы, затрагиваемые риском, общественный резонанс и репутационый ущерб от реализации риска и др.

- Принятие решения по рискам и разработка плана реагирования на риски. Для определения совокупности мер реагирования на риски необходимо провести анализ идентифицированных и оцененных рисков с целью принятия относительно каждого их них одного из следующих решений:

- Избегание риска;

- Принятие риска;

- Передача риска;

- Снижение риска.

- Ответственный за реагирование;

- Описание мер реагирования;

- Оценка необходимых инвестиций в меры реагирования;

- Сроки реализации этих мер.

- Реализация мероприятий по реагированию на риски. Для реализации мер реагирования на риски ответственные лица организуют выполнение описанного в плане реагирования на риск действия в необходимые сроки.

- Оценка эффективности реализованных мер. Для достижения уверенности, что применяемые в соответствии с планом реагирования меры эффективны и уровень рисков соответствует приемлемому для организации, производится оценка эффективности каждой реализованной меры реагирования на риск, а также регулярная идентификация, анализ и оценка рисков организации.

Обзор методики CRAMM

Методика CRAMM (CCTA Risk Analysis and Management Method), разработанная Службой безопасности Великобритании в 1985 году, базируется на стандартах управления информационной безопасности серии BS7799 (в настоящее время переработаны в ISO 27000) и описывает подход к качественной оценке рисков. При этом переход к шкале значений качественных показателей происходит с помощью специальных таблиц, определяющих соответствие между качественными и количественными показателями. Оценка риска производится на основе анализа ценности ИТ-актива для бизнеса, уязвимостей, угроз и вероятности их реализации.

При этом переход к шкале значений качественных показателей происходит с помощью специальных таблиц, определяющих соответствие между качественными и количественными показателями. Оценка риска производится на основе анализа ценности ИТ-актива для бизнеса, уязвимостей, угроз и вероятности их реализации.

Процесс управления рисками по методике CRAMM состоит из следующих этапов:

- Инициирование (Initiation). На этом этапе проводится серия интервью с заинтересованными в процессе анализа рисков информационной безопасности лицами, в том числе с ответственными за эксплуатацию, администрирование, обеспечение безопасности и использование ИТ-активов, для которых производится анализ рисков. В результате дается формализованное описание области для дальнейшего исследования, ее границ и определяется состав вовлеченных в анализ рисков лиц.

- Идентификация и оценка ИТ-активов (Identification and Valuation of Assets).

Определяется перечень ИТ-активов, используемых организацией в определенной ранее области исследования. В соответствии с методологией CRAMM ИТ-активы могут быть одного из следующих типов:

Определяется перечень ИТ-активов, используемых организацией в определенной ранее области исследования. В соответствии с методологией CRAMM ИТ-активы могут быть одного из следующих типов:

- Данные;

- Программное обеспечение;

- Физические активы.

- Оценка угроз и уязвимостей (Threat and Vulnerability Assessment). В дополнение к оценке критичности ИТ-активов, важной частью методологии CRAMM является оценка вероятности угроз и уязвимостей ИТ-активов. Методология CRAMM содержит таблицы, описывающие соответствие между уязвимостями ИТ-активов и угрозами, которые могут влиять на ИТ-активы через эти уязвимости.

Также имеются таблицы, описывающие ущерб для ИТ-активов в случае реализации этих угроз. Данный этап выполняется только для наиболее критичных ИТ-активов, для которых недостаточно внедрения базового набора мер обеспечения информационной безопасности. Определения актуальных уязвимостей и угроз производится путем интервьюирования лиц, ответственных за администрирование и эксплуатацию ИТ-активов. Для остальных ИТ-активов методология CRAMM содержит набор необходимых базовых мер обеспечения информационной безопасности.

Также имеются таблицы, описывающие ущерб для ИТ-активов в случае реализации этих угроз. Данный этап выполняется только для наиболее критичных ИТ-активов, для которых недостаточно внедрения базового набора мер обеспечения информационной безопасности. Определения актуальных уязвимостей и угроз производится путем интервьюирования лиц, ответственных за администрирование и эксплуатацию ИТ-активов. Для остальных ИТ-активов методология CRAMM содержит набор необходимых базовых мер обеспечения информационной безопасности. - Вычисление риска (Risk Calculation). Вычисление риска производится по формуле: Риск = Р (реализации) * Ущерб. При этом вероятность реализации риска вычисляется по формуле: Р (реализации) = Р (угрозы) * Р (уязвимости). На этапе вычисления рисков для каждого ИТ-актива определяются требования к набору мер по обеспечению его информационной безопасности по шкале от «1» до «7», где значению «1» соответствует минимальный необходимый набор мер по обеспечению информационной безопасности, а значению «7» – максимальный.

- Управление риском (Risk Management). На основе результатов вычисления риска методология CRAMM определяет необходимый набор мер по обеспечению информационной безопасности. Для этого используется специальный каталог, включающий около 4 тыс. мер. Рекомендованный методологией CRAMM набор мер сравнивается с мерами, которые уже приняты организацией. В результате идентифицируются области, требующие дополнительного внимания в части применения мер защиты, и области с избыточными мерами защиты. Данная информация используется для формирования плана действий по изменению состава применяемых в организации мер защиты — для приведения уровня рисков к необходимому уровню.

- Многократно апробированный метод, по которому накоплен значительный опыт и профессиональные компетенции; результаты применения CRAMM признаются международными институтами;

- Наличие понятного формализованного описания методологии сводит к минимуму возможность возникновения ошибок при реализации процессов анализа и управления рисками;

- Наличие средств автоматизации анализа рисков позволяет минимизировать трудозатраты и время выполнения мероприятий по анализу и управлению рисками;

- Каталоги угроз, уязвимостей, последствий, мер обеспечения информационной безопасности упрощают требования к специальным знаниям и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками.

- Высокая сложность и трудоемкость сбора исходных данных, требующая привлечения значительных ресурсов внутри организации или извне;

- Большие затраты ресурсов и времени на реализацию процессов анализа и управления рисками информационной безопасности;

- Вовлеченность большого количества заинтересованных лиц требует значительных затрат на организацию совместной работы, коммуникаций внутри проектной команды и согласование результатов;

- Невозможность оценить риски в деньгах затрудняет использование результатов оценки рисков ИБ при технико-экономическом обосновании инвестиций, необходимых для внедрения средств и методов защиты информации.

Методика может быть успешно применена в крупных организациях, ориентированных на международное взаимодействие и соответствие международным стандартам управления, осуществляющих первоначальное внедрение процессов управления рисками информационной безопасности для покрытия ими всей организации сразу. При этом организации должны иметь возможность выделения значительных ресурсов и времени для применения CRAMM.

Методика может быть успешно применена в крупных организациях, ориентированных на международное взаимодействие и соответствие международным стандартам управления, осуществляющих первоначальное внедрение процессов управления рисками информационной безопасности для покрытия ими всей организации сразу. При этом организации должны иметь возможность выделения значительных ресурсов и времени для применения CRAMM.Обзор методологии COBIT for Risk

Методология COBIT for Risk разработана ассоциацией ISACA (Information Systems Audit and Control Association) в 2013 году и базируется на лучших практиках управления рисками (COSO ERM, ISO 31000, ISO\IEC 27xxx и др.). Методология рассматривает риски информационной безопасности применительно к рискам основной деятельности организации, описывает подходы к реализации функции управления рисками информационной безопасности в организации и к процессам качественного анализа рисков информационной безопасности и управления ими.- При реализации функции и процесса управления рисками в организации методология выделяет следующие компоненты, влияющие как на риски информационной безопасности, так и на процесс управления ими:

- Принципы, политики, процедуры организации;

- Процессы;

- Организационная структура;

- Корпоративная культура, этика и правила поведения;

- Информация;

- ИТ-сервисы, ИТ-инфраструктура и приложения;

- Люди, их опыт и компетенции.

-

В части организации функции управления рисками информационной безопасности методология определяет и описывает требования к следующим компонентам:

- Необходимый процесс;

- Информационные потоки;

- Организационная структура;

- Люди и компетенции.

- Создание и обслуживание портфелей ИТ-проектов;

- Управление жизненным циклом программы / проекта;

- Инвестиции в ИТ;

- Экспертиза и навыки персонала ИТ;

- Операции с персоналом;

- Информация;

- Архитектура;

- ИТ-инфраструктура;

- Программное обеспечение;

- Неэффективное использование ИТ;

- Выбор и управление поставщиками ИТ;

- Соответствие нормативным требованиям;

- Геополитика;

- Кража элементов инфраструктуры;

- Вредоносное программное обеспечение;

- Логические атаки;

- Техногенное воздействие;

- Окружающая среда;

- Природные явления;

- Инновации.

- Стратегические риски – риски, связанные с упущенными возможностями использования ИТ для развития и повышения эффективности основной деятельности организации;

- Проектные риски – риски, связанные с влиянием ИТ на создание или развитие существующих процессов организации;

- Риски управления ИТ и предоставления ИТ-сервисов – риски, связанные с обеспечением доступности, стабильности и предоставления пользователям ИТ-сервисов с необходимым уровнем качества, проблемы с которыми могут привести к ущербу для основной деятельности организации.

- Тип источника угрозы — внутренний/внешний.

- Тип угрозы — злонамеренное действия, природное явление, ошибка и др.

- Описание события — доступ к информации, уничтожение, внесение изменений, раскрытие информации, кража и др.

- Типы активов (компонентов) организации, на которые влияет событие — люди, процессы, ИТ-инфраструктура и др.

- Время события.

- Избегание риска;

- Принятие риска;

- Передача риска;

- Снижение риска.

-

С точки зрения практического применения можно выделить следующие достоинства методологии СOBIT for Risk:

- Связь с общей библиотекой COBIT и возможность использовать подходы и «ИТ-контроли» (мер по снижению рисков) из смежных областей, позволяющие рассматривать риски информационной безопасности и меры по их снижению применительно к воздействию рисков на бизнес-процессы организации;

- Многократно апробированный метод, по которому накоплены значительный опыт и профессиональные компетенции, и результаты которого признаются международными институтами;

- Наличие понятного формализованного описания методологии позволяет свести к минимуму ошибки при реализации процессов анализа и управления рисками;

- Каталоги рисковых сценариев и «ИТ-контролей» позволяют упростить требования к специальным знаниям и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками;

- Возможность использования методологии при проведении аудитов позволяет снизить трудозатраты и необходимое время для интерпретации результатов внешних и внутренних аудитов.

- Высокая сложность и трудоемкость сбора исходных данных требует привлечения значительных ресурсов или внутри организации, или извне;

- Вовлеченность большого количества заинтересованных лиц требует значительных затрат на организацию совместной работы, выделения времени вовлеченных лиц на коммуникации внутри проектной команды и согласование результатов со всеми заинтересованными лицами;

- Отсутствие возможности оценки рисков в деньгах затрудняет использование результатов оценки рисков информационной безопасности при обосновании инвестиций, необходимых для внедрения средств и методов защиты информации.

Десять отличий российского генерального директора

В дискуссии участвуют:

Аркадий Пригожин,

директор Школы консультантов по управлению Академии народного хозяйства при правительстве РФ

председатель совета директоров ЗАО «Абрау-Дюрсо»

Римма Авшалумова

Борис Титов: Безусловно, пока что уровень корпоративного управления в стране сильно отстает от западных стандартов. Мы тратим значительно больше сил и средств на единицу продукции, чем могли бы, если бы выстроили правильную управленческую систему.

Аркадий Пригожин: Не уверен, что западные стандарты в полной мере могут быть использованы у нас. Я видел, как в наших организациях бизнес-процессы выстраивали авторитетные западные компании и они не работали.

Б. Т.: Попытка, не адаптируя, применить в России западные теории управления, конечно, не приносит ожидаемого эффекта. Во-первых, мы унаследовали систему управления еще от Советского Союза. Основу среднего бизнеса реального сектора экономики составляют предприятия, построенные еще в те времена. И у руля этих компаний либо тот советский менеджмент, что приватизировал бизнес, либо достаточно неопытные люди, которые продолжают управлять предприятием по стандартам, с которыми оно им перешло. Но мы уже 20 лет живем в новой системе, почему же так медленно приходят новые управленческие технологии? Я вижу причину в том, что у акционеров нет уверенности в будущем. А значит, и уверенности в стратегическом развитии. У многих до сих пор установка: сегодня вытащить из предприятия все, что можно, потому что завтра могут прийти и отобрать. Или введут регулирование, при котором производство станет совершенно невыгодным. Несколько раз через это уже проходили.

А. П.: Неопределенность и кризисогенность – особенность не только российского бизнеса. Из 10 стартапов на Западе выживает только один.

Б. Т.: Риски стартапа – коммерческие. Их легко просчитать. Я же говорю про административные риски. Они от нас не зависят. Я не могу оценить, что придет в голову начальнику районной налоговой инспекции.

«Ведомости»: Вы ставите политические риски выше коммерческих?

Б. Т.: Риски среды приводят к тому, что у нашего менеджмента нет стратегического мышления. Бизнес строит планы на краткосрочной или в крайнем случае среднесрочной основе. Если бы мы выстраивали длинные планы, то и процесс внедрения новых управленческих технологий шел бы иначе. В крупном бизнесе это уже есть. Начинаются изменения и в среднем. Я для себя в бизнесе политические риски отрезал. И как только эти риски из планов убираешь – начинаешь развиваться и нуждаешься в новых методах управления.

Кроме «Абрау-Дюрсо» у нас еще несколько активов. Процесс изменения системы управления мы начали с Ржевской птицефабрики. Когда мы выкупили проект, который до нас управлялся иностранным менеджментом, то поняли, что если не введем новые методы – прежде всего проектное управление, то потеряем бизнес. Американские консультанты там натворили такого, что работать просто не могло: неправильные технологические решения, оценка издержек и рынка и проч. Мы создали офис проектного управления, задача которого была вне зависимости от отрасли оценивать риск проекта, выстраивать его стратегию, анализировать взаимосвязь факторов влияния. Птицефабрику вытащили, и сегодня она хорошо управляется и приносит прибыль. Как только мы поняли, что система работает, стали мультиплицировать на другие проекты. Хотя до этого мы управляли большими химическими комбинатами и надо признать, что управляли ими по-старому – главной нашей задачей было правильно выстроить GR.

И на «Абрау-Дюрсо» мы абстрагировались от административных рисков, тем более что в Краснодарском крае они минимальны – администрация помогает нам. Сконцентрировались на стратегии, эффективном управлении, маркетинге. Пока проект в стадии инвестиций, но он уже прибыльный и вполне прилично управляется. Мы довольно быстро поняли, что для каждого направления нужны профессионалы, и активно привлекаем консультантов: иностранных специалистов по виноделию из Франции и Италии и российских, которые написали для нас стратегию.

А. П.: Я много раз видел в компаниях среднего бизнеса, как стратегия сводится лишь к долгосрочному плану. А это тупик. Тенденции, которые мы закладываем, довольно быстро меняются. На сколько лет ваш «вижн»?

Б. Т.: Наш стратегический план рассчитан на 10 лет. Понятно, что корреляция идет постоянно. Но задача стратегического планирования как раз оценить тенденцию.

А. П.: Используете многовариантные стратегии?

Б. Т.: У них наряду с плюсами немало и отрицательных моментов. Многовариантность создает неопределенность. В проектном управлении всегда есть корреляционная зависимость. Финансовый план строится на год. И любые изменения на рынке тут же влияют на показатели и нами пересчитываются. Но мы не строим сценарии. У нас единый план. Можно оценивать риски, влияние изменений на общую картину, но ты должен знать, что в конце пути. В управлении важен психологический аспект. Я не могу сказать людям в компании, что мы развиваемся по трем сценариям. Я должен назвать им одну цель – достичь определенного уровня капитализации в 2012 г. И для этого нам нужно освоить новый объем производства, повысить качество, обновить маркетинг. Но ставить три цели нельзя.

А. П.: Цель может быть одна, но к ней можно двигаться по-разному. На самом деле сценарии снижают степень неопределенности и дают уверенность, что, если не получится один вариант, есть уже проработанный и просчитанный другой вариант достижения той же цели. Еще одну уязвимую точку я вижу в том, что руководители компаний крайне редко умеют качественно передавать цели на уровень подразделений. Я постоянно сталкиваюсь с ситуацией, что сотрудники не понимают, чего от них хотят.

Б. Т.: Соглашусь, что информационными внутренними потоками и процессами управления, функциональными распределениями и четким документооборотом занимаются очень редко. Для среднего бизнеса выстраивание такой системы уже очень затратный процесс.

А. П.: Вот пример: мой клиент приехал в один из филиалов своей компании, вникнув в систему продаж, увидел, что основной оборот филиала идет от продаж сопутствующих товаров. Когда он потребовал у директора объяснений, почему упускаются из виду продажи стратегического продукта, тот счел обвинения необоснованными, полагая, что высокая прибыль и оборот и есть его главная задача. На наших предприятиях вообще культ текущей, а не стратегической доходности.

Б. Т.: Когда внешних факторов риска слишком много, люди пытаются выстроить бизнес, исходя из текущей прибыли. К примеру, на «Абрау-Дюрсо» до нас были команды, которые не вкладывались в предприятие. Их задача была получить текущую прибыль, поэтому ни об улучшении качества, ни о маркетинге они и не думали. Но мы сразу поставили иные цели.

А. П.: И как вы доносите их до подчиненных? В России не умеют качественно определять служебные функции и это ведет к потерям целей.

Б. Т.: Действительно, мы определяем эти функции пока на уровне служебных инструкций, но сколько бы раз человек ни прочитал инструкцию – он будет действовать, исходя из собственного понимания.

А. П.: Это заблуждение. Просто вы описываете эти функции в старинном, деревенском стиле. Служебная функция после стратегии – главный мотор организации. Еще есть очень важные, но неизмеряемые показатели успеха, например командность, оргкультура, репутация, конкурентное преимущество. Но почему-то в умах наших руководителей укрепилось, что управлять можно только тем, что измеряемо.

Б. Т.: У меня была конкретная проблема – выстраивание целеполагания. Для нас текущая прибыль не приоритетна: нас прежде всего интересует качество, и в этом пункте мы не готовы к компромиссам. На предприятии этого никто не хотел понимать. Два года мы боролись, разъясняли. Все равно начальник ОТК пропускал брак, потому что для него было важнее, что простаивает машина под погрузку. Он даже рисковал, поскольку мы предупреждали, что будем наказывать за брак.

А. П.: Это скорее не цели, а ценности.

Б. Т.: Ценности, привитые нашими предшественниками, убеждавшими, что нельзя терять на текущих затратах. Ситуация изменилась, только когда люди увидели, что мы готовы тратить деньги на замену оборудования, обучение специалистов. И все равно долгое время для них потеря 5 кг продукта была существеннее, чем вопрос качества. Люди не верят словам и лозунгам. Когда я отправил целую партию некачественного вина в брак, они поняли, что разговор про качество – не пустое.

А. П.: У вас есть кадровая политика?

Б. Т.: Признаюсь, пока она носит хаотичный характер. Структуру на заводе мы не меняли. Ввели новых людей на несколько ключевых позиций: юриста, финансового директора, бухгалтера. Мы не хотим революций. Может быть, у нас самих внутренних мотиваций не хватает? Мы видим результат, который позволяет нам пока оставить все на существующем уровне. Не хотим нарушать атмосферу. Мы были пятой или шестой командой за три-четыре года. Отношение на предприятии к нам было соответствующее: приехали очередные начальники-временщики. Нужно было доказать пригодность. С подавляющим большинством людей мы уже нашли общий язык. Причем команду, приведенную нами, мы меняли не раз. Когда люди видят, что мы к нашим ставленникам строги, – отношение меняется.

Читатель Volchkov:

Как правило, собственники компаний заинтересованы прежде всего в долгосрочном росте капитализации их бизнеса. Как можно мотивировать наемного работника на долгосрочный рост капитализации и как учесть в системе мотивации качественные факторы оценки деятельности сотрудника? Например, если операционист и кассир банка вежливы и улыбчивы, то человек захочет надолго остаться клиентом этого банка. В то же время внятность и улыбка никак не отразятся (на коротком интервале замеров) на текущем финансовом результате деятельности банка.

Б. Т.: Ничего нового изобретать не надо. Система опционов для менеджмента работает весьма эффективно. А дальше уже задача менеджера транслировать цели и мотивировать подчиненных. Не знаю, какие инструкции заставят кассира улыбаться – только общая атмосфера и культура.

«Тонкость» решения растет из понимания и «тонкости» восприятия. Это удел профессионалов. Нам же стоит посмотреть на результаты кризиса. Много ли профи у нас? Когда кризис уйдет, какова вероятность того, что новые «локомотивы роста» нашей экономики не начнут методически наступать на те же грабли?

А. П.: Новая погоня за ростом, думаю, не будет столь азартной, как до кризиса. Слишком много тяжелых уроков преподано. Рост выше 20% в год должен вызывать подозрение.

А с профи у нас туго не только потому, что наша рыночная экономика молода и на сцене действуют лишь предприниматели первого поколения. Бизнес-образование слабое. Во-первых, мало классных преподавателей, а самое главное – это «вечерничество», когда после тяжелой работы руководители чисто физически не могут осваивать сложный материал. Качество программ неплохое, но их исполнение неприемлемо низкое.

1. Часто нашим бизнесменам (особенно работающим за рубежом) местные «коллеги» внушают необходимость учитывать «местную специфику». Хотелось бы понять, правильно учитывать специфику или все же бизнес есть бизнес?

2. Российские бизнесмены не готовы предложить на зарубежные рынки конкурентоспособные продукты (за исключением продуктов питания и сырья). Отсутствует как «товар», так и инфраструктура: российские консалтинговые компании за рубежом, знание языков и т. д. Должно ли государство стимулировать экспорт?

А. П.: Не надо путать местную специфику с нравами дикого рынка. Есть универсальные законы развития любого бизнеса, которые надо осваивать и это будет сделано, но есть управленческая культура, которая в России столь же особенна, как в Японии или Англии. Например, у нас выше централизация в принятии решений, во многом это оправдано нынешней стадией развития бизнес-организаций. Организации у нас в основном лидерского типа, личные особенности руководителя определяют очень многое. С этим надо просто считаться.

Государство должно не просто стимулировать экспорт – надо идти дальше. Экспортоспособность предприятий оценивать с точки зрения налогообложения и преференций внутри страны и дипломатической поддержки за рубежом. В Японии, Южной Корее государство субсидировало те производства, которые могли успешно конкурировать и расширять свою долю рынка в развитых странах мира. У нашего государства, увы, такой политики нет.

Регистрация нового пользователя

| Регистрация | |||

| Логин (мин. 3 символа) :* | |||

| Пароль :* | |||

| Подтверждение пароля :* | |||

| Адрес e-mail :* | |||

| Имя : | |||

| Фамилия : | |||

| Cтатус пользователя: | нетЮридическое лицоФизическое лицоИндивидуальный предприниматель | ||

| Защита от автоматической регистрации | |||

| Введите слово на картинке:* | |||

| Нажимая кнопку «Регистрация», я подтверждаю свою дееспособность, | |||

| даю согласие на обработку моих персональных данных в соответствии с Условиями | |||

Пароль должен быть не менее 6 символов длиной.

*Поля, обязательные для заполнения.

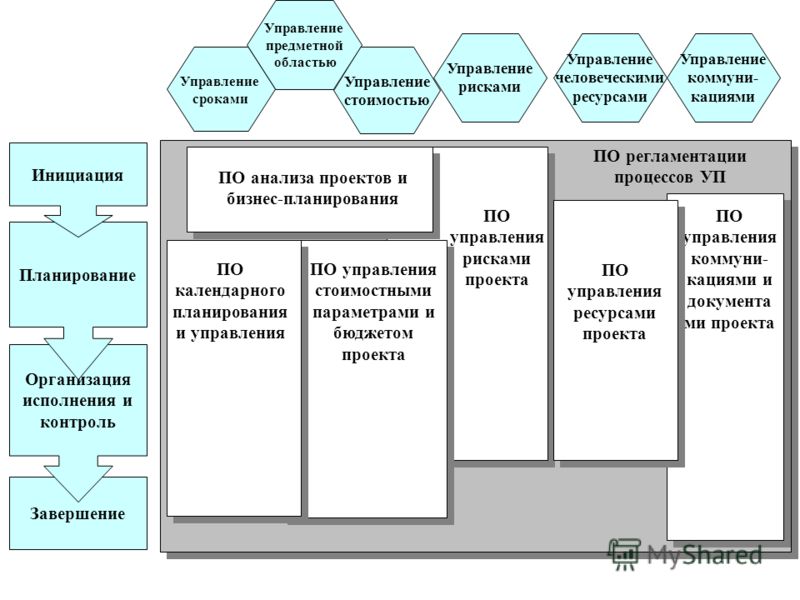

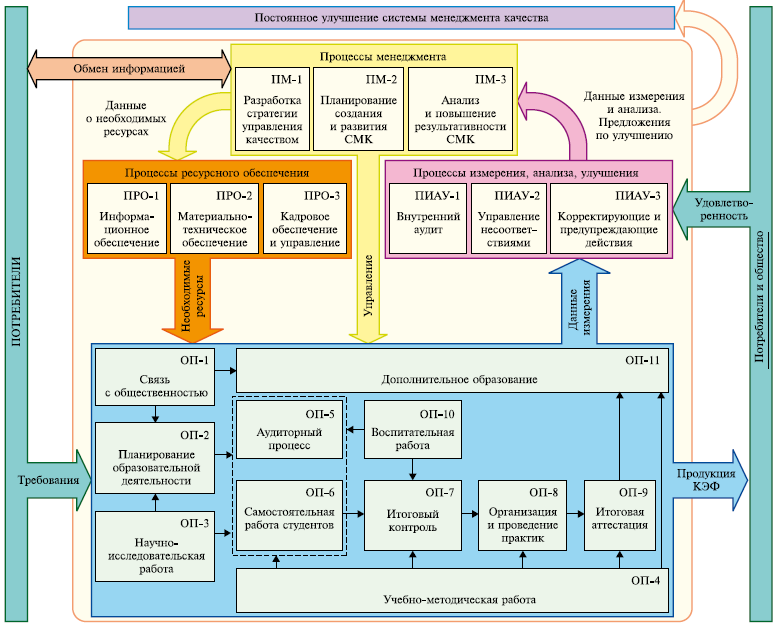

Управление проектами и бизнес-процессами | Кубанский государственный университет

Направленность (магистерская программа): Управление проектами и бизнес-процессами

Выдаваемый документ об образовании: Диплом магистра по направлению «Менеджмент»

Научный руководитель программы Дармилова Женни Давлетовна доктор экономических наук, профессор, профессор кафедры мировой экономики и менеджмента Кубанского государственного университета

В течение последних десяти лет занимается проблемами развития региональной экономики, периферийных регионов Юга России, Северного Кавказа, инвестиционной и инновационной деятельности, а также исследованием проблем в сфере управления проектами и бизнес-процессами

Телефон для справок (909) 4564888, в рабочие дни с 11.00 до 18.00, e-mail: [email protected]

Программа готовит специалистов, способных осуществлять управление эффективностью, коммуникациями, рисками, сроками проекта на всех стадиях его реализации и жизненного цикла, проектировать системы процессного управления, принимать эффективные управленческие решения по ресурсному и организационному обеспечению проектов и бизнес-процессов, развивать бизнес-процессы, осуществлять их реинжиниринг.

По завершении процесса обучения по данной магистерской программе выпускник получает диплом магистра и может работать сотрудником аппарата управления любых бизнес-структур; исследователем или научным сотрудником научно-исследовательских институтов и научных подразделений предприятий; заниматься организационно-управленческой, научной или преподавательской деятельностью в вузах. Возможно продолжение обучения в аспирантуре.

Миссия магистерской программы: Формирование проектного и процессного мышления с целью развития управленческих компетенций менеджеров для управления проектами и бизнес-процессами в любой отрасли деятельности.

Цель программы: подготовка магистров нового типа, обладающих знаниями и владеющих умениями и навыками по эффективному управлению проектами и бизнес-процессами в различных предметных областях и сферах деятельности.

Задачи программы: формирование у будущих магистров необходимых знаний по использованию современного инструментария управления проектами и бизнес-процессами; навыков самостоятельного принятия сложных управленческих решений в условиях риска и неопределенности; формирование способностей успешной работы в командах и самостоятельного развития; формирование навыков исследовательской деятельности.

Содержание учебного плана

Обязательная часть

- Бизнес-модели и стратегическое управление

- Информационно-аналитические системы в менеджменте

- Теория и практика межкультурной коммуникации в профессиональной сфере

- Современные теории и практики управления

- Методы принятия организационно-управленческих решений

- Технологии личностного роста

Часть, формируемая участниками образовательных отношений

- Методология научных исследований

- Архитектура предприятия

- Системный анализ и принятие решений

- Теория процессного управления

- Управление проектной деятельностью

- Корпоративные информационные системы

- Финансово-экономическое обеспечение проектного менеджмента

- Моделирование бизнес-процессов

- Нормативное регулирование управления изменениями

- Анализ и аудит бизнес-процессов

- Технологии проектного менеджмента

- Программное обеспечение проектного менеджмента

- Инвестиционный анализ

- Кадровый менеджмент

- Стратегическое планирование и анализ

- Реинжиниринг бизнес-процессов

- Риск-менеджмент в проектной деятельности

- Научно-исследовательский семинар

- Интегрированные системы менеджмента

- Стандарты систем менеджмента

- Информационное обеспечение управления процессами

- Программное обеспечение процессного менеджмента

Практика

- Практика по профилю профессиональной деятельностью (часть 1)

- Научно-исследовательская работа (Учебная практика)

- Практика по профилю профессиональной деятельностью (часть 2)

- Научно-исследовательская работа (Производственная практика)

Государственная итоговая аттестация

- Подготовка к процедуре защиты выпускной квалификационной работы

- Защита выпускной квалификационной работы

Факультативные дисциплины

- Практикум по технологиям работы с источниками научной информации

- Практикум по научно-исследовательской деятельности

Преимущества обучения в магистратуре по программе

«Управление проектами и бизнес-процессами»:

- возможность поступления на учёбу по окончании любой специальности;

- совмещение обучения с работой;

- учёба у профессионалов, все преподаватели, ведущие занятия по программе, – профессора, доценты с учеными степенями доктора и кандидата наук, а также представители бизнеса, имеющие большой опыт практической работы;

- возможность участия в конкурсах, олимпиадах, грантах, конференциях и других мероприятиях.

Фотоколлаж научных конференций и учебных занятий по программе «Управление проектами и бизнес-процессами»

Наши выпускники:

Сальников Денис Юрьевич, евангелист Agile мышления, гибких практик (Scrum, Kanban, XP и др.) и современных подходов в менеджменте и лидерстве; сертифицированный Scrum Master и Agile Coach; участник и спикер профессиональных конференций по разработке программного обеспечения и гибким подходам в России и за рубежом (KrdDevDay #2/3 (Краснодар), XP Days Cologne (Кёльн, Германия), Agile Rock Conference 2018 (Киев, Украина), AgileDays 2019 (Москва), Stachka 2019 (Иннополис), Agile Tour Vilnius 2019 (Вильнюс, Литва) и др.).

Ксения Дук – alent Acquisition Sourcing Specialist в Cargill

Александр Яхшибекян – VAS-эксперт. Ведущий специалист функциональной группы специальных проектов МТС

Основы управления рисками предприятия (ERM): с чего начать | Процессная улица

Организации существуют для создания ценности для своих заинтересованных сторон. Ставя цели, разрабатывая стратегии, выполняя и постоянно улучшая процессы, создается ценность.

По крайней мере, это идеальная ситуация. На самом деле не всегда просто составить план и придерживаться его. Всегда существует риск того, что определенные события могут повлиять на успех этих планов.

Задача руководства состоит в том, чтобы обеспечить надлежащую подготовку, чтобы обеспечить наличие систем для продолжения достижения целей, даже когда чудовище непредвиденных обстоятельств поднимает голову.

Управление рисками предприятия (ERM) является прямым решением таких неопределенностей, позволяя руководству контролировать непрерывное создание стоимости на полном, интегрированном уровне всей организации.

Используя эффективную систему ERM, вы можете быть уверены, что организация будет иметь стабильно высокий уровень успеха с точки зрения достижения целей и ключевых показателей эффективности.

Заинтересованные стороны всех видов, от клиентов, поставщиков, правительства и регулирующих органов, все больше интересуются тем, как предприятия внедряют ERM. Хорошо внедренная система ERM может заложить основу для многих высококачественных, долгосрочных отношений с клиентами.

Точно так же отсутствие надлежащей системы управления рисками предприятия может означать, что ваш бизнес будет восприниматься как менее компетентный и может даже привести к потере клиентов и нанесению ущерба имиджу бренда.

В этом посте я расскажу о:

- Введение и основы управления рисками предприятия

- Преимущества хорошо внедренной ERM-системы

- Основные идеи ERM

- Примеры различных подходов к ERM

- Процесс управления рисками предприятия

- Внедрение ERM

- Автоматизация ERM

Для начала я начну с разбивки всей системы ERM и некоторых основных определений.

Что такое управление рисками предприятия (ERM)?

Управление рисками предприятия, часто сокращаемое до ERM, представляет собой тип стратегии управления процессами, который направлен на выявление, понимание и подготовку к опасностям, опасностям и другим потенциальным отклонениям от стандартных операционных процедур, которые могут быть восприняты как риски.

«Культура, возможности и методы, интегрированные с разработкой стратегии и производительностью, на которые организации полагаются при управлении рисками при создании, сохранении и реализации стоимости.”- Комитет организаций-спонсоров Комиссии Тредуэя (COSO), из отдела управления рисками предприятия — интеграция со стратегией и эффективностью

Помимо выявления рисков, практика управления рисками предприятия также включает подготовку к работе с этими рисками и определение приоритетов над множеством активных или потенциальных рисков.

Планы, политики и процедуры управления рисками должны быть доступны как можно шире; акционеры, заинтересованные стороны, инвесторы и другие соответствующие заинтересованные стороны должны иметь четкий прямой доступ как часть документированной информации или регулярных отчетов.

ERM используется во всех отраслях, от строительства, финансов, авиации, здравоохранения, энергетики и маркетинга.

Международная организация по стандартизации (ISO) определяет управление рисками как: