Лаборатория физики магнитных явлений — Русский

Современная лаборатория физики магнитных явлений характеризуется сочетанием нескольких взаимопроникающих и поддерживающих друг друга направлений. Есть две технологических группы: молекулярно –лучевая эпитаксия магнитных пленок и наноструктур в сверхвысоком вакууме (Сергей Николаевич Варнаков, Иван Александрович Яковлев, Сергей Александрович Лященко, Иван Анатольевич Тарасов, Дмитрий Валентинович Шевцов), рост магнитных монокристаллов и поликристаллов (Валерий Васильевич Руденко и Вячеслав Анатольевич Дудников), экспериментальные группы магнитооптических исследований магнитных материалов (Ирина Самсоновна Эдельман, Руслан Дмитриевич Иванцов, Оксана Станиславовна Иванова, Дмитрий Анатольевич Петров), спектроскопии магнитных материалов (Александр Валентинович Малаховский, Александр Леонидович Сухачев), группа транспортных и магнитных исследований (Наталья Валерьевна Казак), которая также активно использует современные синхротронные методики рентгеновской спектроскопии (Михаил Сергеевич Платунов), группа исследования магнитных наночастиц для биомедицинских применений (Алексей Эдуардович Соколов), группа синхротронных исследований структуры биомолекул с помощью малоуглового рассеяния рентгеновских лучей (Владимир Николаевич Заблуда).

Казалось бы, при такой разнородности и широте тематик неминуема самоизоляция каждой группы. На самом деле это не так. Один пример: технологи из группы С.Н. Варнакова получили высококачественную монокристаллическую пленку ферромагнитного силицида Fe3Si, группа теоретиков под руководством И.С. Сандалова выполнила расчеты электронной структуры и оптических спектров поглощения тремя различными вариантами учета электронных корреляций за пределами теории функционала плотности, сравнение с измеренными экспериментально спектрами показало, что только наилучший с точки зрения теории метод с самосогласованным расчетом массового оператора дает согласие с экспериментов во всем диапазоне частот.

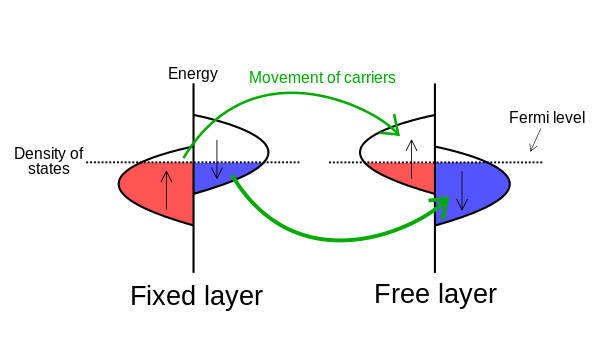

Например, в группе И.С. Эдельман исследовались магнитооптические пленки наночастиц грейгита Fe3S4, а в группе А.С. Федорова были проведены зонные расчеты спин-поляризованных плотностей состояний. Было обнаружено совпадение энергий наблюдаемых пиков в спектрах с энергиями наиболее интенсивных межзонных переходов.

Другой пример: Н.В. Казак исследовала при низких температурах магнитные свойства редкоземельных кобальтитов GdCoO, полученных В.А. Дудниковым, и выделила вклад ионов гадолиния, сам В.А. Дудников провел высокотемпературные магнитные измерения и выделил вклад кобальта, А.С. Федоров и АА. Кузубов рассчитали в теории фукнционала плотности параметры элементарной ячейки в двух возможных состояниях ионов кобальта с высоким спином и с низким спином, прецизионная рентгеновская диффракция в широком интервале температур, измеренная Леонидом Александровичем Соловьевым из института химии и химической технологии, обнаружила области в образце с параметрами высокоспинового и низкоспинового состояния, А.

(И.С. Эдельман, Р.Д.Иванцов, О.С.Иванова, Ю.Э.Самошкина, В.Н.Заблуда, А.Э.Соколов, Петров Д.А.)

За отчетный период исследовано взаимодействие электромагнитного излучения оптического диапазона с ансамблями наночастиц CuCr2Se4, Dy3Fe5O12 и пленочных структур на основе CuCr2Se4 и PrSrMnO3. Основное внимание уделено магнитному круговому дихроизму (МКД), измеряемому по методике, ранее разработанной участниками проекта. МКД – наиболее информативный магнитооптический эффект с точки зрения расшифровки структуры возбужденных состояний магнитоактивных ионов.

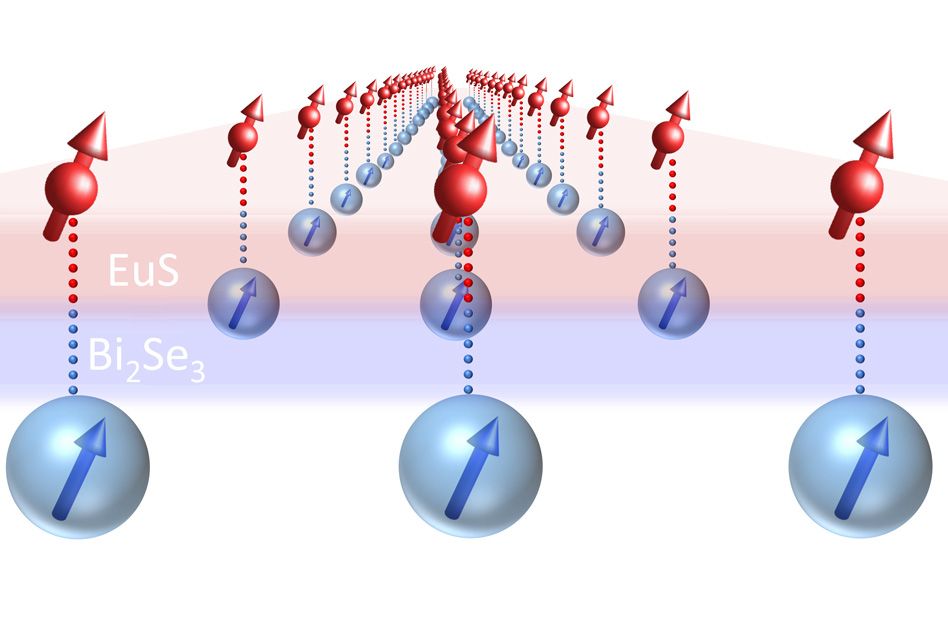

Впервые синтезированы и изучены ансамбли наночастиц CuCr2Se4 в форме правильных нано-кристаллов, ориентированных в кристаллографичес-кой плоскости (111), в сопоставлении с аналогично ориентированными тонкими пленками такого же состава. Обнаружена тенденция наночастиц образовывать сборки в виде стопок, состоящих из ориентированных плоскостями друг к другу пластин (рисунок 1а). Вследствие магнито-статического взаимодействия в отсутствие внешнего поля магнитные моменты соседних нано-пластинок направлены противоположно друг другу и суммарный магнитный момент всех частиц близок к нулю (рисунок 1 б).

Рис. 1. Электронно-микроскопическое изображение стопок нано-пластин (а), схемы ориентаций магнитных моментов наночастиц в стопках и ориентаций осей легкого намагничивания в отдельной нанопластинке (б).

При приложении поля все моменты выстраиваются по его направлению, в результате появляется суммарный момент «стопки», что позволяет с помощью магнитного поля перемещать ее в нужном направлении.

Впервые изучен МКД в оптическом диапазоне для ансамбля наночастиц диспрозиевого феррита-граната (ДИГ), синтезированных по новой модификации метода осаждения анионообменной смолы. В спектре МКД выявлены пики, связанные с электронными переходами в ионах железа и диспрозия, расположенных в различных спектральных интервалах (рисунок 2). Были изучены зависимости интенсивности пика МКД от величины температуры и внешнего магнитного поля. Впервые изучена температурная зависимость вклада редкоземельных ионов Dy в спектр МКД, что может быть использовано для более глубокого изучения свойств редкоземельных гранатов в области температуры магнитной компенсации.

Рис. 2. Спектры МКД композитного образца, содержащего наночастицы ДИГ при температурах 90 К (красная линия) и 297 К (черная линия) (а). Максимум МКД, связанный с переходом 6h25/2 →6F5/2 в ионе Dy3+ при различных температурах (б). H=3 кЭ. Tкомпенсации≈215 K.

H=3 кЭ. Tкомпенсации≈215 K.

Исследованы температурные зависимости магнитной восприимчивости (рисунок 3а) и электронного магнитного резонанса (рисунок 3б) в поликристаллических пленках Pr1−xSrxMnO3/YSZ (x = 0.2, 0.4). На основании результатов этих экспериментов сделано заключение, что в исследованных пленках толщиной 50–130 нм при температурах выше Tc (соответственно 115 К, 215 K) реализуется фаза, подобная фазе Гриффитса, представляющая собой ферромагнитные корреляции ближнего порядка в парамагнитной области.

Рис. 3.Температурные зависимости магнитной восприимчивости и ее обратной величины для Pr1−xSrxMnO3/YSZ (d ∼ 100 нм) (а). Температурные зависимости спектров электронного магнитного резонанса в пленке Pr0.6Sr0.4MnO3/YSZ (d ∼ 130 нм) (б).

(С.Н.Варнаков, Лященко С.А., Максимова О.А.

, Тарасов И.А., Яковлев И.А.)

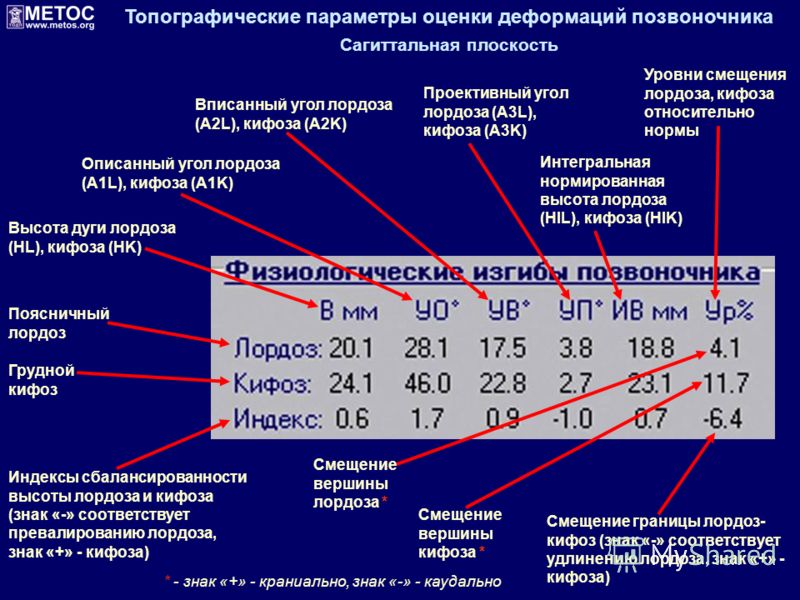

, Тарасов И.А., Яковлев И.А.)Синтезированы наноматериалы на основе тонких пленок силицидов железа и марганца с целью создания планарных структур для спинтроники, в том числе пленки Fe1-xSix с сильной одноосной магнитной анизотропией, исследованы структура и магнитные свойства пленок методами in situ магнитооптической эллипсометрии. Предложен метод формирования планарных наноструктур на основе эпитаксиальных пленок Fe1-xSix на поверхности Si(111), выращенных методом молекулярно-лучевой эпитаксии. Проведена модернизация сверхвысоковакуумной многофункциональной установки, позволяющей в едином технологическом цикле получать полупроводниковые или металлические наноструктуры и исследовать их оптические и магнитооптические свойства в температурном диапазоне 85÷900 K. Для этого был разработан оригинальный держатель образца (Рисунок 4).

Рис. 4.Держатель образца. 1 — винт, 2 — шайба, 3 –диэлектрические втулки, 4 — токопровод, 5 — контакты, 6 — ограничители, 7 – ограничительный элемент , 8 — платиновое термосопротивление ЧЭП-2888, 9 — крепление, 10 –держатель образца, 11 — шток, 12 – коаксиальная трубка, 13 -образец, 14 – диэлектрическая пластина.

Возможности созданной системы были продемонстрированы на примере измерения температурной зависимости спектрограмм комплексной диэлектрической проницаемости объемного Si. Методика анализа магнитооптических данных, получаемых на упомянутой выше магнитоэллипсометрической установке. развита для двуслойной модели ферромагнитных наносруктур. Реализованные алгоритмы позволяют по данным измерений эллипсометрических параметров и поправок в них рассчитывать комплексный коэффициент преломления, а также комплексный магнитооптический параметр Фохта Q.

(Н.В. Казак, В.А.Дудников, В.В.Руденко)

Для раствор–расплавов на основе тримолибдата висмута (Bi2Mo3O12) определены основные параметры кристаллизации и найдены условия устойчивого роста монокристаллов Mn2-xFexBO4 (x=0. 0, 0.3, 0.5, 0.7) и Co2.9Fe0.1BO5. Проведены измерения рентгеновской дифракции, решена кристаллическая структура, определен тип симметрии, параметры решетки. Измерены магнитные характеристики в широком интервале температур (Т=1.8–300 К) и полей (H=0–90 кЭ) при различной ориентации внешнего магнитного поля относительно С-оси. Определены основные параметры магнитной структуры. измерены XANES/EXAFS спектры (K – край поглощения Co, Mn, Fe). Определено отношение катионов Mn/Fe, Co/Fe и проведено уточнение химического состава. Определена симметрия локального окружения, межионные расстояния, фактор Дебая – Уоллера и их температурное изменение. Проведен теоретический расчет XANES спектров в монокристалле Mn2BO4 (FDMNES), анализ электронной структуры, эффективных зарядовых состояний. Выявлено влияние Fe-замещения на кристаллическую, локальную и магнитную структуры. Изучено зарядовое упорядочение в гомометаллическом варвиките Mn2BO4. Проведено измерение рентгеновской дифракции, XANES/EXAFS спектров в широком интервале температур (5-600 К).

0, 0.3, 0.5, 0.7) и Co2.9Fe0.1BO5. Проведены измерения рентгеновской дифракции, решена кристаллическая структура, определен тип симметрии, параметры решетки. Измерены магнитные характеристики в широком интервале температур (Т=1.8–300 К) и полей (H=0–90 кЭ) при различной ориентации внешнего магнитного поля относительно С-оси. Определены основные параметры магнитной структуры. измерены XANES/EXAFS спектры (K – край поглощения Co, Mn, Fe). Определено отношение катионов Mn/Fe, Co/Fe и проведено уточнение химического состава. Определена симметрия локального окружения, межионные расстояния, фактор Дебая – Уоллера и их температурное изменение. Проведен теоретический расчет XANES спектров в монокристалле Mn2BO4 (FDMNES), анализ электронной структуры, эффективных зарядовых состояний. Выявлено влияние Fe-замещения на кристаллическую, локальную и магнитную структуры. Изучено зарядовое упорядочение в гомометаллическом варвиките Mn2BO4. Проведено измерение рентгеновской дифракции, XANES/EXAFS спектров в широком интервале температур (5-600 К). Получены и исследованы магнитные свойства монокристаллов Co+2 2Co+3 1-xFe+3 xBO5 (x=0.10) со структурой людвигита.

Получены и исследованы магнитные свойства монокристаллов Co+2 2Co+3 1-xFe+3 xBO5 (x=0.10) со структурой людвигита.

Рис. 5. Экспериментальные температурные зависимости молярной теплоемкости, коэффициента объемного теплового расширения и рассчитанная зависимость dnHS/dT, характеризующая скорость заселения высокоспинового состояния.

Для редкоземельных кобальтитов La1-xGdxCoO3, в которых состояние сильного сжатия достигается химическим давлением, экспериментально изучена корреляция температурных аномалий теплового расширения и теплоемкости с заселенностью высокоспиновых состояний (рис. 5) для всего ряда твердых растворов La1-xGdxCoO3, в которых лантаноидное сжатие стабилизирует низкоспиновое состояние с ростом концентрации Gd.

(А.В. Малаховский, Сухачев А.Л.)

Изучены спектры поглощения монокристалла HoFe3(BO3)4 в интервале 8500-24500 cm-1 в функции от температуры от 2К. Ионы Ho3+ расположены в позициях с локальной симметрией C2. Однако обнаружено, что расщепление состояний иона, соответствующее переходу от симметрии D3 к C2 отсутствует, и поэтому идентификация состояний была осуществлена в симметрии D3. Наблюдалось скачкообразное изменение интенсивности и позиции линий поглощения при реориентационном магнитном фазовом переходе при 4.7K. Было обнаружено и измерено обменное расщепление некоторых возбуждённых состояний. Обменное расщепление изменяется при реориентационном переходе. Изучены поляризованные спектры поглощения и магнитного кругового дихроизма (МКД) монокристалла ErAl3(BO3)4 в интервале 10000-27000 cm-1 при 90 K. Штарковские компоненты расщепления основного и возбуждённого состояний были идентифицированы в терминах неприводимых представлений локальной симметрии D3. Спектры МКД позволили измерить Зеемановские расщепления переходов и, тем самым, определить изменения фактора Ланде при переходах. Спектры МКД позволили также идентифицировать некоторые состояния в представлении функций .

Ионы Ho3+ расположены в позициях с локальной симметрией C2. Однако обнаружено, что расщепление состояний иона, соответствующее переходу от симметрии D3 к C2 отсутствует, и поэтому идентификация состояний была осуществлена в симметрии D3. Наблюдалось скачкообразное изменение интенсивности и позиции линий поглощения при реориентационном магнитном фазовом переходе при 4.7K. Было обнаружено и измерено обменное расщепление некоторых возбуждённых состояний. Обменное расщепление изменяется при реориентационном переходе. Изучены поляризованные спектры поглощения и магнитного кругового дихроизма (МКД) монокристалла ErAl3(BO3)4 в интервале 10000-27000 cm-1 при 90 K. Штарковские компоненты расщепления основного и возбуждённого состояний были идентифицированы в терминах неприводимых представлений локальной симметрии D3. Спектры МКД позволили измерить Зеемановские расщепления переходов и, тем самым, определить изменения фактора Ланде при переходах. Спектры МКД позволили также идентифицировать некоторые состояния в представлении функций . Впервые обнаружены аномально интенсивные колебательные повторения f-f переходов. Предложена новая квантово-механическая теория естественной оптической активности (ЕОА), согласующаяся с феноменологической теорией. Эта теория показала принципиальное различие ЕОА разрешённых переходов и запрещённых по чётности f-f переходов. Измерены спектры поглощения и естественного кругового дихроизма (ЕКД) монокристалла ErAl3(BO3)4 в интервале 10000-28200 cm-1 при 90 K. Спектры поглощения и ЕКД были разложены на компоненты Лоренцовой формы, и была определена естественная оптическая активность (ЕОА) f-f переходов. Спектр ЕКД позволил обнаружить существование двух неэквивалентных позиций иона Er3+ в одном из возбуждённых состояний, которые обусловлены локальным изменением симметрии окружения иона Er3+ в возбуждённом состоянии. Обнаружена очень большая ЕОА вибронного перехода, которая объяснена с помощью предложенной нами теории..

Впервые обнаружены аномально интенсивные колебательные повторения f-f переходов. Предложена новая квантово-механическая теория естественной оптической активности (ЕОА), согласующаяся с феноменологической теорией. Эта теория показала принципиальное различие ЕОА разрешённых переходов и запрещённых по чётности f-f переходов. Измерены спектры поглощения и естественного кругового дихроизма (ЕКД) монокристалла ErAl3(BO3)4 в интервале 10000-28200 cm-1 при 90 K. Спектры поглощения и ЕКД были разложены на компоненты Лоренцовой формы, и была определена естественная оптическая активность (ЕОА) f-f переходов. Спектр ЕКД позволил обнаружить существование двух неэквивалентных позиций иона Er3+ в одном из возбуждённых состояний, которые обусловлены локальным изменением симметрии окружения иона Er3+ в возбуждённом состоянии. Обнаружена очень большая ЕОА вибронного перехода, которая объяснена с помощью предложенной нами теории..

(В.

А. Гавричков, М.М. Коршунов, Е.И. Шнейдер, С.Г. Овчинников, Ю.С. Орлов, И.А. Макаров)

А. Гавричков, М.М. Коршунов, Е.И. Шнейдер, С.Г. Овчинников, Ю.С. Орлов, И.А. Макаров)В рамках развитого ранее поляронного варианта обобщенного метода сильной связи P-GTB выявлен механизм появления температурной зависимости зонной структуры поляронов с сильным электрон-фононным и сильным кулоновским взаимодействием, и показано уширение спектральной функции поляронов на потолке валентной зоны в La2CuO4 с ростом температуры. Продолжено развитие методов кластерной теории возмущений, сочетающей пертурбативные и непертурбативные методы расчета двумерных систем с сильными электронными корреляциями. В рамках кластерной теории возмущений получены спектральные свойства модели Бозе-Хаббарда, описывающей системы ультрахолодных атомов в оптических решетках. Вычислены спиновая и зарядовая восприимчивости в двухзонной модели слоистых сверхпроводников на основе железа. В этой же модели рассчитаны спин-резонансные пики в случае неравных щелей для электронной и дырочной подсистем, проведено сравнение экспериментальных данных по частоте спинового резонанса и величины щели. Подготовлен и опубликован в УФН большой обзор по влиянию примесей на сверхпроводимость пниктидов и халькогенидов железа. Исследовано обменное взаимодействии оптически возбужденных ионов в мотовских диэлектриках. Показано, что межионное обменное взаимодействие изменяет фазовую диаграмму спиновых кроссоверов на плоскости (давление, температура), приводя к фазовым переходам первого рода со скачком магнитного момента и объема при низких температурах. Предложена поляронная модель псевдощелевого состояния в квазиодномерных системах.

Подготовлен и опубликован в УФН большой обзор по влиянию примесей на сверхпроводимость пниктидов и халькогенидов железа. Исследовано обменное взаимодействии оптически возбужденных ионов в мотовских диэлектриках. Показано, что межионное обменное взаимодействие изменяет фазовую диаграмму спиновых кроссоверов на плоскости (давление, температура), приводя к фазовым переходам первого рода со скачком магнитного момента и объема при низких температурах. Предложена поляронная модель псевдощелевого состояния в квазиодномерных системах.

(А.С. Федоров, Ф.Н. Томилин)

На основе GGA-DFT расчетов проведены исследования локализованных магнитных моментов внутренних дефектов (вакансий, междоузельных атомов и дефектов Френкеля) обоих видов для объемного материала и тонких нанопленок ZnO в фазе вюрцита. Показано, что внутри ZnO междоузельные атомы кислорода (Oi) или вакансии цинка (Znv), соответственно, индуцируют локализованные магнитные моменты 1,98 и 1,26 µB, величины которых значительно уменьшаются, когда расстояние между дефектами увеличивается. В то же время магнитные моменты дефектов кислорода Френкеля велики (~1,5-1,8 µB) и не зависят от расстояния между дефектами. Источником индуцированного ферромагнетизма внутри объемного ZnO является спиновая плотность на ближайших к дефекту атомах кислорода, ближайшем к дефекту. Наши экспериментальные результаты, проведенные с помощью СКВИД измерений пленок ZnO, подтверждают наши теоретические выводы о том, что происхождение намагниченности ZnO обусловлено Oi или Znv дефектами. Предложен новый метод расчета кинетической стабильности наноструктур при высоких температурах. Из первопринципных расчётов прогнозируется существование графеноподобного гексагонального нитрида хрома (h-CrN) с двумерной структурой, который имеет спин-поляризованную полуметаллическую природу с возможным ферромагнитным упорядочением.

Показано, что внутри ZnO междоузельные атомы кислорода (Oi) или вакансии цинка (Znv), соответственно, индуцируют локализованные магнитные моменты 1,98 и 1,26 µB, величины которых значительно уменьшаются, когда расстояние между дефектами увеличивается. В то же время магнитные моменты дефектов кислорода Френкеля велики (~1,5-1,8 µB) и не зависят от расстояния между дефектами. Источником индуцированного ферромагнетизма внутри объемного ZnO является спиновая плотность на ближайших к дефекту атомах кислорода, ближайшем к дефекту. Наши экспериментальные результаты, проведенные с помощью СКВИД измерений пленок ZnO, подтверждают наши теоретические выводы о том, что происхождение намагниченности ZnO обусловлено Oi или Znv дефектами. Предложен новый метод расчета кинетической стабильности наноструктур при высоких температурах. Из первопринципных расчётов прогнозируется существование графеноподобного гексагонального нитрида хрома (h-CrN) с двумерной структурой, который имеет спин-поляризованную полуметаллическую природу с возможным ферромагнитным упорядочением.

пошаговая инструкция по внедрению в 2021 году — СКБ Контур

Разработайте воронку продаж

Воронка продаж — это маркетинговая модель, изначально основанная на схеме потребительского поведения AIDA. Ее разработчик, Уильям Таунсенд, утверждал, что любую продажу можно уложить в алгоритм:

- Сначала человек обращает внимание на продукт — например, видит его рекламу на билборде.

- Затем у него появляется интерес — например, он думает, как будет пользоваться товаром.

- Возникает желание его приобрести.

- И в конце он каким-то действием выражает свой интерес — например, звонит в магазин.

Если сначала воронка использовалась только в маркетинге, то сейчас термин трансформировался и перенесся в том числе и на отдел продаж.

Чтобы разработать воронку продаж, составьте условную дорожную карту, по которой проходит ваш покупатель до сделки. Упрощенный алгоритм можно сделать в Excel, но так как обычно рекламных каналов и возможных этапов много, лучше использовать инструменты визуального конструирования. Например, любой сервис MindMap.

Например, любой сервис MindMap.

Это простая воронка продаж, которая объединяет в себе маркетинг и продажи

Чтобы отслеживать все процессы вплоть до сделки и возвращения клиентов, лучше использовать автоматизированную систему — CRM. В таких программах обычно уже есть готовые воронки, которые достаточно немного видоизменить под особенности конкретного бизнеса.

Используйте готовую схему продаж

Чтобы прописать KPI для менеджеров по продажам, внедрите в отдел систему, основанную на классической теории пяти этапов продаж.

Знакомство

Обычно это первая точка контакта менеджера с клиентом. В рознице — это будет приветствие клиента в магазине. В «холодных» продажах — то, как представится продавец по телефону или что напишет в первом письме.

Задача менеджера при знакомстве — создать доброжелательные отношения с покупателем.

Выявление потребностей

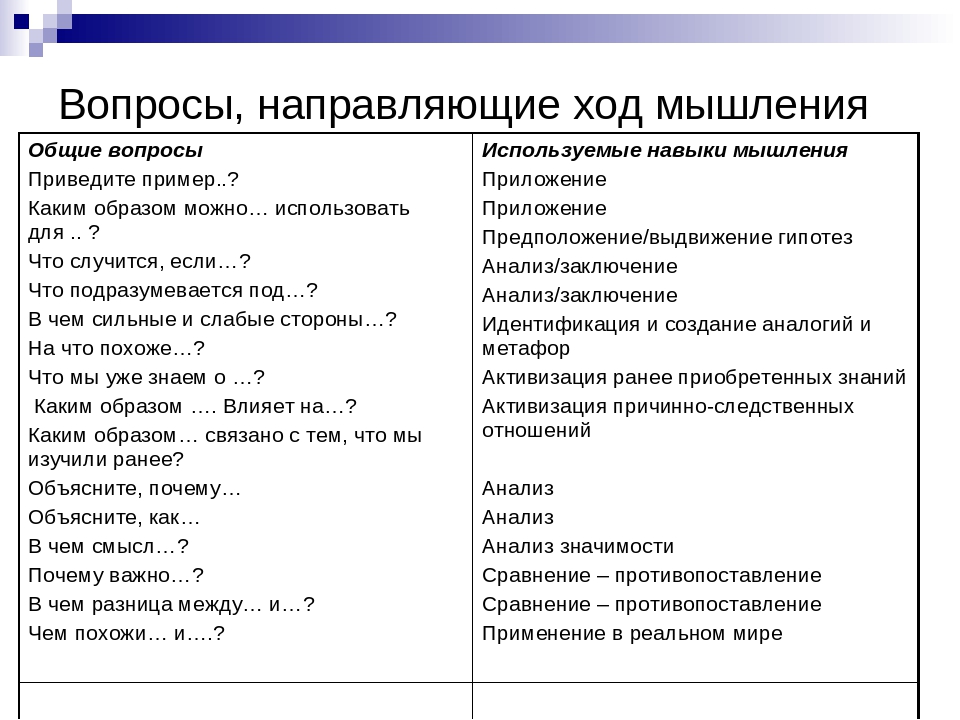

В теории пяти этапов продаж менеджер не начинает сразу расхваливать свой товар, здесь работает другой принцип. Сначала нужно выяснить, с какой задачей пришел клиент, какие у него проблемы. Менеджер задает открытые вопросы, пытается вникнуть в ситуацию и проанализировать потребности.

Сначала нужно выяснить, с какой задачей пришел клиент, какие у него проблемы. Менеджер задает открытые вопросы, пытается вникнуть в ситуацию и проанализировать потребности.

Если всё сделать правильно, потенциальный клиент расслабится, увидит в менеджере не врага, а помощника. Продавец же сможет лучше разобраться в задаче и поймет, какой из продуктов бизнеса лучше подходит клиенту.

Увеличьте прибыль с помощью интуитивно понятной CRM для управления продажами

Хочу увеличить прибыльПрезентация

Эффективная продажа обычно основана на попадании в потребности клиента. Если менеджер правильно выявил их, нет нужды рассказывать о всех преимуществах продукта, достаточно убедить человека, что он решит его задачу.

Отработка возражений

Задача менеджера — развеять сомнения покупателя относительно продукта. Здесь важно понять, в чем именно сомневается клиент. Например, плохой вариант, когда человек все-таки видит в продавце врага и думает, что ему пытаются продать какую-то ерунду. В этом случае можно предложить изучить отзывы и обзоры незаинтересованных людей о продукте. Бывает и так, что доверие есть, но остались возражения относительно качества самого продукта — тогда продавец говорит о гарантиях.

Например, плохой вариант, когда человек все-таки видит в продавце врага и думает, что ему пытаются продать какую-то ерунду. В этом случае можно предложить изучить отзывы и обзоры незаинтересованных людей о продукте. Бывает и так, что доверие есть, но остались возражения относительно качества самого продукта — тогда продавец говорит о гарантиях.

На этом этапе менеджеру важно в первую очередь разговорить покупателя и узнать, что его действительно смущает. Если человек замыкается, возможно, лучше даже предложить не покупать — показать, что вы в первую очередь заинтересованы помочь клиенту, а не совершить конкретную сделку.

Закрытие сделки

Это заключительный этап продажи — ситуация, когда покупатель уже готов подписать договор или отдать деньги, но всё еще не решается сказать точное «да». Мотивировать поставить точку в разговоре может продавец. Например, в рознице это вопросы в утвердительной форме — когда вам удобно принять доставку?

Основываясь на системе пяти этапов, переработайте вашу воронку и распределите стадии в CRM, чтобы менеджеры по продажам смогли работать с данными.

Так выглядит воронка продаж по схеме пяти этапов

Расширьте воронку продаж

В KPI для менеджеров по продажам обычно ставят не только количество сделок, но и, например, общую сумму выручки, которую принес один клиент. Так эффективнее для бизнеса — обычно первая продажа получается довольно дорогой с точки зрения затрат на рекламу и маркетинг, а если сделки повторяются, то они уже получаются «дешевле».

Поэтому воронка увеличивается, как правило, до семи этапов продаж:

- После закрытия сделки появляется стадия сбора обратной связи — нужно понять, доволен ли клиент продуктом;

- И еще одна — повторная сделка или продление договора.

Можно встретить и более длинные воронки — например, включить в нее восьмую ступень, чтобы отслеживать, порекомендовал ли клиент вас своим знакомым. Можно и вовсе создать реферальную программу, усложнив алгоритм.

Увеличьте прибыль с помощью интуитивно понятной CRM для управления продажами

Хочу увеличить прибыльКроме этого, в воронку продаж еще добавляют действия продавцов, улучшающие конверсию каждого этапа. Например, что делает продавец, если клиент отказывается от встречи. Добавьте нужные данные в вашу воронку.

Например, что делает продавец, если клиент отказывается от встречи. Добавьте нужные данные в вашу воронку.

Альтернативная воронка продаж

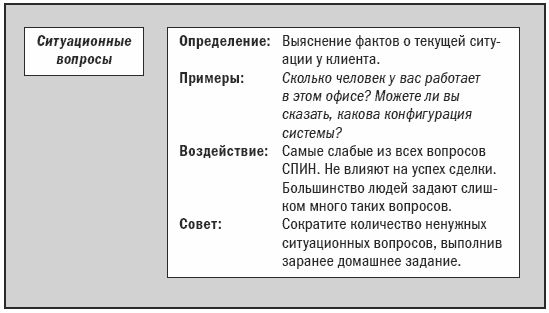

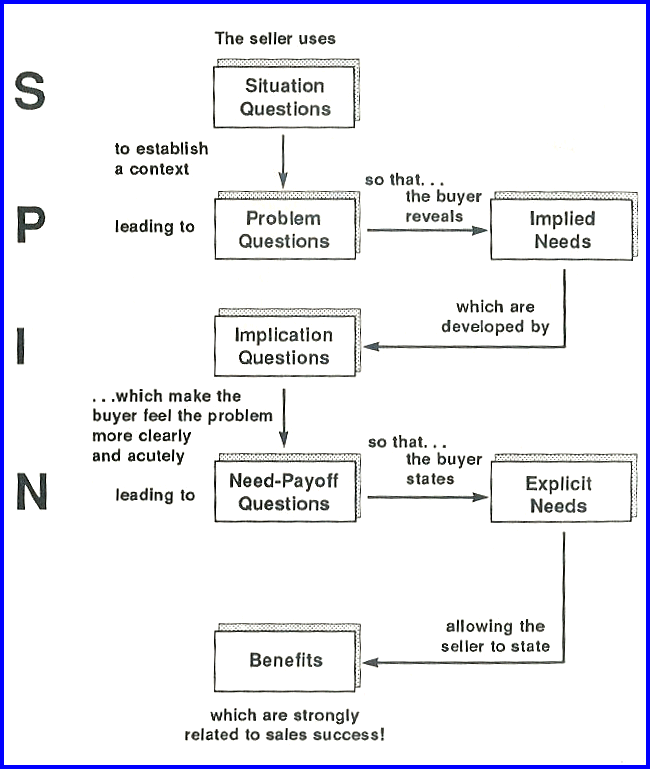

В книге «СПИН-продажи» Нил Рекхэм утверждает, что классическая схема продаж неэффективна для крупных или длинных сделок. Вместо этого он предлагает другую воронку продаж, основанную на поиске проблем клиентов. Если схема пяти этапов не подходит вашему бизнесу, попробуйте создать такой алгоритм продаж:

- Подготовка — менеджер изучает клиента и продумывает несколько возможных проблем потенциального клиента, которые может решить ваш продукт.

- Встреча — менеджер строит диалог так, чтобы он спрашивал, а клиент отвечал. Сначала задает ситуационные вопросы, в которых изучает клиента и устанавливает доверительные отношения. Затем переходит к уточнению проблем, спрашивает, как влияют выявленные проблемы на клиента. И уже в конце направляет потенциального покупателя к мысли, что ваш продукт может ему помочь.

- Предварительная презентация — когда потенциальный клиент осознал проблему, и они вместе с менеджером проверяют, действительно ли ваш продукт может помочь.

- Коммерческое предложение — когда общее согласие клиента сотрудничать есть, время обсудить детали. Менеджер готовит договор, прописывает все нюансы, согласует их с клиентом.

- Сделка — подписание договора.

Как и в случае с классической воронкой, путешествие покупателя от знакомства с менеджером до самой сделки может продлится на сколько угодно этапов. Главное — формализовать все процессы и смотреть на эффективность каждого шага.

Отслеживайте Sales Pipeline и другие показатели

Воронка продаж в бизнесе — это не только способ формализовать действия продавцов. Это отличный инструмент для отслеживания ситуации с продажами, улучшения методик и контроля персонала:

- Мотивируйте персонал отмечать каждое передвижение потенциального клиента по воронке.

- Настройте периодичность создания и анализа отчетов.

Используйте Sales Pipeline, или пайплайн продаж — это специальная методология предоставления отчетности в CRM. Если по воронке продаж вы можете отследить общие коэффициенты конверсии клиентов из одного этапа в следующий, то пайплайн даст намного больше данных:

- Показывает общую информацию о всех сделках менеджера — например, вы видите, что на прошлой неделе продавец закрыл 50 сделок, а на этой только 10.

- Подскажет, на какой стадии находится конкретная сделка.

- Проанализирует общую динамику работы продавца и спрогнозирует ориентировочные показатели работника в будущих периодах.

С помощью пайплайна удобно контролировать процессы важных сделок, наблюдать за эффективностью сотрудников и решать, повысить или уволить человека.

Анализируйте данные и принимайте решения

Воронка продаж — это гибкая система, которая может постоянно улучшаться. Главное, постоянно держать все процессы на контроле, находить «узкие» места в конверсии и расширять их.

Например, ваша воронка построена по классической схеме. Менеджеры знакомятся с покупателями, большинство соглашаются продолжить разговор и рассказывают о своих потребностях. Но конверсия сильно падает в момент презентации. Нужно придумать гипотезы и проверить их:

- Возможно, менеджеры плохо слушают клиента и не учитывают их потребности — нужно прослушать записи разговоров из CRM и соотнести данные с презентациями.

- Продавцы хороши в телефонных переговорах, но теряются на очных встречах — может быть, стоит отправить их на тренинг.

- У покупателей не сходится экономика или они не готовы тратить много денег на ваш продукт сразу — возможно, стоит расширить воронку и сначала продавать недорогой демообразец, а уже затем подводить клиента к полноценной сделке.

Анализируйте воронку, расширяйте и сужайте ее, стараясь сделать механизм продаж максимально эффективным.

Как автору можно быстро узнать свой спин-код в РИНЦ?

В настоящее время вузы обязывают каждого своего научного сотрудника пройти обязательную регистрацию в электронной научной библиотеке. Поэтому ученые все чаще задаются вопросами, касающимися регистрации в системе, авторизации в ней с помощью СПИН-кода и т.д.

Что такое РИНЦ?

Аббревиатура РИНЦ расшифровывается как «Российский индекс научного цитирования». Он разработан электронной научной библиотекой elibrary. Соответственно, ознакомиться с индексом можно на сайте электронной научной библиотеки. РИНЦ вмещает в себя единую базу данных о научных публикациях российских ученых.

Соответственно, ознакомиться с индексом можно на сайте электронной научной библиотеки. РИНЦ вмещает в себя единую базу данных о научных публикациях российских ученых.

РИНЦ помогает авторам узнать собственный индекс научной цитируемости и отслеживать свой прогресс в динамике. Чем выше индекс, тем большее количество других авторов процитировало вашу статью в своих работах.

РИНЦ помогает оценить показатели эффективности как конкретных преподавателей, так и вузов.

Так, с помощью базы данных РИНЦ можно произвести оценку эффективности деятельности авторов и научных организаций на основе цитирования. Это еще не все. РИНЦ является авторитетным источником библиографических данных по отечественной научной периодике.

Что такое СПИН-код?

СПИН-код – это идентификатор автора, по которому можно идентифицировать его самого и его работы. Аббревиатура расшифровывается с английского языка как «Scientific Personal Identification Number».

Казалось бы, зачем выдумывать какие-то непонятные коды, когда автора и его работы легко найти по фамилии ученого. Однако все не так просто. База научной библиотеки объединяет множество научных работ. Поэтому неудивительно, что авторы-однофамильцы встречаются довольно часто. Если фамилия автора не является уникальной, то его СПИН-код – это уникальный шифр. Он безошибочно фиксирует авторство каждой научной статьи за конкретным человеком.

Однако все не так просто. База научной библиотеки объединяет множество научных работ. Поэтому неудивительно, что авторы-однофамильцы встречаются довольно часто. Если фамилия автора не является уникальной, то его СПИН-код – это уникальный шифр. Он безошибочно фиксирует авторство каждой научной статьи за конкретным человеком.

СПИН-код используется не только в нашей стране, но и в других государствах, в которых научные статьи пишутся на русском языке.

Для справки. Данный код появился еще в 2011 году, когда научная библиотека начала присваивать его авторам.

Как узнать свой СПИН-код в РИНЦ?

Узнать свой СПИН-код достаточно просто. Для этого нужно руководствоваться следующей пошаговой инструкцией:

- зайдите на сайт электронной научной библиотеки по адресу http://elibrary.ru;

- в рубрике «навигатор» кликните на «авторский указатель»;

- в открывшемся окне заполните фамилию автора и его инициалы;

- нажмите «поиск»;

- в открывшемся окне слева от количества публикаций нажмите на цветную диаграмму;

- необходимый код можно увидеть в новом открывшемся окне сразу над фамилией автора и его местом работы.

Таким образом, узнать свой СПИН-код может каждый автор. Это не займет много времени, но поможет идентифицировать свои работы.

Поиск по всем научным журналам мираИнтерпретация ЯМР спектров

: Declaration of JParameter::loadSetupFile() should be compatible with JRegistry::loadSetupFile() in

- Подробности

- Опубликовано 14 Сентябрь 2013

- Автор: Administrator

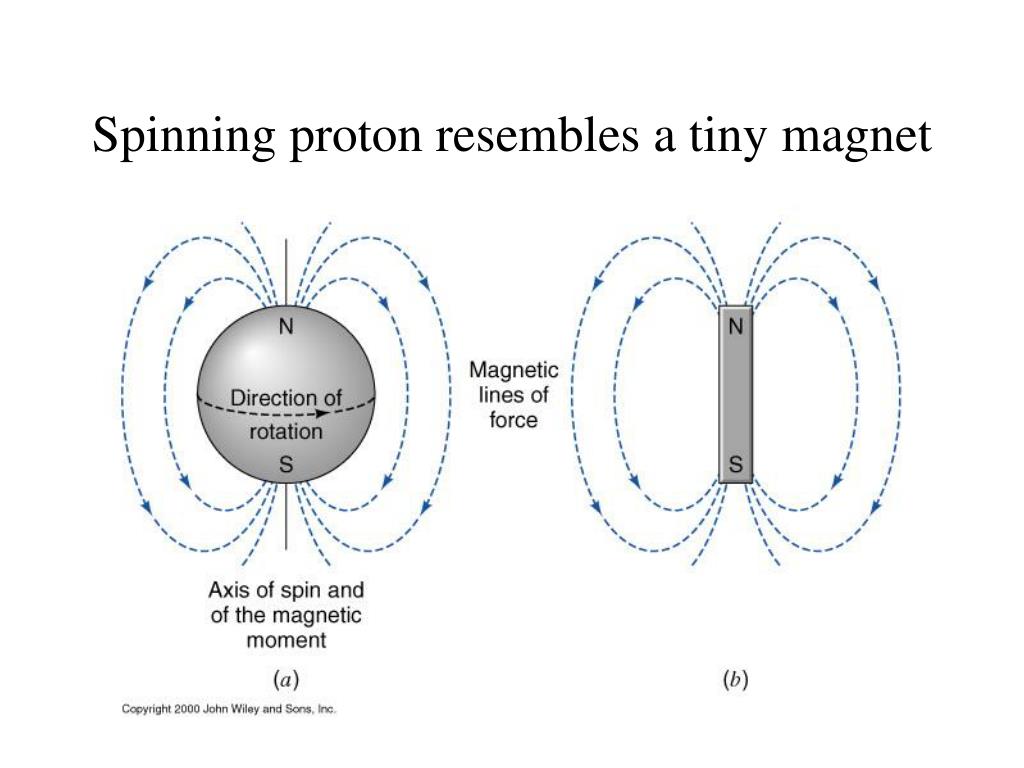

Видеоурок №1. Введение в протонную ЯМР спектроскопию

Источник: http://chemistry.jamesmungall.co.uk

Перевод с английского: Admin

В данном уроке Вы узнаете о ключевых моментах, на которые следует опираться при анализе ЯМР спектров и причинах возникновения сигналов в ЯМР спектрах.

Видеоурок №2.

Интегрирование в протонных ЯМР спектрах

Интегрирование в протонных ЯМР спектрахИсточник: http://chemistry.jamesmungall.co.uk

Перевод с английского: Admin

В данном уроке Вы узнаете о интегрировании протонных ЯМР спектров и какую информацию можно получить при использовании интегрирования.

Видеоурок №3. Ключевые области протонного ЯМР спектра

Источник: http://chemistry.jamesmungall.co.uk

Перевод с английского: Admin

В данном уроке Вы узнаете о ключевых областях протонного ЯМР спектра и химических сдвигах, а также какую информацию можно получить при их анализе.

Видеоурок №4.

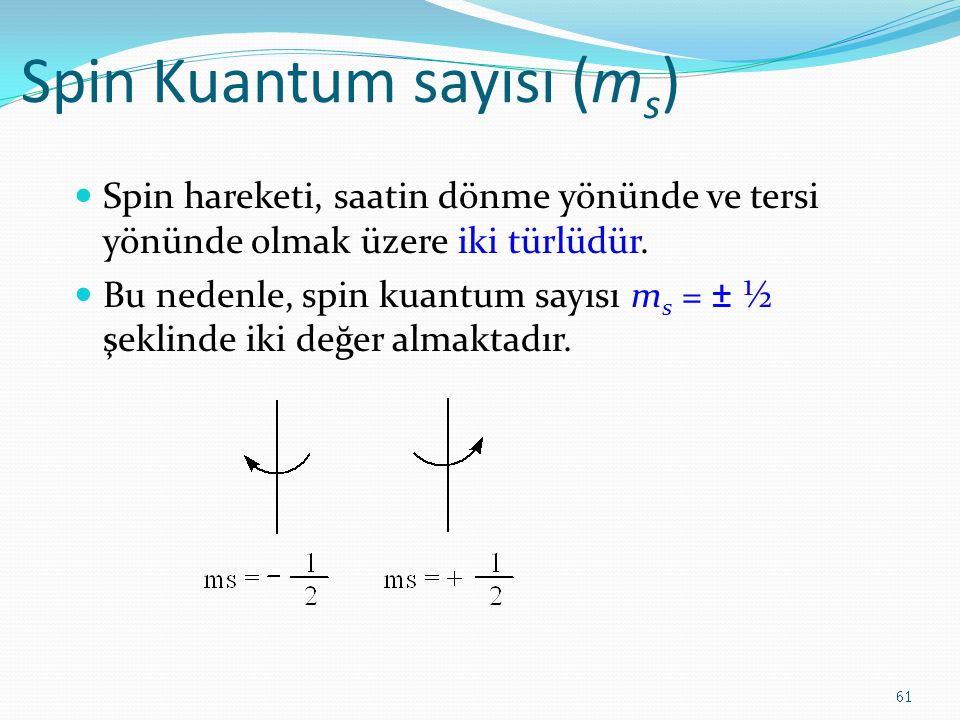

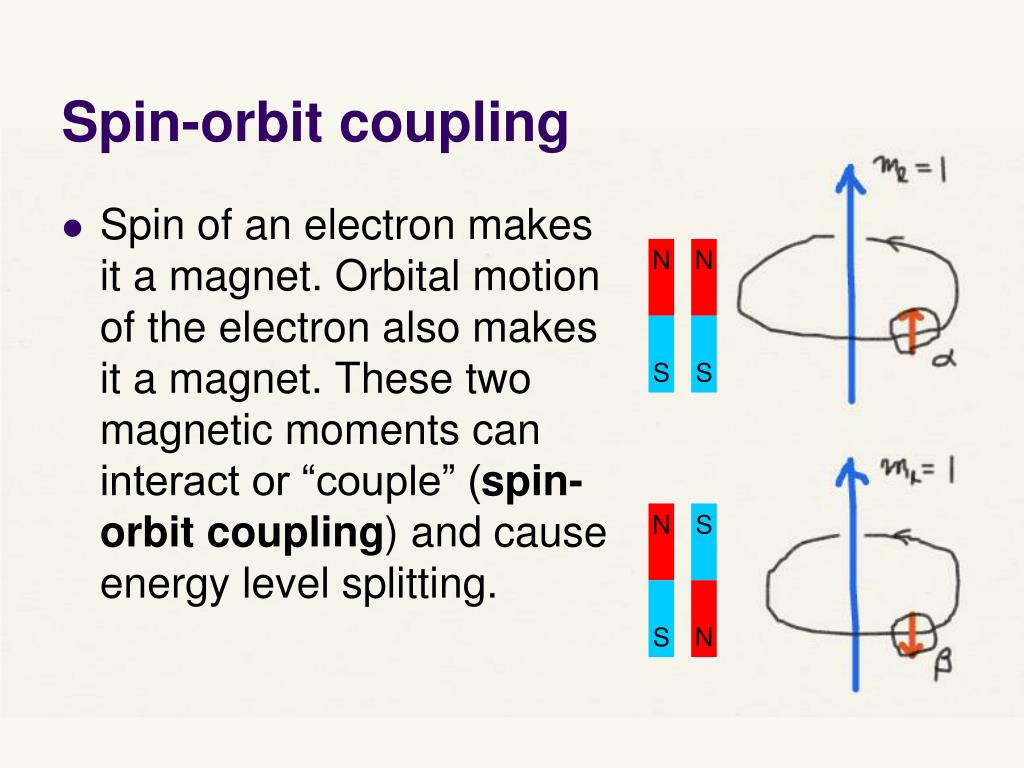

Спин-спиновое расщепление в ЯМР спектре

Спин-спиновое расщепление в ЯМР спектреИсточник: http://chemistry.jamesmungall.co.uk

Перевод с английского: Admin

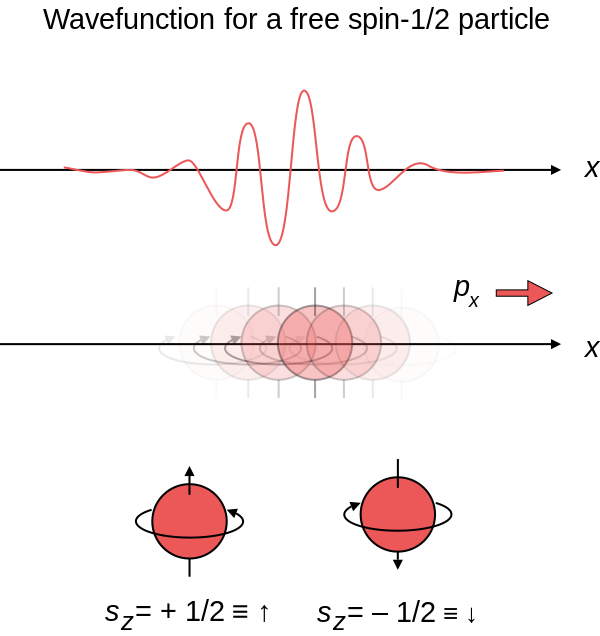

В следующих двух фильмах объясняются причины возникновения спин-спинового взаимодействия между протонами, а также информации, которую можно извлечь при анализе расщепления сигналов в ЯМР спектре.

Видеоурок №5. Несколько примеров интерпретации ЯМР спектров

Источник: http://chemistry.jamesmungall.co.uk

Перевод с английского: Admin

В следующих двух фильмах разобраны несколько примеров интерпретации протонных ЯМР спектров.

Расшифровка спектров ЯМР с применением COSY-спектроскопии.

Химия Расшифровка спектров ЯМР с применением COSY-спектроскопии.

просмотров — 435

Для облегчения расшифровки любого спектра нужно иметь элементный состав молекул исследуемого вещества, его молекулярную массу и молекулярную формулу(к примеру, полученные масс-спектром высокого разрешения), одномерные спектры ЯМР 13С и ПМР. Спектр ЯМР 13С укажет количество атомов углерода, даст информацию, образуют они цепочку или цикл, с какими соседними гетероатомами они связаны и т.д. Одномерный спектр ПМР дает информацию о количестве неэквивалентных групп протонов, об их химическом сдвиге d, позволит определить константы спин-спинового взаимодействия J, по их величине оценить, если удастся, через сколько связей ядра спиновых систем связаны между собой. А уже затем используется COSY-спектр для установления или для уточнения спиновых систем ядер и для окончательной расшифровки структуры вещества.

В особенно сложных случаях нужно применять и другие методы, к примеру, двойной резонанс или более десятка других методов, предоставляемых импульсной спектроскопией.

Рассмотрим два примера.

3.5.1.Строение 3,6-бис(9¢,9¢-ди-н-гексилфлуоренил-2¢)-дибензотиофен-S,S-

COSY cпектр соединения (I) представлен на рис.4, на котором двухмерный COSY cпектр показан на пространстве прямоугольника, к нему по соответствующим координатам приложены одномерные спектры вещества, что существенно облегчает расшифровку. Необходимо отметить, что одномерные

3 2 1 5 7 6,4 8,9, СНCl3

10

Рис.4. Спектр ПМР (2Н-(δδ)-COSY-cспектр) 3,6-бис(9¢,9¢-ди-н-гексил-флуоренил-2¢)-дибензотиофен-S,S-диоксида.

спектры имеют существенно большее разрешение, чем спектр COSY. Последний имеет диагональное расположение сигналов, соответствующее расположению тех же сигналов в одномерных спектрах. Вместе с тем, COSY спектр содержит сгналы, располрженные не на диагонали, которые и называют кросс-сигналами. Οʜᴎ и позволяют определить ядра, входящие в одну спиновую систему.

Пик № 3 с наибольшим химическим сдвигом принадлежит протону в положении, ĸᴏᴛᴏᴩᴏᴇ ближе всего к дезактивирующей акцепторной группе SО2. Визуально он определяется как синглет, ибо не имеет соседних атомов водорода, однако для него наблюдается слабый кросс-сигнал с ядром № 2 (в м-положении), причем, константа J для этого взаимодействия сравнима с естественной шириной сигнала ПМР. Это еще свидетельствует о том, что протоны 1 и 2 принадлежат к тому же ядру, что и протоны 3. Протоны 1 и 2 взаимодействуют между собой, образуя два дублета͵ что видно и по кросс-сигналам, лежащим близко от диагонали. Протоны 6 и 7 (два дублета͵ ибо у них по одному соседнему водороду) имеют дублеты, которые не обращены друг к другу и не имеют между собой кросс-сигналов. По кросс-сигналам видно, что протон № 6 взаимодействует с 5-м, а 7-й – с одним из протонов в группе 8,9,10. Эти протоны имеют наименьший химический сдвиг, свидетельствующий о том, что от них дальше всего находится электроноакцепторный центр.

3.5.2. Строение вещества (II):

Вещество (II) имеет одномерный спектр ПМР (nо = 500 МГц), представленный на рис. 5. Это природный гликозид, выделенный из бобов. При

Рис.5. Протонный спектр соединения (II) (500 МГц, D2O).

кислотном гидролизе образует глюкозу и пиперидиновое основание. Спектр ЯМР 13C дает основание предполагать, что соединение имеет строение (II).

3.5.2.1. Предварительные замечания.

В первую очередь, остаточная вода Н2О в D2O имеет d = 4,75 м.д., ᴛ.ᴇ. на спектре ее полос нет.

Вследствие анизотропии экранирования экваториальные протоны попадают в зону дезэкранирования, в связи с этим они находятся в более слабом поле, ᴛ.ᴇ. их значения химических сдвигов d на 0,1 – 0,7 м. д. больше, чем для аксиальных протонов. Константа спин-спинового взаимодействия геминальных протонов группы СН2 Jае = 15 – 18 Гц, для взаимодействия с соседними протонами JаН(сос) = 8 – 10 Гц, JеН(сос) = 2 – 3 Гц.

д. больше, чем для аксиальных протонов. Константа спин-спинового взаимодействия геминальных протонов группы СН2 Jае = 15 – 18 Гц, для взаимодействия с соседними протонами JаН(сос) = 8 – 10 Гц, JеН(сос) = 2 – 3 Гц.

3.5.2.2. Расшифровка строения кольца глюкозы.

COSY спектр соединения представлен на рис.6.

Поскольку все углероды кольца глюкозы связаны с гетероатомом кислородом, то их химический сдвиг (за некоторым исключением) должен быть больше, чем для протонов пиперидинового кольца, где они более экранированы, ᴛ.ᴇ. меньше дезэкранированы за счет индуктивного эффекта гетероатомов. Исключение составляют атомы Н6 , Н3 и Н4 пиперидинового

кольца, поскольку у них соседями есть атомы кислорода, как и в кольце глюкозы. По этой причине дублет при 4,33 м.д. принадлежит протону Н1’(у него только один сосед Н2’, у него два соседних атома кислорода и вследствие этого наибольший химический сдвиг d за счет индуктивного эффекта двух атомов кислорода). Как видно из рис. 7, кросс-сигналы напротив протона Н1¢ по

Как видно из рис. 7, кросс-сигналы напротив протона Н1¢ по

горизонтали и по вертикали, а также сигналы взаимодействующих протонов Н1¢ и Н2¢ на диагонали образуют квадрат 1, указывающий на их взаимодействие (спиновая система типа АХ, d для Н2¢ равно 3,14 м.д.). Протоны Н2¢ дают двойной дублет (от Н1¢ и от Н3¢), причем, сигналы от Н2¢ и Н3¢ и кросс-сигналы

напротив них образуют квадрат 2, что подтверждает наличие их спин-спинового взаимодействия. Протоны Н3¢ должны взаимодействовать с протонами Н4¢, и это подтверждается квадратом 3, образованным их сигналами на диагонали и кросс-сигналами.

Квадрат 3 двойной, поскольку сигналы протонов Н3¢ и Н5¢ почти накладываются друг на друга, по крайней мере на COSY cпектре они образуют одно пятно, ᴛ.ᴇ. COSY cпектр этим подтверждает, что соседние протоны Н4¢ и

Рис. 6. COSY cпектр для соединения (II), одинарный протонный спектр

COSY cпектр для соединения (II), одинарный протонный спектр

которого показан на рис. 5.

Н5¢ (двойной квадрат 3) между собой взаимодействуют.

Протон Н5¢ взаимодействует с двумя протонами Н6¢, но оказывается, что последние не эквивалентны, ибо на диагонали для них наблюдается два пятна, и они оба имеют кросс-сигналы с протонами Н5¢, ᴛ.ᴇ. образуют квадраты 4 и 5, что подтверждает наличие спин-спинового взаимодействия протонов Н5¢ с обеими отдельно стоящими в спектре протонами Н6¢. Квадрат 6, образованный сигналами разных Н6¢ на диагонали и их кросс-сигналами, указывает, что эти два Н6¢ протона имеют спин-спиновое взаимодействие также и между собой, ᴛ.ᴇ. каждый протон Н6¢ должен давать 4 полосы в мультиплете (две от соседнего Н6¢ и две от Н5¢), что и наблюдается на одномерном спектре.

3.5.2.3. Расшифровка строения кольца пиперидина.

Остановимся подробнее на спиновых системах протонов в кольце пиперидина, показанных на рис.8.

Самый дальний сигнал в самом сильном поле (верхний правый угол) с d = = 1,3 м.д. (двойной квадруплет) принадлежит протону Н2а в аксиальном положении, поскольку dа < dе (см. диаграмму анизотропии в разделе 3.5.2.1). Следовательно, сигнал при d = 1,88 м.д. (тоже двойной квадруплет) принадлежит протону Н2е . Разница между химическими сдвигами этих сгналов равна Dd = 1,88 – 1,3 = 0,58, что соответствует разнице химических сдвигов протонов в экваториальном и аксиальном положениях. Двойной квадрупольный сигнал Н2а N = (1+1)(3+1) = 8, ᴛ.ᴇ. он расщепляется на протоне Н2е и на 3-х соседних протонах в положениях 1 и 3. В свою очередь сигнал Н2е расщепляется на двойной квадруплет на протоне Н2а и на 3-х соседних протонах в положениях 1 и 3. Сигналы Н2а , Н2е и их кросс-сигналы образуют квадрат 1, свидетельствующий об их спин-спиновом взаимодействии. Квадрат 2 указывает на спин-спиновое взаимодействие Н2а и Н1а, квадрат 3 – для Н2а с Н1е, а квадраты 4 и 5 – для Н2е с Н1а и с Н1е соответственно.

Квадрат 2 указывает на спин-спиновое взаимодействие Н2а и Н1а, квадрат 3 – для Н2а с Н1е, а квадраты 4 и 5 – для Н2е с Н1а и с Н1е соответственно.

Квадраты 6 и 7 свидетельствуют о наличии спин-спинового взаимодействия протонов 3 с 2а и 2е (для Н3 δ = 3,47 м.д.). Квадрат 8 охватывает сигналы и кросс-сигналы для протонов Н3 и Н4, для которых и должно иметь место спин-спиновое взаимодействие. Квадрат же 9 соответствует взаимодействию протонов Н4 и Н5.

С протонами Н6 та же проблема, что и с протонами Н6¢, их два и они не эквивалентны. Кросс-сигналы (cм. рис.6) свидетельствуют о том, что они взаимодействуют между собой и каждый из них взаимодействует с Н5.

Τᴀᴋᴎᴍ ᴏϬᴩᴀᴈᴏᴍ, мы убедились, что представленные здесь спектры ПМР соответствуют структуре (II).

Спектр COSY позволяет обнаруживать слабые взаимодействия через 4 и больше простых связей, которые на одномерных спектрах не обнаруживаются, поскольку J для них меньше естественной ширины сигнала и лежат в интервале от 0,1 до 0,5 Гц.

Для этого крайне важно оптимизировать спектр СOSY таким образом, чтобы уменьшить интенсивность сильных взаимодействий (через 3 связи Н-С-С-Н и две связи Н-С-Н) и усилить интенсивность слабых взаимодействий через 4 и 5 связей. Для такой оптимизации физики описывают ряд способов. Один из них был применен для получения COSY-спектра на рис.9 (слабопольная часть спектра на рис.5). Здесь применено время задержки D импульсов (Δ время увеличения интервалов t1 и t2) по схеме:

π/2 Δ t1 α Δ t2,

где Δ было выбрано равным 0,25 с. При этом используется (или может использоваться) импульс α, меньший чем π/2.

При рассмотрении рис.9 видно, что число кросс-сигналов увеличилось, но, самое главное, появился кросс-сигнал, связывающий сигналы протонов Н4 с протонами Н1¢, что четко указывает на место связывания колец между собой.

Рис.9. Спектр COSY для соединения (II), оптимизированный

для обнаружения дальних взаимодействий.

ЛЕКЦИЯ № 4 (испр)

ЯДЕРНЫЙ ЭФФЕКТ ОВЕРХАУЗЕРА (ЯЭО).

Читайте также

Text 1 Read and translate the text. Translate from Russian into English. Make sure that you understand these verbs with prepositions and write sentences, incorporating them. Give English equivalents to the following word combinations. Working with word combinations and sentencesЛежащие в основе принципы, взаимодействовать напрямую, основываться на, абиотические… [читать подробенее]

PART II

The Tundra Ecosystem

VII. Read and translate the text.

Tundra plants can be, classified into five main groups. Lichens are primitive plants without stems, leaves, or roots. They are a combination of algae and fungi that grow on rocks and the ground. A second group of plants are the mosses, which are usually found in cracks in rocks. Arctic cotton grass is a kind of grass, the third group of alpine plants, which produces a ball of white fluff that helps the plant stay… [читать подробенее]

Arctic cotton grass is a kind of grass, the third group of alpine plants, which produces a ball of white fluff that helps the plant stay… [читать подробенее]

IV. Answer the following questions about the reading. 1. What does ecology study? 2. What do the ecologists do? 3. What is ecosystem? 4. What components of the ecosystem do we call abiotic? 5. What examples of biotic components do you know? 6. What environmental problems is the world facing nowadays? 7. What do you know about these problems? 8. What are they caused by? 9. What ecological problems are there in your region? 10. How can they be solved? V. Make up a… [читать подробенее]

Для облегчения расшифровки любого спектра надо иметь элементный состав молекул исследуемого вещества, его молекулярную массу и молекулярную формулу(например, полученные масс-спектром высокого разрешения), одномерные спектры ЯМР 13С и ПМР. Спектр ЯМР 13С укажет количество… [читать подробенее]

Спектр ЯМР 13С укажет количество… [читать подробенее]

Vocabulary environment – окружающая среда biodiversity – биоразнообразие awareness – осведомленность, информированность abundance – избыток, богатство nutrients – питательные вещества, биогенные вещества vegetation – растительная жизнь pedogenesis — почвообразовательный процесс Read the text and answer the… [читать подробенее]

Text 1

Read and translate the text.

Translate from Russian into English.

Make sure that you understand these verbs with prepositions and write sentences, incorporating them.

Give English equivalents to the following word combinations.

Working with word combinations and sentencesЛежащие в основе принципы, взаимодействовать напрямую, основываться на, абиотические. .. [читать подробенее]

.. [читать подробенее]

Список компаний ЮЛ (юридических лиц) г Липецк с кодом ОКВЕД 46.74.3

Предприниматель в г Липецк при регистрации ООО или когда решает, что Липецкая область — лучшее место, чтобы открыть ИП должен принять решение, какой ОКВЭД назначить организации при регистрации компании в регионе.

Код ОКВЭД 46.74.3 имеет расшифровку Торговля оптовая ручными инструментами и позволяет назначить этот ОКВЭД как основной вид деятельности, или как дополнительный код экономической деятельности вновь создаваемой организации. Как показывает данные нашего реестра Выписка Налог, уже 13 компании в г Липецк имеют данный вид деятельности в своем реестре. Это значит, что данный общероссийский код экономической деятельности (ОКВЭД 46.74.3) востребован всеми типами предпринимателей в регионе Липецкая область — и обществами с ограниченной ответственностью и индивидуальными предпринимателями.

В нашем сервисе Вы можете как ознакомиться в этими организациями малого и среднего предпринимательства (МСП), так и заказать регистрацию организации в специализированном разделе сервиса. Среди популярных организаций с ОКВЭД 46.74.3 часто запрашиваются

ООО «РУССКИЙ МАСТЕР»,

ООО «СОЗИДАНИЕ»,

ООО «СОЗИДАНИЕ»,

ООО «РЕЗЕЦ»,

Среди популярных организаций с ОКВЭД 46.74.3 часто запрашиваются

ООО «РУССКИЙ МАСТЕР»,

ООО «СОЗИДАНИЕ»,

ООО «СОЗИДАНИЕ»,

ООО «РЕЗЕЦ»,

Напоминаем, что наш портал Vypiska-Nalog и его реестр компаний подразумевает помощь не только при организации нового юридического лица, но и позволяет сделать предоставление данных о уже действующих компаниях, содержащихся в ЕГРЮЛ/ЕГРИП г Липецк сведений в форме электронного документа в режиме онлайн. Это позволяет проверить достоверность, стабильность или реквизиты компании, попавшие в реестр ФНС при регистрации. Функционал доступен при переходе на карточку организации ниже.

Всего организаций с ОКВЭД 46.74.3 в базе: 3662

Актуальность базы фирм: 2021-12-05

Компаний в реестре г Липецк с этим ОКВЭД: 13

Текущая дата: 2021-12-08

ИНН: 4825087190

Статус: Действующая

ИНН: 4826072616

Статус: Действующая

ИНН: 4826102677

Статус: Действующая

ИНН: 4826106505

Статус: Действующая

ИНН: 4825032032

Статус: Действующая

ИНН: 4826032229

Статус: Ликвидирована

ИНН: 4825031920

Статус: Ликвидируется

ИНН: 4825070750

Статус: Ликвидирована

ИНН: 4826013811

Статус: Ликвидирована

ИНН: 4826034280

Статус: Ликвидирована

ИНН: 4826027148

Статус: Ликвидирована

ИНН: 4823035197

Статус: Ликвидирована

ИНН: 4823058028

Статус: Ликвидирована

Система шифрования / дешифрования изображений. Конфигурация неупорядоченного спина …

Контекст 1

… сосредоточится на тестовом наборе генератора случайных чисел Дихарда, предложенном в (Marsaglia, 1998. Тесты проводились при следующих условиях: — Во время фазы инициализации, все узлы имеют одинаковую энергию резервуара, за исключением некоторых узлов (называемых «горячими точками»), у которых более высокая. — Затем выполняются итерации решетки до тех пор, пока последовательные паттерны спиновых конфигураций не будут казаться неупорядоченными, как показано на Рисунке 1 или Рисунке 7….

Контекст 2

… кривая на рисунке 3 дает пример результатов теста. Он получается путем применения тестов Дихарда к последовательности из 70 миллионов ключей C (t m), C (t m +1),…, C (t m + a), извлеченных из двумерной решетки Изинга 128×128 (рисунок 7). На рисунке 3 показано соотношение успешно пройденных тестов к R (где R = E R / 2). …

Context 3

… Пример приложения массива ISM 128×128 ячеек — это система кодирования / дешифрования цветного изображения, показанная на рисунке 7.Четкое исходное изображение, представленное на рисунке 8, представляет собой цветное изображение размером 640×853 пикселей. …

Контекст 4

… пиксель кодируется 3 байтами (красный, зеленый, синий), поэтому каждую строку этого изображения можно разделить на 120 128-битных слов, чтобы соответствовать размеру массива ячеек по горизонтали . Эта операция изменения размера не представлена на рисунке 7. Для обеспечения безопасного обмена данными и отправителю, и получателю требуется ISM. …

Контекст 5

… выполняются обновления начальной конфигурации спиновой решетки U.Конфигурация вращения, показанная на рисунке 7, была получена после 2000 итераций, начиная со всех вращений «вниз» (S = 0) и с запасом энергии 2 для каждой ячейки, за исключением 3 ячеек (называемых «горячими точками»), которые получили энергия 4. Координаты горячих точек составляют информацию H. Объединение S, H и U создает секретный ключ S k, который должен быть передан приемнику по защищенному каналу перед отправкой зашифрованного изображения. …

Чередование ключей AWS KMS — AWS Key Management Service

Передовой опыт криптографии препятствует частому повторному использованию ключей шифрования.Создать новый криптографический материал для ваших ключей KMS, вы можете создать новые ключи KMS, а затем изменить ваши приложения или псевдонимы для использования новых ключей KMS. Или вы можете включить автоматический ключ ротация для существующего ключа KMS.

При включении автоматической смены ключей для ключа, управляемого клиентом, AWS KMS генерирует новый криптографический материал для Ключ KMS каждый год.AWS KMS также сохраняет старый криптографический материал ключа KMS на неограниченный срок, чтобы его можно было использовать для расшифровать данные что ключ KMS зашифрован. AWS KMS не удаляет данные ротации ключей до тех пор, пока вы удаляете ключ KMS.

Ротация ключей изменяет только материал ключа ключа KMS , который является криптографическим материалом, который используется в операциях шифрования.KMS ключ один и тот же логический ресурс, независимо от того, во сколько раз его ключевой материал изменения. Свойства ключа KMS не изменяются, как показано на следующем изображении.

Автоматическая ротация ключей имеет следующие преимущества:

Свойства ключа KMS, включая его ключ ID, ключ ARN, регион, политики и разрешения, не меняются при повороте ключа.

Вам не нужно изменять приложения или псевдонимы, которые относятся к идентификатору ключа или ключу. ARN ключа KMS.

После включения ротации ключей AWS KMS автоматически меняет ключ KMS каждый год.Ты не нужно запоминать или планировать обновление.

Однако автоматическая ротация ключей не влияет на данные, которые защищает ключ KMS. Оно делает не чередовать ключи данных, сгенерированные ключом KMS, и не шифровать повторно какие-либо защищенные данные по ключу KMS, и это не уменьшит влияние взломанного ключа данных.

Вы можете решить создать новый ключ KMS и использовать его вместо исходного ключа KMS. Это тот же эффект, что и поворот материала ключа в существующем ключе KMS, поэтому часто думают, что из как вручную вращая ключ. Ручное вращение — хороший выбор, если вы хотите контролировать график ротации ключей.Он также предоставляет прочь для ротации ключей KMS, которые не подходят для автоматической ротации ключей, включая асимметричные ключи KMS, ключи KMS в настраиваемых хранилищах ключей и ключи KMS с импортированным ключевым материалом.

Ротация ключей и ценообразование

За смену ключей, управляемых клиентом, может взиматься дополнительная ежемесячная плата.Подробности см. см. Цены на сервис AWS Key Management. Для более подробной информации о ключевых материалах и ротации см. в разделе «Криптографические данные AWS Key Management Service».

Как работает автоматическая ротация ключей

Ротация ключей в AWS KMS — это передовой метод криптографии, предназначенный для прозрачный и простой в использовании.AWS KMS поддерживает только дополнительную автоматическую ротацию ключей для ключи, управляемые клиентом.

Управление ключевым материалом. AWS KMS сохраняет все ключевые материал для ключа KMS, даже если ротация ключей отключена. Ключевой материал удаляется только при удалении ключа KMS. Когда вы используете ключ KMS для шифрования, AWS KMS использует текущий ключевой материал. Когда вы используете ключ KMS для расшифровки, AWS KMS использует ключевой материал, который использовался для шифрования.

Включение и отключение ротации ключей. Автомат ротация ключей отключена по умолчанию для ключей, управляемых клиентом. Когда вы включаете (или повторно включить) автоматическую ротацию ключей, AWS KMS автоматически меняет ключ KMS 365 дней после даты включения и каждые 365 дней после этого.

Отключены ключи KMS. Пока ключ KMS отключено, AWS KMS не вращает его. Однако статус ротации ключей не изменить, и вы не можете изменить его, пока ключ KMS отключен. Когда Ключ KMS повторно активируется, если материал ключа старше 365 дней, AWS KMS вращает его немедленно, а затем каждые 365 дней. Если ключевой материал Менее чем 365 дней назад AWS KMS возобновляет исходный график ротации ключей.

Ключи KMS ожидают удаления. В то время как Ключ KMS ожидает удаления, AWS KMS не меняет его. Статус ротации ключей установлено значение

false, и вы не можете изменить его, пока удаление ожидает.Если удаление отменено, восстанавливается предыдущий статус ротации ключей. Если ключевому материалу более 365 дней, AWS KMS меняет его немедленно и каждые 365 дней после этого. Если ключевому материалу менее 365 дней, AWS KMS возобновляет исходный график ротации ключей.Управляемые ключи AWS. Вы не можете управлять ключом ротация ключей, управляемых AWS. AWS KMS автоматически меняет ключи, управляемые AWS, каждые три года (1095 дней).

Ключи, принадлежащие AWS. Вы не можете управлять ротацией ключей для ключей, принадлежащих AWS. Стратегия ротации ключей, принадлежащих AWS: определяется сервисом AWS, который создает ключ и управляет им. Подробнее см. Encryption at Rest Тема в руководстве пользователя или руководство разработчика по услуге.

Сервисы AWS. Можно включить автоматический ключ ротация ключей, управляемых клиентом, которые вы используете для серверное шифрование в сервисах AWS. Годовой оборот прозрачен и совместим с сервисами AWS.

Мультирегиональные ключи. Вы можете включить и отключить автоматический ключ вращение для мультирегиона ключи. Вы устанавливаете свойство только на первичный ключ. Когда AWS KMS синхронизирует ключи, копирует настройку свойства из первичного ключа в его ключи реплики. При ротации ключевого материала первичного ключа AWS KMS автоматически копирует этот ключевой материал на все свои реплики.Подробности см. см. Вращение клавиш с несколькими регионами.

Контроль ротации ключей. Когда AWS KMS автоматически меняет ключевой материал для управляемого ключа AWS или ключа, управляемого клиентом, он записывает событие

KMS CMK Rotationв события Amazon CloudWatch и событие RotateKey в журнал AWS CloudTrail.Вы можете использовать эти записи для убедитесь, что ключ KMS был изменен.Неподдерживаемые типы ключей KMS. Автоматическая ротация ключей не поддерживается для следующих типов ключей KMS, но вы можете повернуть эти ключи KMS вручную.

Окончательная согласованность . Автоматическая ротация ключей подлежит те же эффекты возможной согласованности, что и другие операции управления AWS KMS.Возможна небольшая задержка до того, как новый ключевой материал станет доступен во всем AWS KMS. Однако вращающийся материал ключа не вызывает прерывания или задержка в криптографических операциях. Текущий ключевой материал используется в криптографические операции до тех пор, пока не будет доступен новый ключевой материал AWS KMS.Когда ключевой материал для мультирегионального ключа автоматически поворачивается, AWS KMS использует текущий ключевой материал до тех пор, пока новый ключевой материал не будет доступен во всех Регионы со связанным мультирегиональным ключом.

Как включить и отключить автоматический ключ вращение

Вы можете использовать консоль AWS KMS или AWS KMS API для включения и отключения автоматического ключ ротация и просмотр статуса ротации любого ключа, управляемого клиентом

Когда вы включаете автоматическую ротацию ключей, AWS KMS меняет ключ KMS через 365 дней после в дату включения и каждые 365 дней после этого.

Включение и отключение ротации клавиш (консоль)

Войдите в Консоль управления AWS и откройте AWS Key Management Service (AWS KMS) по адресу https: // console.aws.amazon.com/kms.

Чтобы изменить регион AWS, используйте селектор региона в правом верхнем углу окна. страница.

На панели навигации выберите Ключи, управляемые клиентом .(Вы не можете включить или отключить ротацию ключей, управляемых AWS. Они автоматически меняются каждые три года.)

Выберите псевдоним или идентификатор ключа KMS.

Выберите вкладку Поворот шпонки .

Вкладка Поворот ключа отображается только на странице сведений симметричных ключей KMS с ключевым материалом, созданным AWS KMS ( Источник — это AWS_KMS ). Ты не можешь автоматическая ротация асимметричных ключей KMS, ключей KMS с импортированным материалом ключа или ключей KMS в пользовательских хранилищах ключей.Тем не мение, вы можете вращать их вручную.

Установите или снимите флажок Автоматически менять этот ключ KMS каждые год флажок.

Если ключ KMS отключен или ожидает удаления, автоматически ротации этого ключа KMS каждый год. флажок снят, и вы не может это изменить.Статус ротации ключей восстанавливается при включении ключ KMS или отменить удаление. Дополнительные сведения см. В разделах «Как работает автоматическая ротация ключей» и «Ключевые состояния ключей AWS KMS».

Выберите Сохранить .

Включение и отключение ротации клавиш (API AWS KMS)

Вы можете использовать API AWS Key Management Service (AWS KMS), чтобы включить и отключить автоматическую ротацию ключей, а также просмотреть текущий статус ротации любого Ключ, управляемый клиентом. В этих примерах используется интерфейс командной строки AWS (AWS CLI), но вы можете использовать любой поддерживаемый язык программирования.

EnableKeyRotation операция включает автоматическую ротацию ключей для указанного ключа KMS. DisableKeyRotation операция отключает его. Чтобы идентифицировать ключ KMS в этих операциях, используйте его идентификатор ключа или ключ. ARN. По умолчанию ротация ключей отключена для ключей, управляемых клиентом.

В следующем примере включается ротация ключей для указанного симметричного ключа KMS и использует операцию GetKeyRotationStatus, чтобы увидеть результат.Затем он отключает ключ вращение и снова использует GetKeyRotationStatus , чтобы увидеть изменение.

$ aws kms enable-key-чередование --key-id 1234abcd-12ab-34cd-56ef-1234567890ab

$ aws kms get-key-rotation-status --key-id 1234abcd-12ab-34cd-56ef-1234567890ab

{

"KeyRotationEnabled": true

}

$ aws kms disable-key-rotation --key-id 1234abcd-12ab-34cd-56ef-1234567890ab

$ aws kms get-key-rotation-status --key-id 1234abcd-12ab-34cd-56ef-1234567890ab

{

«KeyRotationEnabled»: ложь

} Вращающийся ключ вручную

Возможно, вы захотите создать новый ключ KMS и использовать его вместо текущего ключа KMS. вместо включения автоматической смены ключей.Когда новый ключ KMS отличается криптографический материал, чем текущий ключ KMS, при использовании нового ключа KMS тот же эффект как изменение ключевого материала в существующем ключе KMS. Процесс замены один ключ KMS с другим известен как ручной ключ вращение .

Возможно, вы предпочтете вращать ключи вручную, чтобы контролировать частоту вращения.Это также хорошее решение для ключей KMS, которые не подходят для автоматической ротации ключей. такие как асимметричные ключи KMS, ключи KMS в настраиваемом ключе хранит и ключи KMS с импортированным ключом материал.

Когда вы начнете использовать новый ключ KMS, не забудьте оставить исходный ключ KMS включенным. так что AWS KMS может расшифровать данные, зашифрованные исходным ключом KMS.

Поскольку новый ключ KMS отличается от текущего ключа KMS, он имеет другой идентификатор ключа и ARN. При изменении ключей KMS необходимо обновить ссылки на KMS. идентификатор ключа или ARN в ваших приложениях.Псевдонимы, связывающие понятное имя с ключом KMS, делают это процесс проще. Используйте псевдоним для обозначения ключа KMS в ваших приложениях. Потом, когда ты хочешь чтобы изменить ключ KMS, который использует приложение, измените целевой ключ KMS псевдоним. Подробнее см. Использование псевдонимов в ваших приложениях.

Чтобы обновить целевой KMS-ключ псевдонима, используйте операцию UpdateAlias в AWS KMS.

API.Например, эта команда обновляет псевдоним TestKey , чтобы указать на

новый ключ KMS. Поскольку операция не возвращает никаких выходных данных, в примере используется

ListAliases, чтобы показать, что

псевдоним теперь связан с другим ключом KMS и LastUpdatedDate поле обновлено.

$ aws kms список псевдонимов

{

"Псевдонимы": [

{

"AliasArn": "arn: aws: kms: us-west-2: 111122223333: псевдоним / TestKey",

"AliasName": "псевдоним / TestKey",

"TargetKeyId": "1234abcd-12ab-34cd-56ef-1234567890ab",

«CreationDate»: 1521097200.123,

"LastUpdatedDate": 1521097200.123

},

]

}

$ aws kms update-alias --alias-name alias / TestKey --target-key-id 0987dcba-09fe-87dc-65ba-ab0987654321

$ aws kms список псевдонимов

{

"Псевдонимы": [

{

"AliasArn": "arn: aws: kms: us-west-2: 111122223333: псевдоним / TestKey",

"AliasName": "псевдоним / TestKey",

«TargetKeyId»: «0987dcba-09fe-87dc-65ba-ab0987654321»,

«CreationDate»: 1521097200.123,

"LastUpdatedDate": 1604958290.722

},

]

} при взломе винта (исходная страница)

Расшифровка интерпретатора вращения

Chip Gracey (Parallax): Может ли кто-нибудь выяснить, как получить правильный двоичный образ текущего интерпретатора Spin из ПЗУ?

Харлей Шанко: Я только что услышал вызов?

Чип: Ага! Возможно, из-за Parallax это не было реализовано, но если кто-то опубликует правильный двоичный файл, я опубликую исходный исходный код.

Оригинальная тема: здесь

Обзор

Интерпретатор вращения вместе с загрузчиком хранится в ПЗУ в соответствии с картой памяти Propeller между байтовыми адресами $ F002 и $ FFFF. Хотя эта область ПЗУ может быть легко прочитана программой Spin или PASM (как и другие данные в ПЗУ, точечные рисунки символов и тригономические таблицы), возвращаемые данные зашифрованы. Эти данные дешифруются внутренним и неизвестным оборудованием, когда они загружаются в Cog для выполнения. Как написал Чип…

«Стоимость загрузчика составляет 800 долларов США, а интерпретатора — F004 долларов США. Однако вы не сможете дизассемблировать эти программы, поскольку данные шифруются и расшифровываются только концентратором во время запуска. Это единственная« защита кода ». «что есть в чипе, и он разработан, чтобы не дать другим людям создавать продукты, похожие на Propeller».

Оригинальная тема: здесь

Механизм шифрования

Используемый метод шифрования неизвестен, но микросхема Propeller действительно содержит LFSR, который используется во время загрузки программы, и вполне возможно, что LFSR используется отдельно от процесса дешифрования.Использованные ответвители LFSR задокументированы.

Обратимый LFSR также используется для рандомизации переменных Spin. Хотя это, скорее всего, реализовано в виде кода в самом интерпретаторе (нет кодов операций Cog, связанных с LFSR), может быть сходство между этим и любым LFSR, используемым для дешифрования ROM. Алгоритм рандомизации можно найти здесь

Чипназвал образ ПЗУ «скремблированным», а не «зашифрованным», поэтому используемый механизм может быть довольно простым, даже если его нелегко определить.Очевидными механизмами «скремблирования» могут быть простая операция XOR, чередование битов, реверсирование битов и переупорядочение битов адреса (код PASM сохраняется непоследовательно). Любое количество из этих методов, плюс LFSR, может быть применено вместе, при этом дешифрование является накопительным, при этом ранее декодированное значение влияет на декодирование следующего.

Шифрование может быть байтовым, словарным или длинным. В то время как загрузка Cog обычно подразумевает загрузку 512 long, это может быть загрузка 2 Кбайт.

Подходы к декодированию интерпретатора спина

Хотя интерпретатор вращения считывает RAM для начальной настройки начального адреса и стека, затем читает Ram для интерпретации байт-кода, счетчик программ, указатель стека и соответствующие регистры хранятся в Cog. Похоже, что не существует байт-кодов Spin, которые могли бы извлекать данные из Cog или подвергать их действию. Попытка создать атаку типа «переполнение буфера», чтобы оставить код в Cog, который мог бы выгружать его содержимое, не выглядит возможным.

Spin Interpreter запускается CogInit кода PASM, хранящегося в $ F004 с регистром PAR, указывающим на 12-байтовый блок памяти ($ 0004 при первой загрузке Spin Interpreter), который определяет, где байт-код Spin выполнять и складывать является. Выполнив CogInit кода ассемблера выше $ F800, можно будет загрузить программу PASM на низком уровне в Hub Ram, которая будет загружена как часть длинной загрузки 496 в Cog (через циклический перенос адреса), оставив эту программу PASM плюс некоторое расшифрованное ПЗУ в Cog, и, попутно, увидим, что код PASM выполнен, и покажем расшифрованный байт-код.Хотя расшифрованный код PASM не является фактическим интерпретатором Spin (это загрузчик), он может помочь в проверке любого определенного алгоритма дешифрования. Будет ли когда-либо выполняться такой код PASM (в конце памяти Cog) — вопрос спорный, и шансы, казалось бы, были против.

Лучшим подходом, по-видимому, было бы сбросить ПЗУ между $ F000 и $ FFFF и попытаться декодировать это либо на кристалле, либо вне кристалла с помощью ПК.

Образ ПЗУ интерпретатора вращения

Извлеченный образ ПЗУ интерпретатора вращения (в зашифрованном виде) доступен здесь как SPIN.ZIP (в формате .BIN и .HEX) из Питер Джакаки и программа для извлечения образа ПЗУ предоставлены dartof.

Die изображения

A — COG RAM — (вид драйверов ISDR Word Line) B — HUB RAM — (вид декодера адреса столбца) C — HUB ROM — (вид драйвера декодера 4-16)

Здесь

Возможные помощники

Интерпретатор Spin должен знать, откуда берется информация, из которой он инициализирует свой программный счетчик и указатель стека. Это обеспечивается посредством регистра PAR, установленного через CogInit, и, таким образом, интерпретатор должен использовать PAR в качестве исходного регистра довольно рано в своем выполнении.

Было бы неудивительно найти ранний ‘rdbyte’, ‘rdword’ или ‘rdlong’ с использованием PAR и, поскольку PAR доступен только для чтения, ‘mov’ из PAR и последующих ‘rdbyte’, ‘rdword’ или ‘rdlong’ с помощью регистра PAR перемещается в. Было бы разумно ожидать, что первая инструкция Cog будет «mov». Сосредоточение внимания только на начальной части кода интерпретатора может сделать атаку методом грубой силы на шифрование более осуществимой.

Учитывая, что, казалось бы, в интерпретаторе времени выполнения используется только ограниченный объем хранилища данных времени выполнения, маловероятно, что код инициализации будет в пределах области позже в коде, который впоследствии будет повторно использован для хранения данных.Если бы это было так, казалось бы, что в начале кода появятся символы «jmp» или «jmpret».

Поворот ключа | Документация по Cloud KMS | Google Cloud

В этом разделе обсуждается ротация ключей в Cloud Key Management Service. Для конкретных инструкций чтобы повернуть ключ, см. Вращение ключей.

Зачем вращать ключи?

Для симметричного шифрования периодически и автоматически меняются ключи. рекомендуемая практика безопасности. Некоторые отраслевые стандарты, например Стандарт безопасности данных индустрии платежных карт (PCI DSS), требует регулярного вращение ключей.

Cloud Key Management Service не поддерживает автоматическую ротацию асимметричных ключей . Видеть Рекомендации по асимметричным клавишам ниже.

Вращающиеся клавиши дают несколько преимуществ:

Ограничение количества сообщений, зашифрованных с помощью одной и той же версии ключа, помогает предотвращать атаки с помощью криптоанализа. Срок службы ключа рекомендации зависят от алгоритма ключа, а также от количества сообщений или общее количество байтов, зашифрованных тем же ключевая версия.Например, рекомендуемое время жизни ключа для симметричного ключи шифрования в режиме Галуа / счетчика (GCM) основаны на количестве сообщения зашифрованы, как указано на https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-38d.pdf.

В случае взлома ключа регулярная ротация ограничивает количество фактические сообщения уязвимы для компрометации.

Если вы подозреваете, что версия ключа взломана, отключите его и как можно скорее отозвать доступ к нему.

Регулярная ротация ключей гарантирует устойчивость вашей системы к ручной ротации, будь то из-за нарушения безопасности или необходимости перенести ваше приложение на более сильный криптографический алгоритм. Подтвердите свои процедуры ротации ключей до того, как произойдет реальный инцидент безопасности.

Вы также можете вручную повернуть ключ, потому что он скомпрометирован, или чтобы измените свое приложение, чтобы использовать другой алгоритм.

Как часто нужно вращать ключи

Мы рекомендуем автоматическую ротацию ключей. по регулярному графику.График ротации определяет частоту ротации, и, необязательно, дату и время, когда происходит первый поворот. Вращение расписание может быть основано либо на возрасте ключа, либо на количестве или объеме сообщения, зашифрованные с помощью ключевой версии.

Некоторые правила безопасности требуют периодической автоматической смены ключей. Автоматическая ротация ключей через определенный период, например каждые 90 дней, повышает безопасность за счет минимальная административная сложность.

Вам также следует вручную повернуть ключ, если вы подозреваете, что он был скомпрометирован, или когда правила безопасности требуют, чтобы вы перевести приложение на более сильный ключевой алгоритм.Вы можете запланировать руководство поворот на дату и время в будущем. Поворот ключа вручную не приостановить, изменить или иным образом повлиять на существующее расписание автоматической ротации для ключ.

Примечание: При смене ключа данные, зашифрованные с помощью предыдущих версий ключа, будут , а не . автоматически повторно шифруется с новой версией ключа. Вы можете узнать больше о повторное шифрование данных.Не полагайтесь на нерегулярное или ручное вращение как на основной компонент вашего безопасность приложения.

Рекомендации по асимметричным клавишам

Cloud KMS не поддерживает автоматическую ротацию асимметричных ключей, потому что необходимы дополнительные шаги, прежде чем вы сможете использовать новый асимметричный ключ версия.

Для асимметричных ключей, используемых для подписи , вы должны распространять общедоступные ключевая часть новой ключевой версии. После этого вы можете указать новая версия ключа в вызовах метода

CryptoKeyVersions.asymmetricSignдля создания подписи и обновления приложений для использования новой версии ключа.Для асимметричных ключей, используемых для шифрования , вы должны распространять и включить публичную часть новой версии ключа в приложения, которые зашифровать данные и предоставить доступ к закрытой части новой версии ключа, для приложений, расшифровывающих данные.

Что дальше

Что такое гомоморфное шифрование?

У традиционных методов шифрования есть слабое место. Что это за слабость? Кроме того, что такое гомоморфное шифрование и что означает гомоморфное шифрование для безопасности облачных данных?

Вслед за принятием Общего регламента по защите данных (GDPR) и с появлением Закона Калифорнии о конфиденциальности потребителей (CCPA) сохранение конфиденциальности и безопасности данных становится как никогда важным.Штрафы за нарушение нормативных требований, например GDPR, могут дорого обойтись вашему бизнесу.

Шифрование — один из проверенных и надежных механизмов безопасности для обеспечения безопасности и конфиденциальности данных как локально, так и в облаке. Он позволяет маскировать данные с помощью математических алгоритмов, которые шифруют данные, чтобы их нельзя было прочитать без ключа шифрования. Это значительно затрудняет попадание ваших данных в чужие руки.

Слабое место традиционного шифрования данных

Шифрование в форме сегодняшнего 256-битного шифрования AES «военного уровня» практически невозможно взломать с текущими возможностями обработки.Однако есть слабое место, которое необходимо учитывать. Вы должны расшифровать свои данные, чтобы сделать их пригодными для использования или работать с ними.

В качестве иллюстрации представьте себе огромные грозные «железные двери», которые охраняли древние города. Въезд в город, даже для тех, у кого есть законный пропуск, означает, что двери должны быть открыты. Даже если это будет относительно короткий период времени, все и все внутри уязвимо для нападения на время, пока двери открыты. Как оказалось, с точки зрения безопасности это становится ахиллесовой пятой для защиты ваших данных с помощью традиционных технологий шифрования.

Пример зашифрованного текста

Во многом таким же образом, даже с грозным шифрованием, защищающим данные, если вам нужно расшифровать данные (открыть двери) на время, чтобы получить к ним доступ, они будут уязвимы для злоумышленник. Какие действия требуют расшифровки данных, защищенных традиционным шифрованием?

В большинстве современных систем, использующих традиционное шифрование, даже простые действия, такие как редактирование электронной таблицы Excel, документа Word и возврат строк из базы данных, требуют дешифрования данных, прежде чем их можно будет использовать, редактировать, изменять и т. Д.Возникает вопрос — есть ли лучший тип шифрования для защиты ваших данных, который не требует дешифрования и потенциального воздействия на злоумышленника?

Давайте рассмотрим следующее поколение технологии шифрования под названием Homomorphic Encryption . Что это? Как это работает?

Что такое гомоморфное шифрование?

Что такое гомоморфное шифрование ? Вы можете думать об этом как о технологии шифрования следующего поколения. Он предназначен для решения многих проблем безопасности, связанных с традиционным шифрованием, таких как требование дешифровать данные для их использования.

Исследователи и специалисты по криптографии уже давно смогли создать частичных решений для гомоморфного шифрования для различных систем. Однако только в 2009 году Крейг Джентри, исследователь из IBM, создал и продемонстрировал полностью гомоморфную схему шифрования , и эта технология была сочтена жизнеспособным вариантом. В чем преимущества гомоморфного шифрования?

Гомоморфное шифрование — это криптографическое решение, которое позволяет выполнять аналитические вычисления с данными, пока они остаются зашифрованными.

В качестве примера представьте поисковый запрос к базе данных, который полностью зашифрован с помощью гомоморфного шифрования. Это означает, что запрос к базе данных должен принимать зашифрованное значение для запроса, запрашивать зашифрованные данные в базе данных и иметь возможность обрабатывать возврат из зашифрованной базы данных.

Можно вспомнить множество различных типов реальных случаев использования, которые могут значительно выиграть от гомоморфного шифрования. Речь идет о медицинских данных, включая медицинские записи или медицинские данные.Когда вы делитесь медицинской информацией с третьей стороной, вы обычно передаете личную и конфиденциальную информацию о себе, включая характеристики здоровья, состояния, лекарства и другую другую медицинскую информацию.