Понятие надежности сети

Новости сайта.

Сайт вполне благополучно переехал на новую площадку. Количество проблем не превысило критический уровень, хотя еще все может быть. Если что-то не работает, или работает не так — пишите, поправим. Ну а освободившийся в результате исторический экспонат (биг-тауэр, П-166/32, SCISI 2Гб) может быть передан тому, кто придумает этому ветерану хостинга наилучшее применение. Только самовывоз, штука сильно тяжелая.

Вслед за активными грозозащитами до стадии испытаний дошли вандалоустойчивые ящики под 19-ти дюймовый формат оборудования.

Толщина металла 3 мм, вес около 40 килограммов. Подробности конструкции и эскизы будут опубликованы после окончательной «доводки» в «боевых» условиях.

Обновления дополнительных разделов почти традиционны:

Интересное в сети.

Открытием недели без преувеличения можно назвать ресурс finam.ru, предназначенный для профессиональных участников фондового рынка. Римское право не зря учит — «ищи, кому выгодно», поэтому из финансового анализа можно почерпнуть немало интересного о перспективах развития отрасли. Даже заголовки ленты телекоммуникаций могут дать немало поводов для раздумий.

Вот то, что сразу бросилось в глаза. Во-первых, инвестиционный обзор Ростелекома — просто обязателен для прочтения каждым здравомыслящим оператором связи России.

Далее, тут можно прочитать весьма резкую «отповедь» московскому проекту ADSL. Особенно интересно это смотрится на фоне недавних бравурных статей в сетевой прессе о подключений через «Точку.ру».

МГТС, развивающая проект ADSL через дочернюю компанию МТУ-Информ, затратила около $40 млн. на совершенствование 95% московских АТС с тем, чтобы любой абонент мог воспользоваться услугой. К середине 2002 года компания имела лишь 4000 абонентов, т.е. доход от услуг ADSL в 2002 году, по нашей оценке, составил около $9 млн., значительно меньше намеченного. Мы меняем свой взгляд на развитие ADSL доступа МГТС на негативный и считаем дополнительные инвестиции в этот бизнес нерентабельными.

Домашние сети имеют примерно в 10 раз большее число абонентов, и пропорционально большую скорость развития. Для реального перелома ситуации, АДСЛ должен стоить не более $10-20 в месяц (без трафика), но такая цифра скорее всего не сможет даже покрыть издержки МГТС.

Весомое свидетельство чудовищной нерасторопности монополиста… Особенно на фоне следующих цифр:

И последнее. Стоимость услуг связи в США последнее время начала заметно расти:

Компании MCI (дочка WorldCom), AT&T, Sprint, планируют повысить стоимость международных переговоров, а, следовательно, и изменить условия обмена трафиком с иностранными операторами. С 1 февраля MCI увеличивает тарифы на 29%, это уже четвёртое повышение цен за год, AT&T поднимает международные тарифы на 8%, Sprint пока ещё не делал официальных заявлений, но мы ожидаем роста цен на МН связь на 10-15%.

Перегретый во время бума дот-комов рынок пытается вернуться к уровню прибыльности «без учета будущих доходов». Вот и докатился отлив до телекоммуникаций… Хотя нам бы «их» проблемы. 🙂

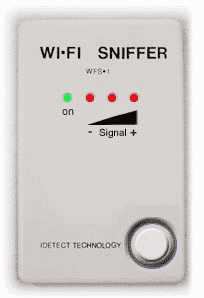

Собственно, немного о «их» проблемах (ссылку прислал Сергей Чучанов). Как известно, пессимист должен носить с собой счетчик Гейгера. Ну а оптимисту не помешает сканер беспроводных сетей.

Дизайн аскетичный, размер кредитки. Может быть рановато для рынка — количество публичных точек WiFi подключения не ушло далеко за сотню даже в самых развитых странах. Но лиха беда начало…

А по этой ссылке стоит перейти фанатам-радиолюбителям. Там неплохо описана (с примерами) передача данных через аналоговое радио. Скорость до 19,2 кб/с, но этого вполне хватит для почты и даже неспешного серфинга. Терпимый вариант там, где нет прямой видимости.

Полезные заметки

| …У нас транзит ~4км ТПП 0,5 (городской телефонный кабель), последние ~40м от плинта до аппаратной были пробиты ТРП 2х0,4 (лапша). После замены лапши на витую пару CAT5e — SNR у PairGain 310F/320F выpос на 13db. То есть, 1% от общей длинны линии, выполненный НЕ витой парой ухудшал отношение сигнал/шум в 20 раз!

Dmitry Zubov |

| …Мы использовали для сварки меди маломощный сварочный аппарат, у которого в качестве электрода выступал графит из обычной пальчиковой батарейки…

Несколько секунд, и скрутка превращается в капельку меди. Результат 100%… Andrew Farafonov |

| …Оказалось, что у недорогих управляемых коммутаторов (типа Surecom 716) Vlan’ы на портах устроены весьма интересным образом. А именно — на них режутся только ARP-запросы.

Значит, если прописать ARP-таблицы вручную, Vlan перестает ограничивать сеть, и компьютеры видят друг-друга напрямую, несмотря на установленные Vlan. Александр |

Из реальной практики…

Немного юмора от MrBear.

«- Скажите, а сколько будет стоить к Вам подключиться там-то и там-то?»

«- Ну, вам повезло, там есть наша сетевая площадка и Вы заплатите только за регистрацию 120 у.е…»

«- Тогда пользуйтесь диал-апом, или попробуйте выпросить финансирование у спонсоров.»

«- Вы не поняли! Мы — политическая партия и не берем деньги у кого попало, а наши друзья не могут помочь пока!»

«- Собственно, это не наше дело, какие у вас финансовые источники, но цена вопроса именно такая…»

«- А что это Вы так со мной разговариваете, мы ведь можем и к конкурентам пойти!»

«- Ваше право, но там будет ещё дороже и ощутимо хуже, в итоге.»

«- Да вы понимаете, что не должны так поступать с клиентами, это противоречит всем канонам рынка!»

«- Послушайте, давайте я Вам дам скидку в 20 баксов и закончим на этом, Христа ради…»

«- Мне надо интеренет домой, быстренько — чего можете предложить?»

«- К сожалению, ничего — мы не работаем с частными лицами…»

«- О-о-о! Это ещё почему? Вам что, деньги лишние?!»

«- Нет, просто для физ.лиц наши виды подключения слишком дороги, в среднем.»

«- Да мне пофиг всякие виды, я домой интеренет хачу — бабки есть!»

«- Хорошо, Вы сможете найти ЧП или фирму, кто за Вас заключит договор?»

«- Да без базара, я за бабки кого хошь найду!»

«- Тогда общая стоимость подключения, включая транзит, составит порядка 1100 у.е…»

«- Так я Вам примерно это сразу и говорил…»

«- Это интернет говорит?»

«- Нет, это всего лишь его провайдер, слушаю Вас? :)»

«- У меня интернет не работает!»

«- Назовите логин, или название фирмы?»

«- Э-э-э… Бла-бла-бла коммерческий банк..!»

«- Та-ак… Странно, вы пингуетесь, всё нормально…»

«- Не знаю ничего, не работает у меня интернет!»

«- А Вы к своему админу обращаться пробовали?»

«- А я его не знаю, я тут в квартире один живу!»

«- Какой ещё квартире?!»

«- Ну, над банком которая, мне соседский пацан сказал, к какому кабелю там надо подключиться…»

Понятие надежности сети.

Тем не менее, в стандартах СКС теория надежности сетей Ethernet отсутствует как класс — и нужно постараться заполнить этот пробел. Для начала — определить основные термины и параметры.

Согласно классическому определению, система исправна, если в заданный момент времени удовлетворяет всем основным требованиям (связность, скорость передачи данных, авторизация пользователей), а так же второстепенным параметрам (внешний вид, удобство эксплуатации, работа интернет-сервисов, и т.п.). Соответственно, неисправное состояние наступает в том случае, если сеть не удовлетворяет хотя бы одному из предъявленных требований или параметров.

Строго говоря, большую часть реальных домашних сетей нельзя считать исправными. Поэтому этот термин лучше не употреблять вообще. 🙂

Понятно, что далеко не каждая неисправность приводит к невыполнению основных функций. Поэтому для оценки надежности системы нужно ввести понятия «работоспособность» и «отказ».

Работоспособность — состояние сети, при котором она способна выполнять заданные функции с параметрами, установленными требованиями договорных обязательств и технической документации.

Под надежностью понимают свойство сети выполнять заданные функции, в пределах требуемого промежутка времени и при соблюдении правил технического обслуживания. Понятно, что надежность тем выше, чем меньше число отказов.

Можно разделить отказы на внезапные и постепенные.

Внезапные (катастрофические) возникают в результате мгновенного изменения одного или нескольких компонентов, из которых построена сеть (например обрыв кабеля, отключение питания коммутатора).

Постепенные (параметрические) — следствие изменения параметров компонентов сети с течением времени до тех пор, пока значение одного из них не выйдет за пределы, определяющие нормальное функционирование. Например, промокание кабеля, окисление соединений, рост загрузки процессоров маршрутизирующего оборудования.

Сбой — однократно возникающий самоустраняющийся отказ. Если несколько сбоев следуют друг за другом, то имеет место перемежающийся отказ (такая неисправность весьма характерна для компьютерных сетей).

Процесс возникновения отказов обычно описывается сложными вероятностными законами. Что бы не уходить далеко в эти дебри, постараемся ограничиться только самыми необходимыми для инженерной практики количественными характеристиками.

Предположим, что исследуется сеть, содержащая N рабочих узлов. В процессе работы некоторая их часть, например N1, выходит из строя. Тогда к моменту времени ti будет работать N(ti) узлов. Очевидно, что N(ti) = N — N1. Отношение Q(ti) = N1 / N характеризует статистическую частоту отказов и является оценкой теоретической вероятности отказа узла (для строгого выражения количество узлов должно сремиться в бесконечность).

Интенсивность отказов (t) представляет условную вероятность возникновения отказа в некоторый момент времени при условии, что до этого момента отказов в системе не было.

Величина (t) определяется отношением (t) = (dN/dt)/(N — N1).

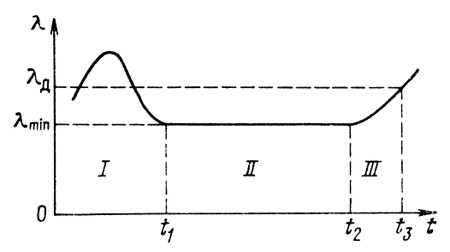

Для практического применения теории важно правильно понимать сущность отказов. Их удобно рассматривать с помощью «кривой жизни» сети, которая иллюстрирует зависимость интенсивности происходящих в ней отказов (t) от времени t. Такая идеализированная кривая приведена на следующем рисунке:

Можно видеть три явно выраженных периода: приработки (I), нормальной эксплуатации (II), и износа (III).

Физический смысл разных периодов достаточно очевиден, и подробно останавливаться на этом не имеет смысла.

Понятно, что приработка тем меньше, чем совершеннее схема коммуникаций, выше качество монтажа и использованного активного оборудования. Важно отметить, что отказов в этот период много (даже больше, чем на изношенной сети), в основном они носят внезапный (катастрофический) характер, и предупредить их приближение практически не представляется возможным. Например, к этому типу можно отнести обрывы некачественных тросов, короткие замыкания, замокание кабелей через поврежденную изоляцию, и т.п.

Можно видеть интересное следствие — постоянно и быстро растущие сети будут неизбежно отличаться большим числом отказов и низкой надежностью. Увы, эти издержки неизбежны, и нужно лишь стремиться минимизировать время простоя.

Длительность периода приработки можно оценить в 2-3 месяца.

Период нормальной эксплуатации сети характеризуется минимальным количеством отказов. Они по большей части носят регулярный, параметрический характер, и могут быть предупреждены техническим обслуживанием. Как показательный пример можно использовать известный случай получения экономии при замене лампочек освещения «по расписанию», а не поиск «только перегоревших».

Главным дестабилизирующим фактором этого периода можно назвать грозы (атмосферные разряды) и вандализм. Способы защиты известны, но совсем не дешевы.

Длительность второго периода обусловлена износом и естественным старением элементов, и очень сильно зависит от технологии построения сети. Нормальным можно считать срок от 3 до 10 лет. Причем моральное устаревание может наступить значительно раньше физического износа (строить «на века» не имеет смысла).

Отказы в результате износа, и отказы, вызванные старением материалов, наблюдаются в третий период эксплуатации сети. Они еще более закономерны и предсказуемы, чем в предыдущих периодах. Но от этого их устранение не становится проще. Во-первых, отказы в основном носят необратимый характер (оборудование не подлежит ремонту, нужна полная замена). Во-вторых, все больше появляется зависимых отказов, когда устранение одного влечет появление следующего. И наоборот, отказы могут приобретать лавинообразный характер — один влечет за собой целый ряд следующих.

Продолжение («Структурная надежность») пишется…

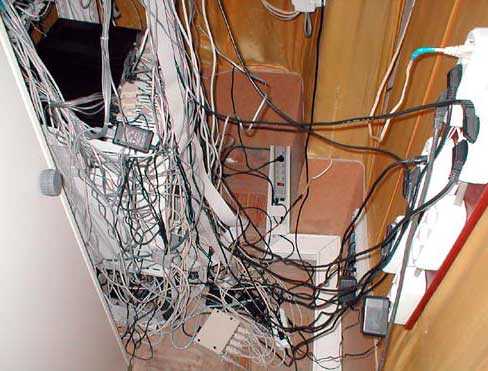

Стойка. Вид сзади.

Самая обычная стойка, еще в относительно неплохом состоянии.

Сразу понятно, что главное в телекоммуникациях — кабеля.

Анонс

- Статья «Единая сеть»;

- Подведение теоретической базы под дистанционное питании сетевых устройств;

- Зарисовка протяжки;

- Полезное приспособление для монтажа сетей;

- Новости, ссылки, комментарии;

- В обязательном порядке жду Ваших материалов.

nag.ru

Надежные сети Wi-Fi без головной боли | Партнеры

Современные сетевые технологии позволяют предприятиям обеспечить своих сотрудников качественным, надежным и безопасным подключением к сети там, где это им необходимо: в офисе и дома, в штаб-квартире и филиалах, на складе и в выставочном комплексе, на стройплощадке. Однако спроектировать и создать высокопроизводительную, гибкую, надежную и безопасную корпоративную сеть Wi-Fi непросто — это знают все ИТ-менеджеры, которые когда-либо участвовали в подобных проектах.

Корпоративные сети на основе бесконтроллерных точек доступа серии Aruba Instant (Instant Access Point, IAP), отличаются высокой производительностью и безопасностью, работают исключительно надежно, легко настраиваются и автоматически масштабируются. Весьма важным аргументом в их пользу является тот факт, что сети, построенные на базе Aruba Instant, по цене и совокупной стоимости владения доступны даже малому и среднему бизнесу.

Сети на базе Aruba Instant обеспечивают автоматическое управление беспроводной связью, избавляя ИТ-специалистов от лишних проблем, поскольку подключение мобильных устройств пользователей осуществляется самым надежным из всех возможных способов: функция Aruba ClientMatch автоматически определяет оптимальные точки доступа для подключения пользовательских устройств с учетом текущей нагрузки и возможностей отдельных точек, обеспечивая их быстрое и устойчивое соединение с сетью.

Управление кластером Aruba Instant реализуется с помощью виртуального контроллера, который размещается на одной из точек доступа Wi-Fi и обеспечивает автоматическую настройку новых точек, авторизацию, аутентификацию, гостевой доступ, функции межсетевого экрана, глубокого анализа трафика (DPI) и другие сетевые сервисы. Один кластер Aruba Instant может включать до 128 точек Wi-Fi и поддерживать подключение до 2 000 клиентских устройств. Как правило, функции виртуального контроллера берет на себя первая установленная точка. В случае выхода ее из строя на эту роль автоматически выбирается другая. При поломке одной из точек доступа виртуальный контроллер оптимизирует работу остальных, предотвращая появление «мертвых зон».

Рисунок 1. Архитектура сетей на основе Aruba Instant.

Технологии Aruba Instant предоставляют широкие возможности для кастомизации функций управления. В частности, для того чтобы гарантировать достаточную производительность при работе с наиболее важными приложениями и данными есть возможность указать приоритеты для различных приложений и видов трафика. Новые стандарты безопасности WPA3 и Enhanced Open обеспечивают надежную защиту пользовательских данных и шифрование трафика даже в открытых сетях.

На удаленных площадках можно настроить свои точки доступа — в таком случае находящиеся там сотрудники получают такой же доступ к корпоративным данным и системам (разумеется, в рамках предоставленных им полномочий), как если бы они находились в штаб-квартире.

|

| Рисунок 2. Сети на базе Aruba Instant обеспечивают автоматическое управление беспроводной связью |

Для комплексного управления гетерогенными (как правило, они имеются в большинстве организаций), а также проводными и беспроводными сетями Aruba рекомендует использовать платформу AirWave Management, в которой реализован широкий спектр функций: от мониторинга и контроля в реальном времени до комплексного управления и устранения различных проблем в распределенных корпоративных сетях. С ее помощью можно добиться высокой надежности сетей, состоящих из физических и виртуальных устройств от разных производителей. Она упрощает сбор и анализ телеметрических данных о работе сетевого оборудования, позволяя контролировать работу почти 1800 известных приложений и корректность применения политик в масштабах всей сети. AirWave автоматически обнаруживает и отслеживает подключенные к сети устройства. Развернуть платформу AirWave можно как на специализированных программно-аппаратных комплексах, так и на виртуальных машинах.

Для экономии электроэнергии в точках доступа Aruba серии 5хх имеется режим GreenAP, автоматически переводящий их в «спящий» режим, если подключения отсутствуют (например, ночью или в выходные), и «пробуждающий», когда подключения снова появляются. При переходе в «спящий» режим потребление электроэнергии снижается с 21 Вт при полной мощности PoE до 6 Вт.

Основные характеристики моделей точек доступа HPE Aruba Instant

| Модель | Стандарт 802.11 | Частотный диапазон | Производительность | Рекомендуемая сфера применения |

| 510 | 802.11ax (WiFi6) | 5 ГГц и 2,4 ГГц | 2,97 Гбит/с | Небольшой офис или магазин |

| 530 | 802.11ax (WiFi6) | 5 ГГц и 2,4 ГГц | 3,55 Гбит/с | Не очень крупный офис, магазин средней площади |

| 550 | 802.11ax (WiFi6) | 5 ГГц и 2,4 ГГц | 5,95 Гбит/с | Просторный офис или гипермаркет |

HPE совместно с «АйТеко» в рамках кампании, посвященной возможностям WiFi6 и точкам доступа Aruba, проводят бесплатное радиообследование предприятий и помогают ответить на вопрос, насколько корпоративные сети станут производительнее и стабильнее при переходе на стандарт 802.11ax. Записаться можно на специальной промо-странице.

Поделитесь материалом с коллегами и друзьями

www.osp.ru

Видение отказоустойчивой, надежной, масштабируемой сети передачи данных / Habr

Воодушевленный философией сетевых технологий, технологиями передачи данных, да и вообще всем тем, что объясняет, как все работает, решаюсь написать ряд статей о том, что является эталоном сетевых решений, качественной реализацией или настройкой, или что подобным не является, но в современности присутствует, и жутко раздражает.Что же в этот раз…

В видении построения сетей компании Cisco существует понятие трехуровневая модель.

Трехуровневая модель сети представляет собой некую иерархическую структуру передачи данных не в терминах протоколов или моделей (типа модели OSI или TCP/IP), а в терминах функционирования абстрактных элементов сети.

Из названия очевидно, что все элементы сети делятся на три так называемых уровня. Это деление позволяет строить отказоустойчивые, надежные, масштабируемые сети передачи данных. Роль уровней скорее логическая, и не обязательно существует физическая привязка к конкретному оборудованию.

Базовый уровень (Core Layer)

Является ядром сети. Единственное, что он должен выполнять — молниеносно перенаправлять пакеты из одного сегмента в другой. Базовый уровень отвечает только за скоростную коммутацию трафика, он не отвечает за маршрутизацию. Исходя из этого, базовый уровень нужно обеспечить высокой степенью отказоустойчивости и надежности. Обычно дублируют устройства, работающие на базовом уровне. Рассмотрим, к примеру Cisco WS-C6503-E.

Он прекрасно подходит для реализации уровня ядра сети. Для обеспечения отказоустойчивости и надежности, к примеру, дублируем его еще одним и линкуем, чтобы каждое устройство в любой момент времени знало о конфигурации и топологии сети. При выходе из строя одного из ядер, или при недоступности среды передачи от уровня распределения к одному из ядер, всю обязанность возьмет на себя второе! Приведу некоторые особенности и рекомендации при проектировании базового уровня, которые выделяют ведущие производители сетевого оборудования.

Некоторые особенности базового уровня:

- Высокая скорость передачи данных очень важна на этом уровне. Один из способов достижения высокой скорости передачи — распределение нагрузки, когда трафик может проходить через различные сетевые соединения.

- При проектировании нужно учитывать рост сети. При этом базовый уровень не должен реструктуироваться (расширяться). Если на базовом уровне возникают проблемы с производительностью, лучше выбрать модернизацию, а не расширение.

- Низкий период ожидания при передаче пакетов. Устройства уровня ядра обычно используют электронные схемы, характеризующиеся высокой скоростью передачи и низким временем задержки при передаче. Так же при передаче данных не соблюдается выполнение различного рода политик. Трафик должен передаваться молниеносно.

Несколько рекомендаций по проектированию сети на базовом уровне:

- Обеспечьте высокую надежность. Рекомендуется применять технологии канального уровня для обеспечения скорости и избыточности (например, использовать FDDI, Fast Ethernet с избыточными связями или ATM).

- На базовом уровне необходима минимальная задержка.

- Защита от НСД. При выходе из строя устройств уровня ядра.

Уровень распределения (Distribution Layer)

Представляет собой «прослойку» между уровнем доступа и уровнем ядра (базовым уровнем). Именно на этом уровне осуществляется контроль над сетевой передачей данных. Также можно создавать широковещательные домены, создавать VLAN’ы, если необходимо, а так же внедрять различные политики (безопасности и управления). На уровне распределения может осуществляться правило обращения к уровню ядра. Приведу некоторые особенности и рекомендации при проектировании уровня распределения, которые выделяют ведущие производители сетевого оборудования.

- QoS. Маршрутизаторы или коммутаторы 3 уровня могут приоритетно перенаправлять пакеты по установленному набору правил.

- Пакетная фильтрация(firewalling). Регулирование передачи пакетов и их передача на основе извлечения информации о том откуда он и куда должен быть направлен. Тем самым создаются межсетевые границы.

- Маршрутизация между сетями VLAN и другие функции поддержки рабочих групп.

- Контроль широковещательной и многоадресной рассылки.

- ”Шлюзирование”. Уровень распределения позволяет создавать правила “шлюзирования” от и к различным сетям с разными топологиями.

Несколько рекомендаций по проектированию сети на уровне распределения:

- При проектировании нужно учитывать факт дальнейшего роста сети

- При проектировании необходимо учитывать вероятность выхода из строя среды передачи к базовому уровню, поэтому необходимо обеспечить избыточность связей к базовому уровню

- Защита от НСД. При выходе из строя устройств уровня ядра, сеть будет функционировать в рамках локальных подсетей, при выходе из строя устройств уровня распределения, рабочие станции не будут получать доступ в локальные подсети.

Уровень доступа (Access Layer)

Самый нижний уровень трехуровневой модели. Уровень доступа содержит устройства, которые позволяют рабочим группам и пользователям работать с сервисами предоставленными уровнем ядра и уровнем распределения. На уровне доступа можно организовывать домены коллизий, используя хабы, ретрансляторы или свитчи. В отношении уровня доступа можно не применять мощное оборудование, какое применяются на уровнях выше. Приведу некоторые особенности и рекомендации при проектировании уровня доступа, которые выделяют ведущие производители сетевого оборудования.

Некоторые особенности уровня доступа:

- Формирование доменов коллизий

- Можно включить фильтрацию по MAC — адресам (сконфигурировать свитч так, чтобы от пропускал трафик в сеть только с определенных устройств)

Несколько рекомендаций по проектированию сети на уровне доступа:

- Локальный трафик должен оставаться локальным

- При проектировании нужно учитывать факт дальнейшего роста сети

Как я упоминал ранее, уровни трехуровневой модели Cisco не привязаны в оборудованию, а обуславливаются лишь логически. В соответствии с этим можно иногда объединять уровень доступа и уровень распределения в одном устройстве. Например в устройстве Cisco WS-C3560-4Gig-48PS можно это сделать. Но стоит помнить, что выполняется объединение этих двух уровней только лишь потому, что железяка и программное обеспечение позволяют это сделать. Фактически же в одном устройстве будут воплощены два независимых логических уровня.

Важно!

Необходимо при построении сети придерживаться правила, чтобы функции одного уровня не выполнял другой и наоборот.

Естественно, что такая модель приемлема для сети крупного предприятия, в интересах которого функционирование ее должным образом. Немало нужно затратить сил и, времени и средств, чтобы выработать проект, внедрить и обслуживать такую сеть. Но зато это стоит того!

habr.com

Рейтинг популярных соцсетей по степени их надежности

Мощное средство коммуникации или канал утечек информации: рейтинг популярных соцсетей по степени их надежности

Социальные сети прочно вплелись в ежедневный досуг нескольких поколений. Широкого разнообразия хватает на всех: подходящие для себя сервисы находят представители разных возрастов, профессий и интересов. Социальные сети вовлечены и в рабочие процессы: все больше компаний, от небольших стартапов до крупнейших корпораций, ведут аккаунты в социальных медиа, а ключевые фигуры являются своего рода рупором, голосом компании в интернет-пространстве. Одно неосторожное высказывание сотрудника в личном аккаунте соцсети – и клеймо ложится на всю компанию и может закончиться очень серьезными последствиями для бизнеса. Вместе с тем не редки случаи, когда взлом корпоративного аккаунта или учетной записи представителя компании оборачивался утечкой и распространением конфиденциальной информации.Эксперты аналитического центра Falcongaze (компании-разработчика программных решений в области предотвращения утечек данных) продолжают оценивать на предмет безопасности технологии и программы, онлайн-сервисы и платформы, без которых сегодня не представляют своей жизни не только компании и прогрессивные пользователи, но и обычные люди. В этот раз исследователи составили рейтинг популярных социальных сетей в зависимости от того, насколько данные их пользователей защищены.

Основой для составления рейтинга послужили два критерия: популярность социальных сетей среди пользователей и их безопасность. Безопасность оценивалась по совокупности следующих факторов: наличие двухфакторной авторизации, защищенного протокола, доступность и бесперебойная работа технической поддержки, программа баг баунти и информация об уязвимостях и утечках данных пользователей, полученная из открытых источников. Места в рейтинге присваивались исходя из комплексного сочетания двух указанных выше факторов на основе оценки экспертов.

Замыкает пятерку самых популярных соцсетей, ранжированных по степени их надежности с точки зрения безопасности пользовательской информации, самая посещаемая в мире социальная сеть (около 1 миллиарда пользователей в день) – Facebook. Детище Марка Цукерберга обеспечено двухфакторной авторизацией, защищенным протоколом, есть программа баг баунти. В октябре 2015 года в Facebook появилась система уведомлений о попытках взлома аккаунтов, призванная оповещать пользователей об угрожающих им кибератаках. Уведомления приходят тем пользователям, чьи аккаунты, по мнению сервиса, могут быть взломаны хакерами, которые работают по заказу какой-либо страны.

Однако, по отзывам пользователей, с технической поддержкой сервиса связаться не всегда легко, равно как и получить ответы на свои вопросы.

Кроме того, разработчики Facebook часто меняют настройки конфиденциальности, вследствие чего пользователи вынуждены повторно возвращаться к ним и вносить необходимые изменения. При этом порой бывает сложно понять, какие именно параметры скрываются за тонкими настройками и как они способны повлиять на конфиденциальность информации пользователя и доступ к его странице.

В середине 2013 года подтвердилась информация о том, что АНБ с 2007 года по заданию ФБР собирает данные о пользователях социальных сетей, в том числе и переписку. Помимо прочих сервисов, информацию о пользователях спецслужбам предоставляет и Facebook. От президента США Барака Обамы было получено подтверждение о том, что такая программа в действительности существует, но касается лишь нерезидентов США.

Однако сбор данных пользователей осуществляет не только правительство США – в августе 2016 г. стало известно о том, что активным сбором пользовательской информации занимаются киберпреступники. Эксперты компании ESET сообщили, что злоумышленники с помощью взломанных аккаунтов осуществляют распространение ложной информации и при этом отмечают других людей в своем сообщении. В этом сообщении хакеры ссылаются на веб-страницу, где пользователю предлагается ввести учетные данные своего аккаунта Facebook якобы для получения доступа к информации. Таким образом в распоряжении преступников оказывается еще одна учетная запись.

В августе 2013 года компания Facebook опубликовала свой первый отчет о количестве данных, которые она была вынуждена передать в первом полугодии 2013 года в ответ на 25 тыс. запросов правительств различных государств.

На основании своего пользовательского соглашения, Facebook оставляет за собой право свободно и на свое усмотрение использовать данные пользователей, в том числе и контактные (адреса электронной почты и номера телефонов) даже после удаления аккаунта из сети.

Звучали и обвинения в нарушении тайны переписки: в январе 2014 года два пользователя Facebook из США подали в суд на социальную сеть, обвинив сервис в сканировании личной переписки для дальнейшего использования в целевой рекламе. Ранее в том же году Facebook объявила о запуске рекламной платформы Atlas, до 2013 года принадлежавшей компании Microsoft. Особенность Atlas, на которой Facebook делала особый акцент, заключалась в том, что в потоке десктопного и мобильного трафика Atlas следит за поведением конкретного человека. В компании не поясняли то, каким именно образом они отслеживают одного и того же обезличенного потребителя, пользующегося различными устройствами для взаимодействия с Atlas и Facebook.

Помимо этого, в Facebook регулярно выявляются уязвимости, которые ставят под угрозу безопасность данных пользователей. Так, в августе 2016 была обнародована уязвимость в механизме сброса паролей, обнаруженная исследователем информационной безопасности из Калифорнии. Уязвимость позволяла получить доступ к любому аккаунту и выполнять в нем любые действия, включая просмотр личных сообщений и информации о платежных картах.

В июне 2016 пользователям Facebook угрожало вредоносное ПО, которое распространялось через Google Chrome. На электронную почту или в приложении Facebook приходило уведомление о том, что друг якобы упомянул пользователя в комментарии. Переход по ссылке, содержащейся в сообщении, запускал процесс загрузки вредоносного программного обеспечения. При попытке пользователя открыть загруженный файл происходило заражение устройства.

Более того, в июне 2016 года профессор Университета Южной Флориды Келли Бернс, являющаяся экспертом по массовым коммуникациям, доказала, что Facebook занимается прослушкой разговоров пользователей с целью сбора и анализа данных для более точного подбора рекламных объявлений. Бернс сообщила, что для прослушки переговоров применяются приложение Facebook и микрофон мобильного девайса. Чтобы проверить эту гипотезу, исследователь разговаривала на несколько отобранных тем, в то время как поблизости от нее находился смартфон с включенным приложением. Вскоре приложение начало демонстрировать рекламу с тематикой, соответствующей тому, о чем говорила Бернс. Представители Facebook заявили, что микрофоны мобильных устройств не применяются для сбора данных и опровергли утверждения о том, что мобильное приложение ведет запись разговоров.

В марте 2016 выяснилось, каким образом можно неограниченное количество раз осуществлять ввод кода для восстановления доступа к учетной записи. Если пользователь хочет восстановить доступ к своему аккаунту, то Facebook пересылает одноразовый шестизначный код на номер телефона, который привязан к учетной записи. После десяти неудачных попыток ввода неверного кода учетная запись блокируется. Однако система безопасности работает корректно лишь на основном домене – facebook.com. В случае с beta.facebook.com количество попыток ввода пароля не ограничено.

Не обошлось и без курьезных случаев: используя баг, хакеру удалось «уволить» из Facebook Марка Цукерберга. Непальский хакер нашел в социальной сети уязвимость, позволявшую «уволить» любого пользователя Facebook, у которого указано место работы в аккаунте, путем замены поста о начале работы в компании на пост об ее окончании. Хакер наглядно продемонстрировал баг, опубликовав ссылку на запись, в которой шла речь об увольнении основателя Facebook.

В сентябре 2015 экспертом из Индии была зафиксирована уязвимость, используя которую злоумышленники могли взломать страницы компаний и сообществ – то есть те страницы, которые управлялись более чем одним пользователем. В своем блоге исследователь рассказал о том, что посторонние приложения могли захватить контроль над страницей в Facebook (публиковать фотографии, статусы от имени пользователя и т.д.) с последующей утратой жертвой прав администратора.

В августе 2015 года эксперт в области информационной безопасности Реза Моайандин получил доступ к аккаунтам в Facebook, используя настройку приватности. С помощью настройки приватности, которая по умолчанию установлена в социальной сети Facebook, исследователь привязал тысячи телефонных номеров к аккаунтам в Facebook.

Несмотря на то что все уязвимости были исправлены специалистами Facebook, их количество постоянно растет, поэтому самая посещаемая социальная сеть в мире удостаивается пятого места в рейтинге аналитического центра Falcongaze.

ВКонтакте

На четвертом месте расположилась социальная сеть «ВКонтакте», появившаяся в 2006 году и быстро завоевавшая популярность: по данным Similar Web – это самый посещаемый сайт в России, а по данным Alexa Internet, сайт vk.com находится на третьем месте по посещаемости. В мае 2015 года «ВКонтакте» учредила программу баг баунти. Протокол сервиса защищен, с недавним редизайном соцсети все пользователи перешли на защищенное соединение HTTPS, в 2014 году появилась двухфакторная авторизация. При этом если от нее отказаться и не привязать номер мобильного телефона к аккаунту, «ВКонтакте» будет напоминать об этом упущении всякий раз, когда пользователь пожелает «лайкнуть» понравившийся пост. Если при таком напоминании снова оставить без внимания номер телефона, в качестве альтернативы придется вводить код с картинки.

Интересный факт: в социальную сеть «ВКонтакте» можно войти через свой аккаунт в сервисе Facebook.

При кажущейся подозрительной попытке входа социальная сеть присылает пользователю уведомление на девайс, а также на электронную почту.

Техническая поддержка сервиса отвечает относительно оперативно, однако связаться с ней можно только войдя в свой аккаунт. Таким образом, у пользователя, не имеющего возможности попасть на свою страницу в связи с тем, что доступ к ней получили злоумышленники, могут возникнуть трудности при попытке восстановить справедливость и вернуть учетную запись.

Не все пользователи довольны настройками приватности: по умолчанию доступен просмотр трех альбомов на закрытой от всех, кроме друзей, странице: фотографии профиля, фотографии на стене, а также альбом с сохраненными фото.

Социальную сеть «ВКонтакте», как и другие подобные сервисы, пытаются использовать в своих целях мошенники. В 2009 году злоумышленники выложили в открытый доступ пароли к 135 тыс. учетных записей. Тогда данные были собраны при помощи троянской программы для Windows. В некоторых случаях пользователи, чьи компьютеры оказались заражены вирусом Win32.HLLW.AntiDurov, даже теряли файлы. Администрация социальной сети обращала внимание пользователей, что заразить компьютер таким образом можно было лишь на внешних сайтах.

В октябре 2015 года эксперт по безопасности из компании HeadLight заявил о возможности перехвата переписки в социальной сети «ВКонтакте» через Wi-Fi. Михаил Фирстов в своем блоге опубликовал код скрипта, который якобы позволял обрабатывать перехваченную переписку пользователей через приложения «ВКонтакте» для iOS и Android, находящихся в одной локальной сети с «перехватчиком». Сообщалось, что возможность получать сообщения в незашифрованном виде была заложена в приложениях, когда они передавались через протокол HTTP, даже если в настройках была выбрана опция «всегда использовать защищенное соединение».

Представители социальной сети опровергли такую возможность, сообщив, что защищенное соединение HTTPS всегда использовалось в приложении на iOS и отключить его не представлялось возможным. Однако, как стало понятно из слов сотрудников «ВКонтакте», на платформе Android от использования незащищенного соединения HTTP планировалось отказаться в ближайшем будущем, то есть теоретически перехват переписки из приложения на базе Android был возможен.

Не так давно стало известно, что в сеть утекли данные более 100 млн пользователей «ВКонтакте». База была выставлена на продажу в даркнете за один биткоин (что составляет около 570 долларов США). Представители социальной сети отреагировали на новость, сообщив, что база логинов и паролей была собрана злоумышленниками в 2011 – 2012 годах, а всем пострадавшим пользователям данные для входа в аккаунт менялись принудительно. Кроме того, после известия социальная сеть провела повторную проверку и убедилась, что база не содержит действующих паролей и логинов пользователей «ВКонтакте».

Чтобы обезопасить аккаунты от взлома, социальная сеть рекомендует пользователям выбирать сложные пароли и не вводить их на посторонних сайтах, а также использовать двухфакторную аутентификацию. Помимо этого, разработчики сервиса создали тест, предназначенный для проверки знаний компьютерной безопасности, размещенный по адресу vk.com/test .

Осенью 2015 года злоумышленниками были похищены данные множества адептов социальной сети, использовавших мобильное приложение «Музыка ВКонтакте», скачанное из Google Play. В состав программы входил вредоносный код, отправлявший преступникам данные, необходимые для входа в аккаунт. Эксперты «Лаборатории Касперского» сообщали, что пользователь мог не замечать факт хищения информации для авторизации в сети «ВКонтакте» вплоть до изменения хакерами пароля к его аккаунту. Ситуация также усугублялась тем, что киберпреступники раз за разом выкладывали новую версию вредоносного приложения вместо предыдущей, уже заблокированной в Google Play.

В апреле 2016 года стало известно об уязвимости, связанной с поиском файлов в социальной сети. Выяснилось, что при загрузке документов и отправке в личных сообщенияx сканов паспортов, водительских удостоверений и других документов пользователь фактически открывает доступ к загруженным документам для посторонних пользователей.

Уязвимость была выявлена, когда пользователь из России попытался передать собеседнику «ВКонтакте» файл, который до этого он уже отправлял, и в процессе поиска получил доступ к личным файлам миллионов людей. Выяснилось, что процедура поиска документов практически идентична поиску аудиозаписей. Однако сотрудники «ВКонтакте» не сочли это уязвимостью. Более того, о такой «особенности» раздела «Документы» было известно еще в 2011 году – и основатель социальной сети Павел Дуров еще тогда поделился своей позицией на этот счет, обратив внимание на то, что при загрузке документов пользователи уведомлялись, что файл будет доступен другим пользователям в поиске, и о том, что опцию можно было отключить.

Что касается предоставления данных пользователей по запросу силовых структур, пресс-секретарь «ВКонтакте» Евгений Красников заявил о поддержании данной меры. Красников сообщил, что личные данные пользователей соцсети могут быть переданы российским спецслужбам по первому запросу и при отсутствии соответствующего судебного решения.

Таким образом, «ВКонтакте» занимает предпоследнюю строчку в хит-параде самых популярных соцсетей по степени надежности.

Одноклассники

Социальная сеть «Одноклассники», которая, по данным SimilarWeb, находится на втором месте по посещаемости среди социальных сетей в России, расположилась в середине рейтинга аналитического центра Falcongaze. В «Одноклассниках» есть двухфакторная авторизация, большая база по вопросам, оперативная техподдержка, связаться с которой можно заполнив форму ok.ru/help . Еще недавно защищенный протокол HTTPS можно было включить опционально, а страницы социальной сети были доступны по нешифрованному протоколу – теперь же социальная сеть полностью перешла на защищенное соединение.

В июле 2015 года «Одноклассники» запустила программу выплат вознаграждений за найденные уязвимости на сайте и во внешних виджетах сервиса.

Большинство инцидентов, затрагивающих безопасность пользователей «Одноклассников», связаны с мошенничеством и получением пользовательских данных с помощью фишинга. Со взломанных аккаунтов злоумышленники обращаются к друзьям жертвы с просьбой об одолжении денег или о пересылке данных банковской карты, затем с этой карты происходит списание средств. Подобные случаи заканчивались и обнулением счета мобильного телефона. Случалось, что злоумышленники, атаковавшие пользователей социальной сети «Одноклассники», требовали деньги за разблокировку аккаунтов, присваивая учетные записи.

В марте этого года социальная сеть «Одноклассники» создала свой «черный список» сетевых ресурсов, доступ к которым из социальной сети запрещен. В этот список были внесены все потенциально опасные сайты. Если пользователь попытается перейти из социальной сети на один из них, то система переадресует его на страницу, уведомляющую о переходе на сайт, который может установить на устройство опасное программное обеспечение или получить доступ к личным данным. Также известно, что «Одноклассники» проводила совместную акцию с ESET, когда любой пользователь социальной сети мог бесплатно скачать лицензию антивируса ESET NOD32 на три месяца.

Таким образом, «бронзу», или почетное третье место получает сервис «Одноклассники».

Протокол социальной сети Instagram, принадлежащей компании Facebook, защищен, техническая поддержка находится по адресуhelp.instagram.com . Программа баг баунти была учреждена в 2011 году. В 2015 году компания получила более 13 000 сообщений о различных проблемах, 526 из которых оказались реальными уязвимостями.

Известны случаи, когда исследователи безопасности, нашедшие уязвимости в Instagram не были вознаграждены, а, напротив, подверглись давлению со стороны компании Facebook, которой принадлежит эта социальная сеть. Так, специалист по безопасности Уэсли Вайнберг выявил ряд серьезных уязвимостей Instagram и даже получил через них доступ к аккаунтам сотрудников социальной сети. В октябре 2015 года Вайнберг сообщил об уязвимости Facebook, которая, однако выплатила вознаграждение в размере $2500 лишь за один из трех багов. Далее исследователь опубликовал в своем блоге подробное описание своих действий, позволивших получить доступ к пользовательской информации в Instagram, и несколько почтовых писем из переписки с отделом безопасности Facebook. После этого директор по безопасности компании Facebook назвал действия исследователя несанкционированным доступом к конфиденциальной информации пользователей и базе данных сотрудников Instagram. Также была высказана вероятность запуска судебного процесса.

Однако есть и позитивные примеры: не так давно стало известно о десятилетнем мальчике из Финляндии, который обнаружил баг в Instagram и получил за это денежное вознаграждение в размере $10 000. Уязвимость позволяла удалять комментарии пользователей социальной сети. Юный исследователь по имени Яни рассказал, что протестировал открытую им уязвимость на тестовом аккаунте – и убедился в том, что мог бы стереть сообщения абсолютно любого пользователя.

Исследователь из Бельгии Арне Свиннен в декабре 2015 года выяснил, что официальное приложение Instagram для Android допускает 1000 попыток аутентификации с одного IP-адреса и только после этого отображает сообщение «введенное имя пользователя не относится к данному аккаунту». После двухтысячной попытки сообщение исчезает и система начинает чередовать один reliable response (верен пароль или неверен) и один unreliable response (неправильное имя пользователя). Хакеру достаточно было просто создать несложный скрипт, который обращался бы к приложению вплоть до получения reliable response. Свиннен протестировал такую возможность, перебрав 10000 паролей для тестового аккаунта. Кроме того, было доказано, что злоумышленник мог бы войти в скомпрометированную в ходе такой атаки учетную запись с того же самого IP-адреса, который только что использовался для брутфорс-атаки.

Помимо этого, у мошенников была возможность изменять 1700 адресов электронных почтовых ящиков пользователей. По словам исследователя, злоумышленник, получив доступ к персональным данным, мог изменять и номера телефонов в учетных записях Instagram. Изменив телефонный номер, хакер мог применить функцию изменения пароля с помощью SMS – и таким образом получить полный доступ к учетной записи.

В феврале 2016 года в системе уведомлений Instagram была выявлена уязвимость, которая появилась после внедрения в социальную сеть функционала, позволяющего пользователям, имеющим несколько учетных записей, оперативно переключаться между ними. Два пользователя, имевших персональные аккаунты и создававшие еще один общий, получали возможность просматривать сообщения, предназначенные для персональных учетных записей друг друга.

В ноябре 2015 из App Store и Google Play было удалено популярное приложение InstaAgent, позволявшее пользователям получать информацию о том, кто просматривал их страницу в соцсети Instagram. Исследователь из Германии рассказал о том, что приложение осуществляло сбор учетных данных, затем пересылало их на удаленный сервер и впоследствии осуществляло компрометацию аккаунтов для публикации на страницах жертв различного спам-контента.

Второе место среди наиболее защищенных социальных сетей получает Instagram от экспертов Falcongaze.

Первое место в контексте безопасности на пьедестале популярных соцсетей получил сервис Twitter, который оценивается компанией Alexa Internet как один из 10 самых посещаемых веб-сайтов по всему миру, а также входит в тройку лидирующих по популярности социальных сетей. У Twitter все в полном порядке: с 2013 года есть двухфакторная авторизация, используется защищенный протокол, техническая поддержка находится по адресу support.twitter.com/forms , где можно, заполнив форму, обратиться за помощью. Также есть официальные аккаунты поддержки на разных языках, которые периодически делятся с читателями различного рода информацией об обновлениях и так далее. К программе баг баунти социальная сеть Twitter подключилась одной из последних – в 2014 году. Сообщения об уязвимостях можно оставлять посредством заполнения форм: about.twitter.com/ru/company/security .

В России социальной сети Twitter было уделено внимание Роскомнадзора: глава ведомства в начале года встретился с руководством компании и обратил его внимание на то, что Twitter обрабатывает и хранит персональные данные россиян, отметив, что, таким образом, компания обязана исполнять требования федерального закона №242 о защите персональных данных.

В июне 2016 г. была обнаружена кража почти 33 миллионов паролей пользователей Twitter. База данных с учетными записями пользователей была выставлена на продажу. Однако, по данным LeakedSource, сам Twitter взломан не был, а учетные записи были, скорее всего, получены злоумышленниками через вредоносное ПО, собирающее информацию с браузеров. Вероятнее всего, вредоносное ПО распространялось среди пользователей российского сегмента интернета.

В мае этого года исследователи компании Symantec обнаружили более 2,5 тыс. взломанных учетных записей этой соцсети, распространяющих ссылки на порно-сайты и ресурсы для знакомств. Кроме того, в конце мая 2016 г. был осуществлен взлом аккаунтов многих известных людей, в том числе и одного из основателей этой социальной сети и ее креативного директора Биза Стоуна. Предполагается, что инцидент мог быть связан с утечкой данных из другой социальной сети – LinkedIn, – поскольку всех пострадавших объединяло наличие учетных записей в обоих сервисах.

Немногим ранее, в феврале 2016 года, представители Twitter предупредили пользователей социальной сети о вероятной компрометации информации, которая могла быть вызвана уязвимостью в системе восстановления паролей. Уязвимость могла повлечь хищение информации о телефонных номерах и адресах электронных почтовых ящиков 10000 пользователей. В сообщении, опубликованном представителями компании, было также указано, что проблема устранена.

В конце декабря 2015 года многие пользователи Twitter были предупреждены компанией о попытке кибернападения, осуществленной правительственными хакерами. Кроме того, Twitter наравне с Facebook и еще несколькими крупными компаниями поддержала Apple в споре с ФБР по делу «стрелка из Сан-Бернардино».

За заботу о конфиденциальности пользовательской информации и относительно небольшое число утечек данных из-за уязвимостей в сервисе Twitter получает первое место в рейтинге безопасности соцсетей аналитического центра Falcongaze.

www.securitylab.ru

Как устроить дома надежную и современную WiFi-сеть?

Без беспроводной локальной сети сегодня не обходится ни один дом — доступ к сети интернет нужно просто и удобно организовать для смартфонов, планшетов, телевизоров, компьютеров, систем «умный дом» и даже холодильников со стиральными машинами. Но стандартный слабосильный одинокий роутер от провайдера часто со своей задачей справиться не может — слишком много приходится обслуживать девайсов, а вокруг часто расположены слишком толстые стены.

Как же исправить положение? В этой статье мы дадим несколько советов по поводу того, как организовать у вас дома защищенную, надежную, быструю и современную WiFi-сеть, которая не будет страдать от помех и сможет спокойно работать со множеством самых устройств.

Wi-Fi в многоквартирном доме

Основная проблема работы беспроводной сети в доме с несколькими квартирами, расположенными рядом с вашей, заключается в том, что в каждой из этих квартир с вероятностью в 99% (то есть если там вообще кто-нибудь проживает) будет собственный WiFi-роутер. Каждый роутер поблизости «забивает» радиоканал своим сигналом и мешает быстро и надежно передавать сигнал всем вокруг. Если не вдаваться в слишком уж скучные технические детали, то стоит знать следующее: в настройках роутера нужно выбрать канал, который меньше всего используется другими роутерами вокруг. Многие модели успешно выбирают такой канал автоматически, но некоторые могут делать это не очень точно, так что найти такой более-менее свободный канал можно, кпримеру, с помощью мобильного приложения вроде WiFi Analyzer.

Зато в не слишком больших квартирах (от одной до трех комнат) обычно хватит всего одного роутера — расположенного достаточно высоко и как можно ближе к геометрическому центру дома. Главное — убедиться в том, что вы выбрали современную модель от проверенного производителя и с поддержкой стандарта 802.11ac (а также с возможностью одновременной работы в двух диапазонах и поддержкой важной технологии MIMO).

Дело усложняется, если планировка квартиры такова, что одна из жилых комнат находится слишком далеко, и роутер, расположенный в удобном месте, до нее «добивает» плохо. Кроме того, прохождению радиосигнала мешают толстые бетонные стены и металлические конструкции. Если вы столкнулись с такой проблемой, на оборудование придется потратить больше.

Итоговые советы просты: если квартира не крупная, то в большинстве случаев хватит одного достаточно мощного беспроводного роутера, а со всевозможными усилителями сигнала и Mesh-сетями (о них ниже) ломать себе голову вряд ли стоит. Ну а если квартира больше (или планировка заставляет), то мы рекомендуем использовать роутер с усилителем или два роутера с поддержкой Mesh — их точно должно хватить.

Wi-Fi в частном доме

Проблема построения WiFi-сети в частном доме состоит в другом: покрытие большой площади сигналом стабильно высокого качества и уровня надежности — не такая уж простая задача. Если дом небольшой (одноэтажный и состоит всего из пары помещений), то, как и в случае квартиры, хватит одного мощного роутера. Но даже в этом случае вам наверняка захочется пользоваться благами цивилизации еще и под открытым небом — на придомовой территории. А что делать, если этажей несколько, а доступ к Wi-Fi хочется иметь еще и в гараже?

Эту проблему можно решить двумя способами — с помощью усилителей сигнала или с помощью Mesh-сети.

Усилитель, установленный на каждом этаже, будет автоматически повышать мощность и ретранслировать сигнал основного роутера. Это не идеальный, но достаточно дешевый вариант. Кроме того, он лучше подходит для обеспечения доступа во дворе — нужно лишь купить усилитель, который рассчитан на работу вне помещений, и установить его на стене с нужной стороны дома.

Проблема такого подхода заключается в том, что во многих случаях ваши устройства будут «видеть» сразу несколько WiFi-сетей с разным уровнем мощности сигнала, и автоматическое подключение к самой быстрой и надежной из них вовсе не обеспечено. Кроме того, автоматический переход от одной сети к другой осуществляться, скорее всего, не будет (только если сигнал первоначальной сети не потеряется совсем).

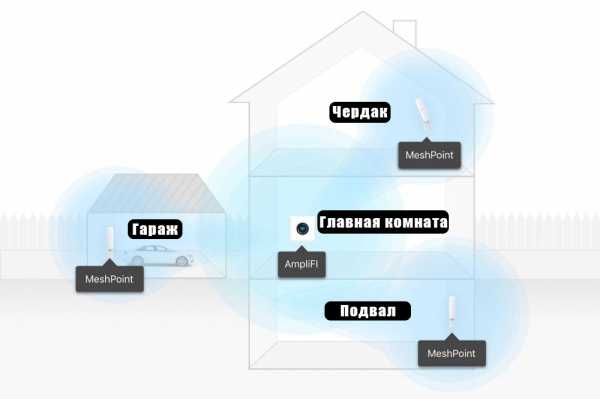

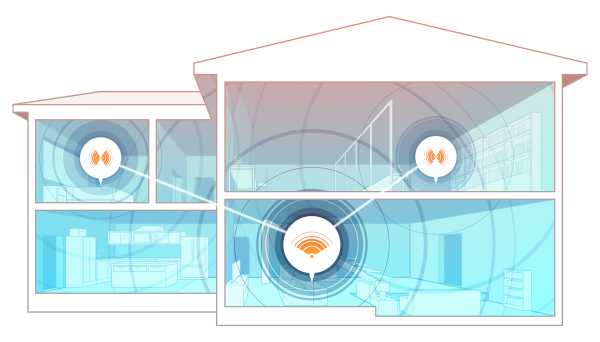

Пример размещения роутера и усилителей в частном доме

Mesh-сеть — современный и гораздо более удобный подход к организации WiFi-сети в больших домах и организациях. Такие сети строятся на основе нескольких равноправных роутеров, каждый из которых может работать как вместе с другими, так и самостоятельно. Ваши устройства будут «видеть» только одну общую WiFi-сеть, а переключение между узлами будет происходить бесшовно и незаметно (естественно, многое зависит не только от стандартных протоколов, на базе которых организовывается Mesh-сеть, но и от прошивки и качества компонентов каждого роутера).

В этом случае как можно более равномерно расположить два-три (или больше!) интернет-центра можно по всему дому, а их настройка в большинстве случаев займет куда меньше времени и отнимет куда меньше сил.

К сожалению, в Беларуси комплекты Mesh-роутеров найти в продаже довольно сложно. Но несколько в нашем каталоге все же есть — смотрите ниже! Кроме того, в некоторых случаях Mesh-сеть можно построить и на базе обычных роутеров. Так, многие современные модели Asus поддерживают (после обновления прошивки) функцию AiMesh, которая позволяет им работать вместе — и даже стать частью уже готовой Mesh-сети из специализированных моделей того же производителя.

Пример размещения Mesh-роутеров в частном доме

Необходимое оборудование

Приведенные в нашем материале примеры оборудования — это только примеры. Отличные Mesh-роутеры производят Netgear, Linksys, Zyxel и даже Google, но в наших магазинах на момент написания этого текста их пока не появилось. Впрочем, с помощью одного или нескольких девайсов, приведенных ниже, уже можно без проблем построить беспроводную сеть как в городской квартире, так и в большом загородном доме.

|

|

Из этих небольших круглых штук можно построить вполне неплохую беспродную сеть. Кроме того, для усиления сигнала их можно дополнить совместимыми с ASUS AiMesh роутерами того же производителя. Особенности:

|

|

Быстрый, современный, стильный и недорогой роутер известного китайского производителя. Подойдет как для использования в квартире, так и для большого дома (см. ниже). Особенности:

|

|

Дешевый усилитель для роутеров Xiaomi, который не может похвастаться уж очень высокой скоростью, но позволит оборудовать надежную WiFi-сеть недорого. Особенности:

|

|

Эти Mesh-роутеры предназначены для жилых домов площадью от 100 до 300 квадратных метров (от 1 до 3 роутеров). Недорого и очень сердито! Особенности:

|

|

Одна из многих моделей Asus, которая может выступать как в качестве скоростного и мощного одиночного роутера, так и в качестве части сети AiMesh. Особенности:

|

|

Бюджетный, но современный роутер TP-Link, который подойдет для двух- и трехкомнатных квартир обычной планировки. Особенности:

|

|

Дорогая модель TP-Link, которая оправдывает свою стоимость огромной максимальной скоростью и возможностью организации Mesh-сети. Два-три таких роутера обеспечат стабильный доступ в интернет практически в любом доме! Особенности:

|

|

От Tenda MW3, описанной выше, эта модель отличается куда большей вычислительной мощью. На основе MW6 Mesh-сеть можно организовать там, где MW3 со своей задачей справится хуже — в домах, где очень много всевозможной техники с WiFi-чипами. Особенности:

|

review.1k.by

надежная сеть — это… Что такое надежная сеть?

- надежная сеть

надежная сеть

защищенная сеть

—

[Л.Г.Суменко. Англо-русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.]Тематики

- информационные технологии в целом

Синонимы

- защищенная сеть

Справочник технического переводчика. – Интент. 2009-2013.

- надежная передача

- пластины, собранные в этажерочный модуль

Смотреть что такое «надежная сеть» в других словарях:

Оверлейная сеть — (от англ. Overlay Network) общий случай логической сети, создаваемой поверх другой сети. Узлы оверлейной сети могут быть связаны либо физическим соединением, либо логическим, для которого в основной сети существуют один или несколько… … Википедия

FL Technics — Эта статья или раздел нуждается в переработке. Пожалуйста, улучшите статью в соответствии с правилами написания статей … Википедия

Standard Bank — (Стэндерт Банк) Сведения о банке Standard Bank, активы и отделения Информация о банке Standard Bank, развитие банка, новые цели Содержание Содержание Определения описываемого предмета Справочная о В Standard Bank новый руководитель… … Энциклопедия инвестора

Таблица сетевых протоколов по функциональному назначению — Таблица сетевых протоколов по функциональному назначению содержит список всех существующих (а также существовавших в прошлом) протоколов, имеющих отношение к компьютерным сетям (сетевые протоколы). Сетевой протокол набор правил,… … Википедия

Наро-Фоминск — Город Наро Фоминск Флаг Герб … Википедия

Электрические станции* — I. Общие понятия. II. Типы Э. станций по производству Э. энергии. III. Классификация их. IV. Здания и помещения Э. станций. V. Оборудование Э. станций. VI. Эксплуатация Э. станций. VII. Судовые Э. станции. VIII. Вагонные и поездные Э. станции. IX … Энциклопедический словарь Ф.А. Брокгауза и И.А. Ефрона

Электрические станции — I. Общие понятия. II. Типы Э. станций по производству Э. энергии. III. Классификация их. IV. Здания и помещения Э. станций. V. Оборудование Э. станций. VI. Эксплуатация Э. станций. VII. Судовые Э. станции. VIII. Вагонные и поездные Э. станции. IX … Энциклопедический словарь Ф.А. Брокгауза и И.А. Ефрона

Транспорт в Якутии — Транспорт в Якутии важная составляющая экономики Якутии и всего северо востока России, обеспечивает перемещение жизненно важных грузов, товаров, людей, играет важнейшую роль в обеспечении так называемого северного завоза и комфортных… … Википедия

Электронные деньги — (Electronic money) Электронные деньги это денежные обязательства эмитента в электронном виде Все, что нужно знать об электронных деньгах история и развитие электронных денег, перевод, обмен и вывод электронных денег в различных платежных системах … Энциклопедия инвестора

Китай — Китайская Народная Республика, КНР (кит. Чжунхуа жэньминь гунхэго). I. Общие сведения К. крупнейшее по численности населения и одно из крупнейших по площади государств в мире; расположен в Центральной и Восточной Азии. На востоке … Большая советская энциклопедия

technical_translator_dictionary.academic.ru

Изменение уровня надежности сети или устройства

Уровень надежности определяет права доступа к компьютеру, предоставляемые устройствам из сети по умолчанию. Ко всем устройствам, которые явным образом не добавлены в число надежных или запрещенных, применяется уровень надежности сети. Начальный уровень надежности сети задается в соответствии с конфигурацией компьютера.

При изменении уровня надежности сети Norton устанавливает аналогичный уровень для всех устройств, подключенных к этой сети. Можно изменить настройки сети по умолчанию для отдельных устройств, изменяя уровень надежности каждого устройства.

Если применяется небезопасная беспроводная сеть, то для всех устройств этой сети устанавливается уровень надежности Публичный.

Изменение уровня надежности сети

Запустите Norton.

Если отображается окно Мой Norton рядом с разделом Безопасность устройства, нажмите .

В главном окне Norton щелкните .

В окне Параметры нажмите .

На вкладке в строке Надежность сети щелкните .

В окне Надежность сети в разделе Уровень надежности выберите нужный вариант:

Уровень Полная надежность разрешает весь сетевой трафик, получаемый компьютером из надежных сетей. При этом в трафике выявляются известные атаки и заражения. Этот вариант следует выбирать только в том случае, если сеть полностью безопасна.

Уровень Частная позволяет защитить компьютер от известных угроз и нежелательного трафика, а также совместно использовать файлы, папки, носители и принтеры с другими устройствами в сети. Для выбора уровня надежности «Частная» компьютер должен соответствовать следующим требованиям: он не должен иметь внешнего IP-адреса; он должен подключаться к LAN при помощи безопасного соединения; в качестве категории сети в Windows Vista для него должна быть выбрана «Частная».

Уровень Публичная позволяет защитить компьютер от известных угроз и нежелательного трафика, при этом блокируя совместное использование файлов, папок, носителей и принтеров с другими устройствами в сети. Также этот параметр по умолчанию блокирует подключение удаленного рабочего стола.

Для общего доступа через сеть к файлам, папкам, носителям и принтерам и настройки подключения удаленного рабочего стола к другим устройствам можно настроить параметр Исключения общедоступных сетей.

Уровень Запрещено используется для запрещения любому устройству сети соединения с Вашим компьютером. Устройства в запрещенных сетях, тем не менее, могут просматривать веб-сайты, отправлять и получать сообщения электронной почты, а также осуществлять коммуникацию иными способами.

Щелкните , а затем — .

Изменение уровня надежности устройства

Запустите Norton.

Если отображается окно Мой Norton рядом с разделом Безопасность устройства, нажмите .

В главном окне Norton щелкните .

В окне Параметры нажмите .

На вкладке Общие параметры в строке Надежность устройства щелкните .

В окне Надежность устройства в разделе Уровень надежности выберите нужный вариант:

Полная надежность проверяет устройство только на наличие известных атак и заражений.

Этот вариант следует выбирать только в том случае, если устройство полностью безопасно.

Запрещено блокирует доступ устройства к Вашему компьютеру.

Нажмите кнопку , а затем нажмите кнопку .

Norton показывает уровень надежности запрещенных устройств на значке устройства.

Общедоступные сети Wi-Fi, которые можно найти в аэропортах, кафе, магазинах или ресторанах, предоставляют бесплатные услуги по использованию Интернета. Общедоступные сети Wi-Fi удобны, однако при их использовании могут возникнуть определенные угрозы безопасности. Всегда защищайте свою конфиденциальную информацию, используя виртуальные частные сети (VPN), например Norton WiFi Privacy. Подробнее Посмотреть видео |

Связанные решения

С помощью этого решения мне удалось легко устранить неполадку.

Да НетПомогите нам улучшить это решение.

Благодарим вас за комментарии относительно качества обслуживания.

Какие действия следует выполнить сейчас?

Просмотрите решения или свяжитесь с нами.

Идентификатор документа (DOCID): v9802264

Операционная система: Windows

Последнее изменение: 20/06/2019

support.norton.com